Experten sagen voraus, dass es bis 2030 weltweit über 40 Millionen vernetzte Geräte geben wird. Bei diesen „Geräten“ handelt es sich um eine Vielzahl von Endpunkten, wie Laptops, Smartphones, Computer und andere. Unternehmen und Organisationen auf der ganzen Welt verlassen sich auf diese Endpunkte, um Aufgaben zu erledigen, zu kommunizieren und auf Informationen zuzugreifen. In diesem Überblick werden die verschiedenen Arten von Endgeräten und ihre Auswirkungen auf eine IT-Umgebung erläutert.

Was sind Endgeräte?

Endgeräte sind physische, elektronische Geräte, die mit einem Computernetzwerk verbunden sind und mit diesem kommunizieren. Die Kommunikation zwischen einem Endpunkt und seinem Netz wird oft mit einem Telefongespräch zwischen zwei Personen verglichen. So wie zwischen den beiden Gesprächspartnern Informationen ausgetauscht werden, werden auch zwischen einem Endpunkt und seinem Netz Informationen ausgetauscht, wenn die beiden miteinander verbunden sind.

Verschiedene Arten von Endgeräten

Es gibt viele Arten der Endgeräte, und obwohl manche Leute automatisch davon ausgehen, dass alle Geräte Endgeräte sind, stimmt das nicht. Laut Cloudflare werden „Infrastrukturgeräte, auf denen das Netzwerk läuft, als Kundengeräte (CPE) und nicht als Endpunkte betrachtet.“ Im Folgenden finden Sie Endpunkte im ersten Abschnitt und Geräte, die keine Endpunkte sind, im zweiten Abschnitt.

Endgeräte

- Desktop-Computer

- Laptops

- Tablets

- Smartphones

- Server

- Drucker

- Workstations

- Internet der Dinge (IoT)-Geräte

Andere Geräte

- Netzwerk-Gateways

- Switches

- Router

- Firewalls

- Lastverteiler

6 Arten von Endpunkt-Sicherheitsrisiken

Obwohl sich die Sicherheitstools und -praktiken für Endgeräte in den letzten Jahren stark verbessert haben, nimmt die Zahl der Angriffe auf Endgeräte weiterhin zu. Cybriant hat viele erschreckende Statistiken, um dies zu beweisen; zum Beispiel erklären sie, dass „68 % der Unternehmen im Jahr 2019 Opfer von Endpunktangriffen waren und 42 % aller Endpunkte zu einem bestimmten Zeitpunkt ungeschützt sind.“ Um Ihr Unternehmen zu schützen, ist es am besten, sich auf bestimmte Endpunkt-Sicherheitsrisiken vorzubereiten, z. B:

1) Ransomware

BeiRansomware handelt es sich um eine Art von Endpunktangriff, der den Zugriff eines Unternehmens auf seine Dateien, Daten und andere wichtige Informationen oder Systeme verhindert, bis ein Lösegeld gezahlt wird. Nach Angaben von TechTarget haben Ransomware-Angriffe allein im Jahr 2021 um 105 % zugenommen.

2) Social Engineering

Social Engineering ist eine Art von Sicherheitsangriff, bei dem Menschen durch Täuschung und Manipulation dazu gebracht werden, vertrauliche Informationen wie Passwörter oder Zugangscodes preiszugeben. Da Cyberkriminelle bei 90 % aller Sicherheitsangriffe auf Social Engineering zurückgreifen, besteht eine der besten Möglichkeiten, Ihre Endgeräte zu schützen, darin, Ihre Mitarbeiter darin zu schulen, wie sie Social Engineering-Taktiken erkennen und vermeiden können.

3) Geräteverlust

Mobile Endgeräte, wie Smartphones und Laptops, können leicht verloren gehen. Tatsächlich gehen jedes Jahr 70 Millionen Smartphones verloren, und nur 7 % werden wiedergefunden. Bei solchen Zahlen ist es kein Wunder, dass der Verlust von Geräten auf der Liste der Sicherheitsrisiken für Endgeräte steht.

4) Datenschutzverletzungen

Es gibt viele IT-Horrorgeschichten, die zeigen, wie kostspielig Datenschutzverletzungen sein können. Neben Datenschutzverletzungen können ungesicherte Endgeräte auch von Datenverlusten betroffen sein, wenn Daten versehentlich gelöscht werden und nicht wiederhergestellt werden können.

5) Unzureichende Verschlüsselung

Die Datenverschlüsselung ist eine zweite Sicherheitsebene für Daten. Selbst wenn Cyberkriminelle vertrauliche Daten in die Hände bekommen, können sie sie nicht entschlüsseln, wenn sie verschlüsselt sind. Wenn die Daten jedoch nicht verschlüsselt sind, können sie sich im Falle eines Angriffs nicht auf diese zweite Sicherheitsebene stützen.

6) Ungepatchte Systeme

Nicht gepatchte Systeme machen Endgeräte anfällig für Angriffe, und Systemschwachstellen sind derzeit eine der Hauptursachen für Datenverletzungen. Mit der richtigen Patch-Management-Software können Unternehmen jedoch Prozesse automatisieren, um sicherzustellen, dass alle Endgeräte gepatcht, aktuell und sicher sind.

Bewährte Verfahren für die Verwaltung von Endgeräten

-

Schützen Sie alle Endpunkte

Endgeräte sind die Türen zu den Daten Ihres Unternehmens. Stellen Sie sicher, dass Ihre Endgeräte jederzeit geschützt sind, um Datenschutzverletzungen und andere Angriffe auf die Cybersicherheit zu verhindern. Um herauszufinden, wie viele Endgeräte in einem Netzwerk vorhanden sind, führen Sie eine Inspektion durch, um ein aktuelles IT-Inventarzu erstellen.

-

Befolgen Sie die Grundsätze des Null-Vertrauens

Zero-Trust ist ein Prinzip, das IT-Experten bei der Konfiguration von Endgeräten anwenden. Das Hauptkonzept der Zero-Trust-Politik besteht darin, nichts zu vertrauen und alles zu sichern. Das bedeutet, dass keine Anwendungen ausgeführt werden dürfen, die nicht von der Sicherheitsbehörde genehmigt wurden. Implementieren Sie Zero-Trust-Prinzipien bei der Konfiguration von Endgeräten, um eine zusätzliche Sicherheitsebene zu schaffen.

-

Automatisches Patching einrichten

Patching kann zeitaufwändig und monoton sein, spielt aber eine wichtige Rolle beim Schutz von Endgeräten. Eine einfache Möglichkeit, das Patchen zu vereinfachen, besteht darin, automatisierte Patching-Prozesse einzurichten und dabei bewährte Patch-Management-Verfahrenzu befolgen.

-

Überwachen und Analysieren von Endpunktdaten

Endpunkt-Management-Tools wie NinjaOne ermöglichen Technikern die Überwachung und Analyse von Live-Endpunktdaten. So können IT-Experten die Leistung von Endgeräten verfolgen und messen, um den Zustand und die Sicherheit der Geräte zu beurteilen.

Wie NinjaOne MSPs und die interne IT bei der Verwaltung von Endgeräten unterstützt

NinjaOne’s Endpoint Management Lösung ermöglicht es IT-Profis, Sichtbarkeit und Kontrolle über alle Endpunkte in einem Netzwerk zu erlangen. Derzeit ist NinjaOne mit drei Gruppen von Endpunkten kompatibel:

Gruppe 1

Windows-, Mac- und Linux-Server, sowie Workstations und Laptops

Gruppe 2

HyperV und VMware, Hosts und Gäste virtueller Maschinen

Gruppe 3

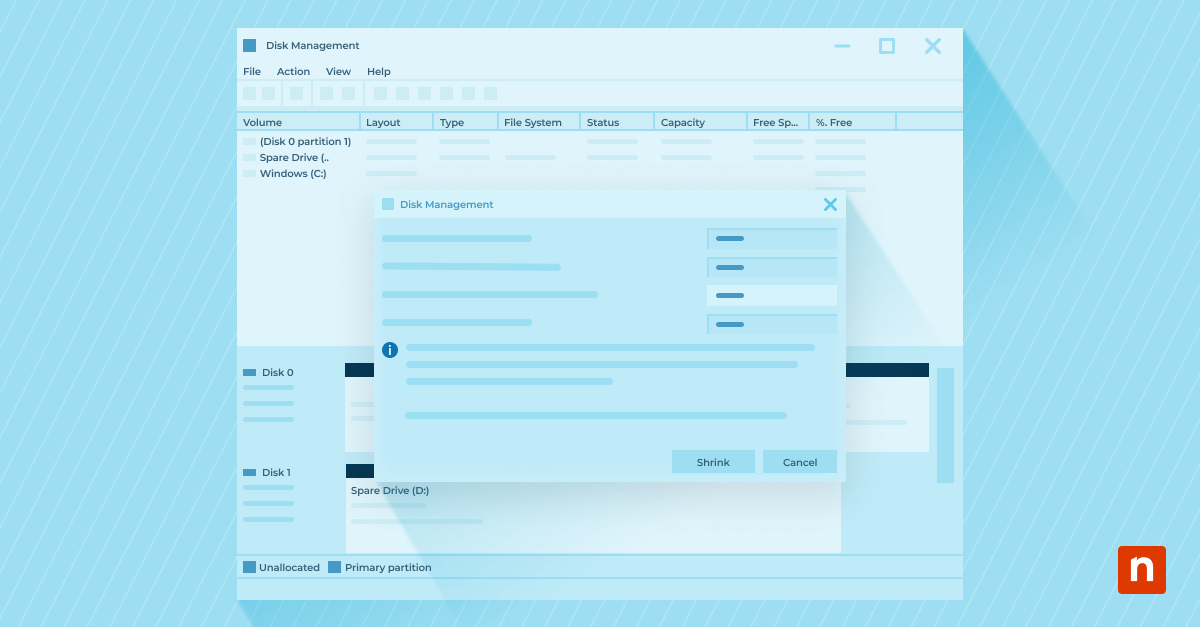

SNMP-fähige Geräte, wie z.B. Netzwerkgeräte, NAS-Geräte, Server, Webseiten/Web-Endpunkte; NinjaOne kann die Verfügbarkeit und Betriebszeit dieser Geräte überwachen Mit NinjaOne ist die Verwaltung von Endpunkten ein einfacher und leichter Prozess. Führen Sie die folgenden Schritte aus, um Geräte mit dem NinjaOne-Tool zu verwalten und zu überwachen: 1) Navigieren Sie im NinjaOne-Dashboard zur Registerkarte „Organisationen“ 2) Suchen Sie eine Organisation und klicken Sie sie an 3) Sie sollten nun alle mit der Organisation verbundenen Geräte sehen 4) Wählen Sie ein Gerät aus, um den Gerätedatensatz/den allgemeinen Überblick über das Gerät anzuzeigen 5) Im Gerätedatensatz finden Sie allgemeine Geräteinformationen, Leistungs- und Zustandsdaten des Geräts in Echtzeit und vieles mehr 6) Für zusätzliche Geräteinformationen navigieren Sie von der Übersichtsseite, auf der Sie sich gerade befinden, zur Detailseite, wo Sie Speicher, Prozessoren, Festplattenvolumen, Netzwerkadapter usw. finden

Fazit

Mit NinjaOne in Ihrem Werkzeuggürtel haben Sie Zugang zu erstklassigen RMM-, Patch-Management- und Endpoint-Management-Lösungen. Vom automatischen Patching bis hin zu Live-Daten zur Geräteleistung bietet diese Softwarelösung alles, was Sie brauchen, um Ihre Endgeräte jederzeit zu organisieren und zu schützen. Testen Sie NinjaOne mit dieser kostenlosen Testversion und finden Sie heraus, warum es die richtige Lösung für Ihre IT-Umgebung ist.