Con gli attacchi informatici in rapida evoluzione e sempre più dannosi, gli MSP sono alla ricerca di nuovi modi per migliorare le loro offerte di sicurezza al di là dei tradizionali antivirus (AV). Per molti, gli strumenti di endpoint detection and response (EDR) rappresentano il naturale passo successivo. Ma quanti MSP hanno effettivamente adottato l’EDR? Cosa funziona – e cosa non funziona – per gli MSP in questi strumenti? E come si colloca questo dato rispetto alla diffusione degli strumenti EDR nel mondo dell’IT interno?

Abbiamo intervistato 160 MSP, MSSP e professionisti IT per scoprirlo. Ma prima di vedere cosa hanno detto, una breve premessa.

Che cos’è l’Endpoint detection and response (EDR)?

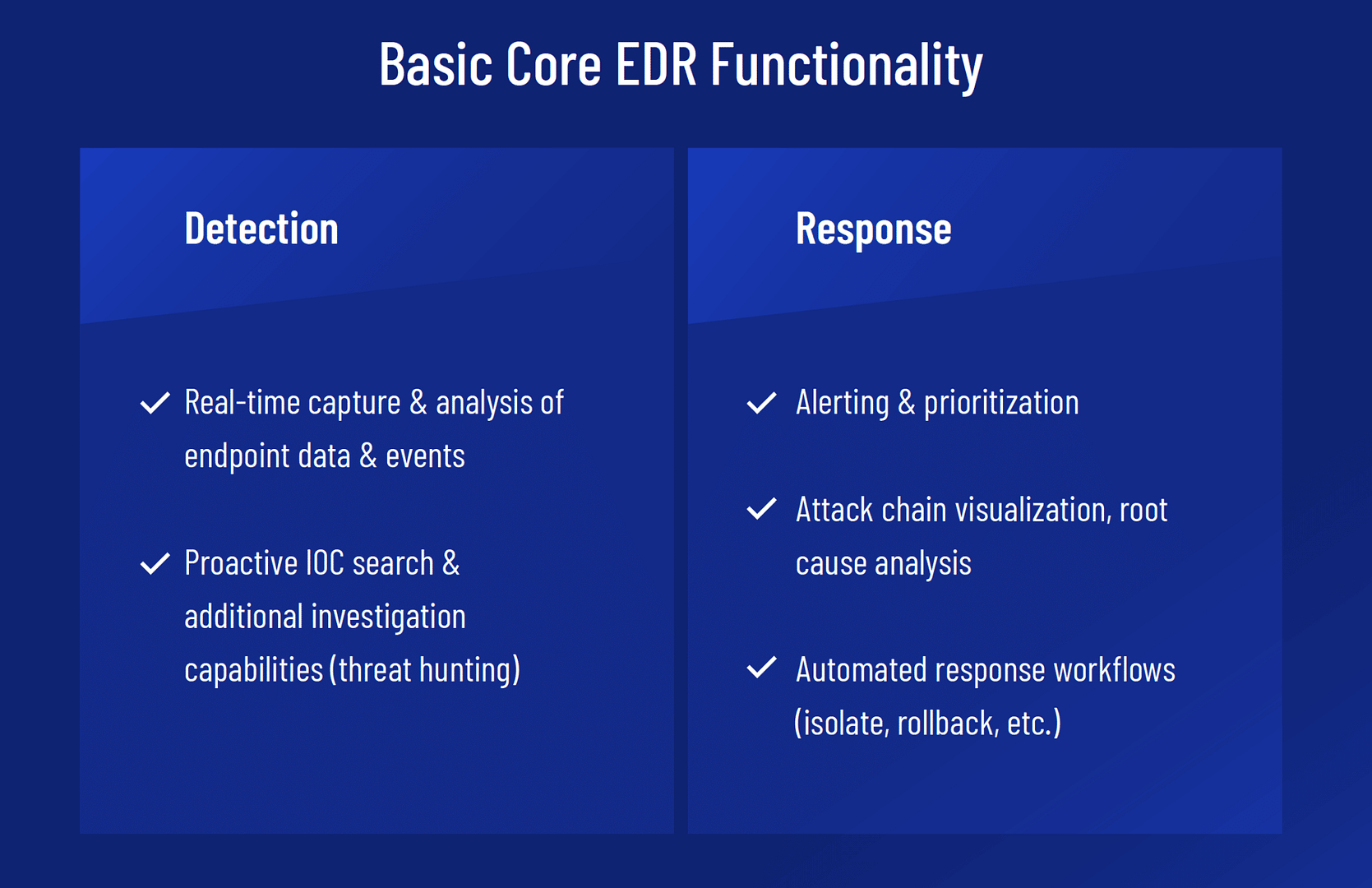

Ad alto livello, l’endpoint detection and response (EDR) è un software progettato per aiutare le organizzazioni a identificare, bloccare e reagire alle minacce che hanno aggirato le altre difese.

Per essere ancora più sintetici, non previene la presenza di minacce. Ti permette di sapere quando sono presenti, in modo da poter rispondere più rapidamente.

Per una risposta più dettagliata, consulta il nostro blog post, “Cos’è l’EDR? Una chiara definizione della parola più citata nel campo della sicurezza.”

Tipologie di EDR

Un tempo strettamente limitati alle grandi organizzazioni che potevano permettersi di assumere analisti della sicurezza, gli strumenti di endpoint detection and response stanno diventando una soluzione anche in segmenti di mercato più bassi. I fornitori hanno compiuto sforzi mirati per renderli più accessibili e per abbinarli ad altre soluzioni di sicurezza degli endpoint, al fine di creare piattaforme all-in-one più interessanti.

Questa convergenza di soluzioni orientate alla prevenzione delle compromissioni (AV e NGAV) e di soluzioni orientate al rilevamento dei problemi e alla risposta alle compromissioni (EDR) ha reso la sicurezza degli endpoint uno spazio incredibilmente affollato, competitivo e oscuro.

In generale, tuttavia, la maggior parte dei fornitori di sicurezza degli endpoint offre oggi l’endpoint detection and response in uno dei tre modi seguenti:

Risultati del sondaggio del 2019 sugli EDR

Domande che abbiamo posto:

- Tasso di adozione: Quanti MSP e professionisti IT interni utilizzano gli strumenti EDR?

- Come viene aggiunto l’EDR agli stack di sicurezza esistenti?

- Quanti strumenti di sicurezza per gli endpoint gestiscono attualmente gli intervistati?

- Perché gli intervistati investono in strumenti EDR?

- Quali sono le principali priorità degli intervistati in materia di sicurezza e in che modo queste si adattano all’EDR?

- Quanto tempo gli intervistati dedicano alla gestione dell’EDR?

- Quali sono le sfide che ostacolano l’adozione dell’EDR?

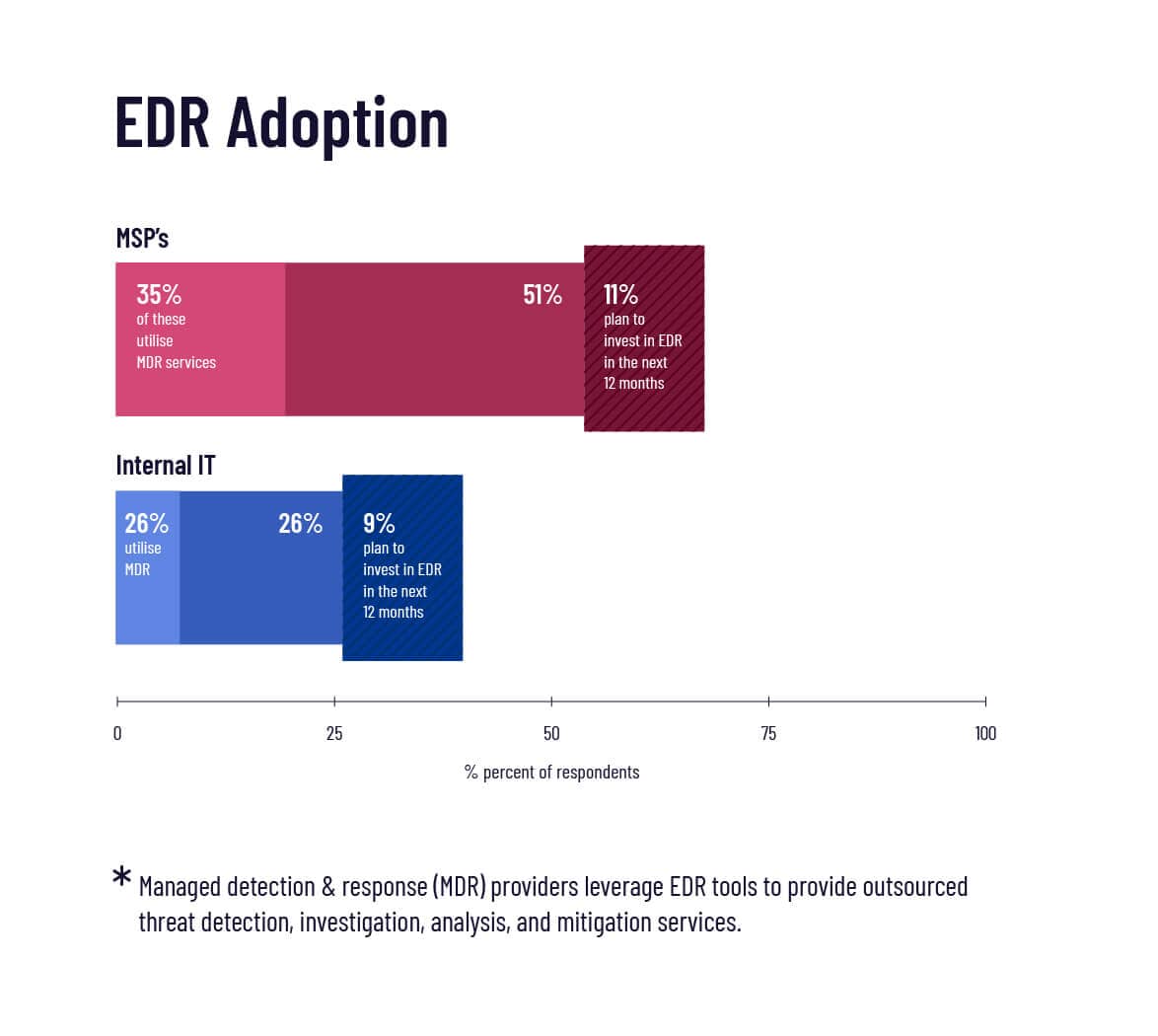

Quanti MSP e professionisti IT interni utilizzano gli strumenti di endpoint detection and response?

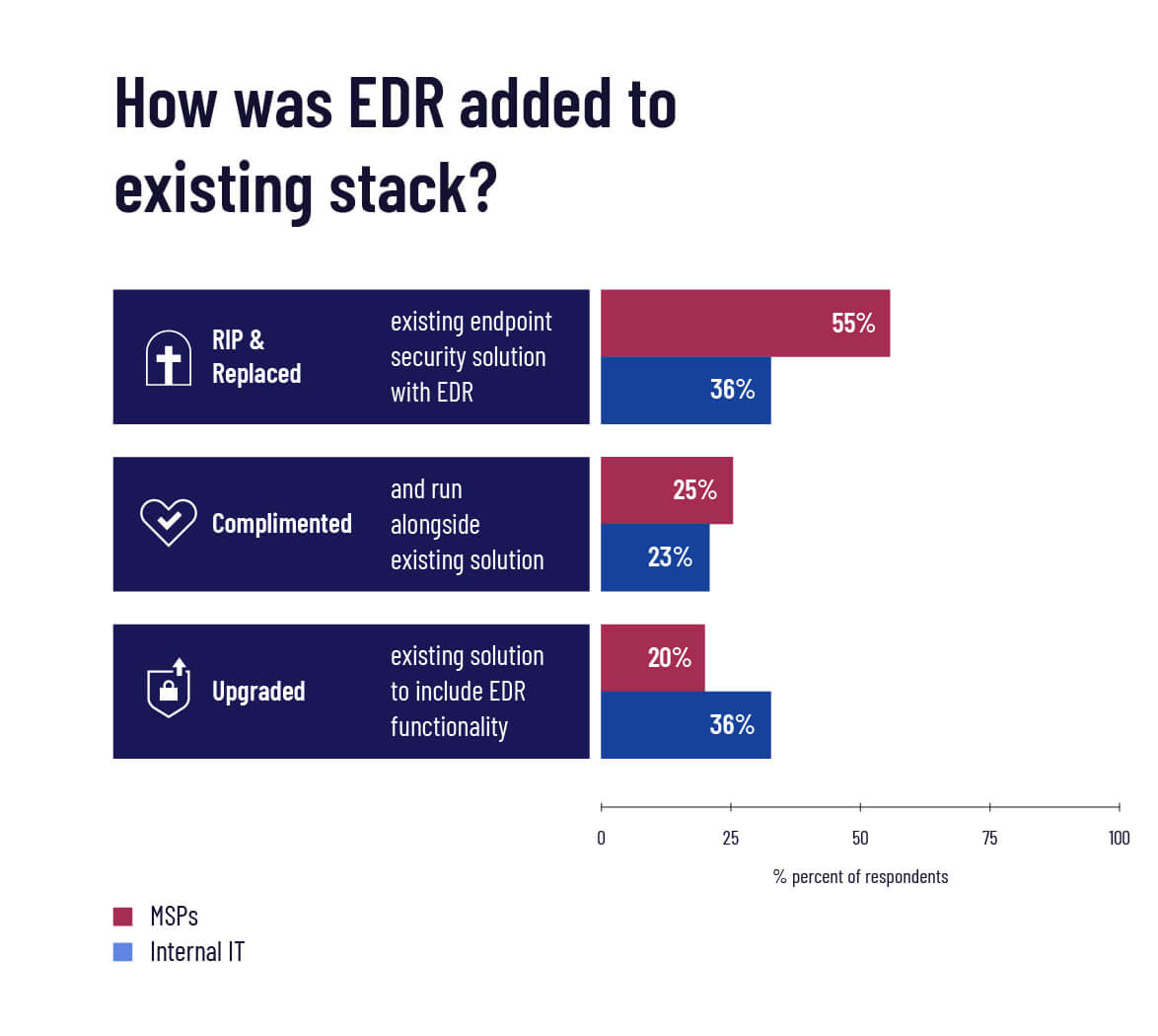

Come viene aggiunto l’EDR agli stack di sicurezza esistenti?

il 55% degli MSP che dispongono di EDR ha deciso di sostituire la soluzione di sicurezza degli endpoint esistente con questa.

Si tratta di un’indicazione di quanto sia brutale la concorrenza in questo settore. Spesso in uno stack di sicurezza non c’è spazio per arrivare secondi.

Ma che dire dei professionisti IT interni? È emerso che si dividono più equamente tra la sostituzione, l’aggiunta dell’endpoint detection and response (EDR) come strumento complementare e la ricerca di modi per aggiungere la funzionalità EDR alla soluzione esistente. Quindi i fornitori di AV possono tirare un piccolo sospiro di sollievo, giusto? Beh… non proprio.

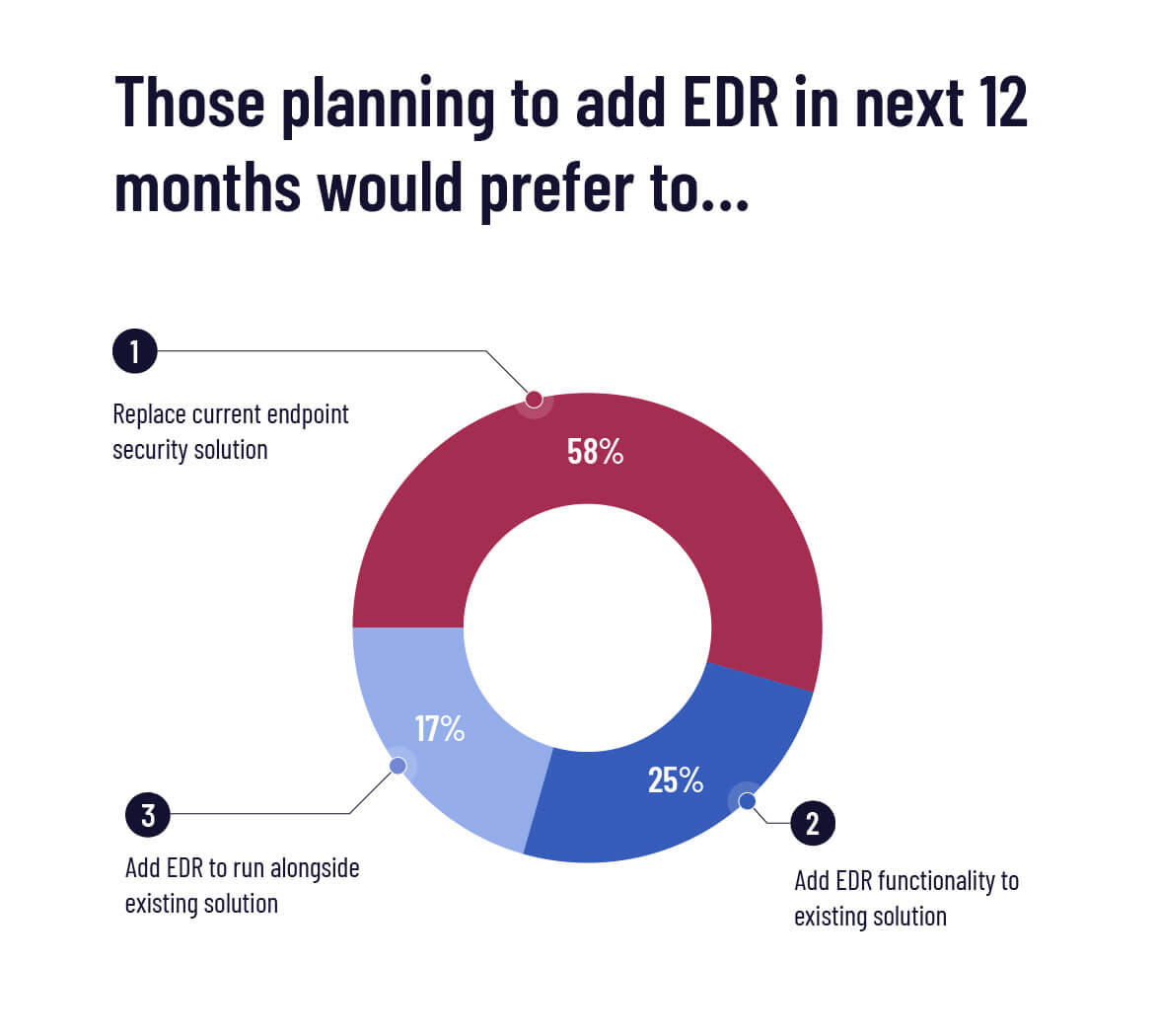

Quando abbiamo chiesto agli MSP e ai professionisti IT interni che non hanno ancora fatto il grande passo quale sarebbe il loro scenario ideale, la maggior parte ha risposto di propendere per un approccio “rip-and-replace”.

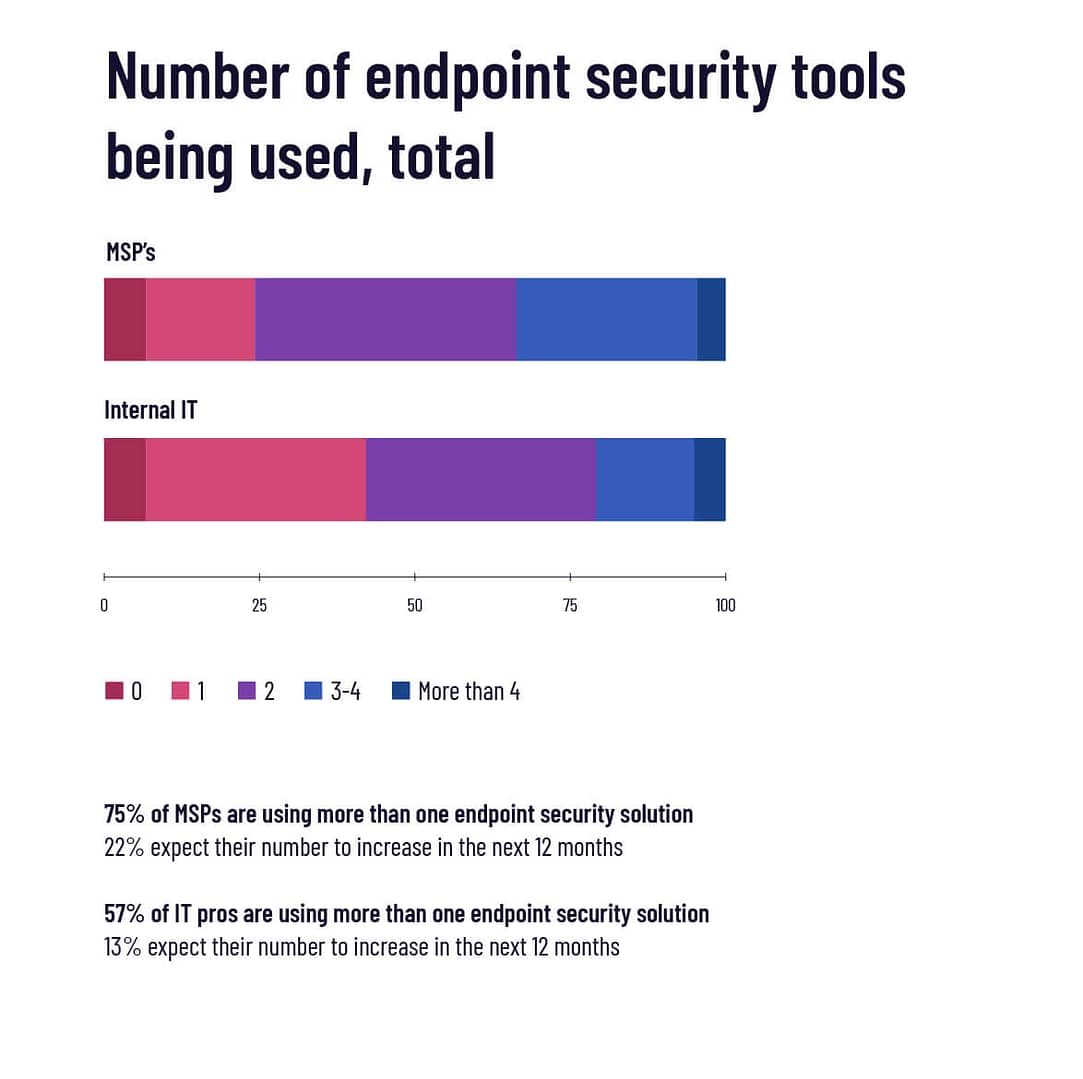

Quanti strumenti di sicurezza per gli endpoint gestiscono attualmente gli intervistati?

I professionisti IT interni non sono da meno, con quasi 6 su 10 che dichiarano di utilizzare più di una soluzione.

Pochi MSP o professionisti IT utilizzano più di quattro soluzioni e una percentuale relativamente bassa prevede che il numero totale di strumenti gestiti crescerà.

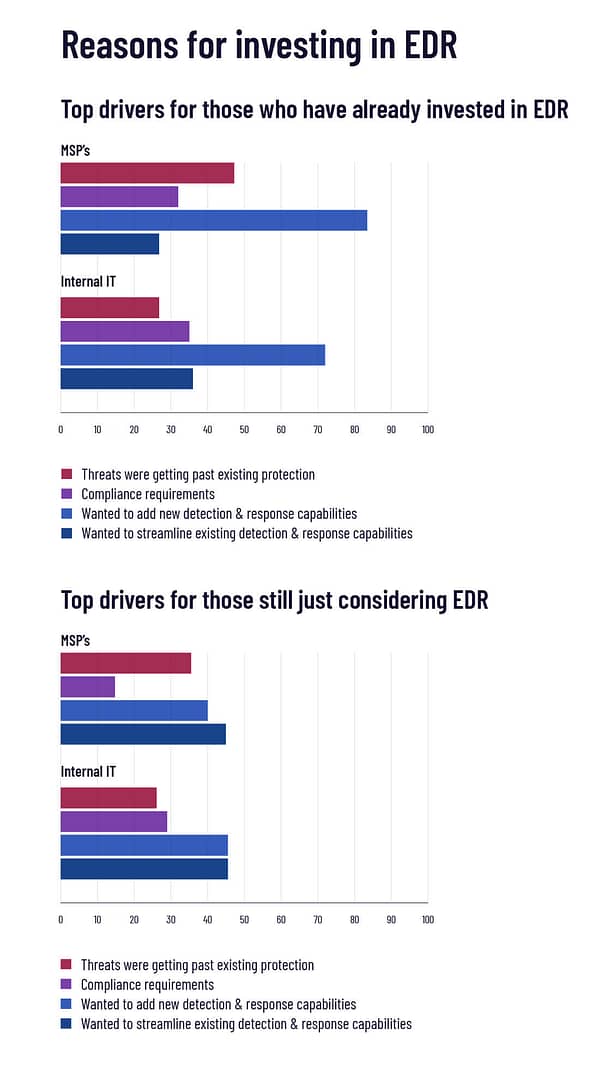

Perché gli intervistati investono in strumenti EDR?

Per il 45% degli MSP che dispongono di EDR, uno dei principali fattori di adozione è stato il superamento dell’AV da parte di qualche minaccia.

E anche questo ha senso. Se subisci qualche infezione, il selling point dell’EDR che recita “il compromesso è inevitabile” ti troverà d’accordo. Ma ricorda che la maggior parte degli MSP che hanno investito nell’endpoint detection and response non si è limitata ad aggiungerlo al proprio stack, ma ha eliminato la protezione esistente e l’ha sostituita con l’EDR.

Questo solleva un’altra questione: gli MSP sono attratti dagli strumenti EDR per le funzionalità di endpoint detection and response di base – indagine e analisi delle minacce, flussi di lavoro automatizzati per la risoluzione, ecc. – o perché i fornitori di soluzioni per la sicurezza stanno rendendo le funzionalità NGAV una parte fondamentale della loro offerta?

In altre parole, gli MSP sono davvero alla ricerca di nuove funzionalità o sono in realtà alla ricerca di una trappola per topi migliore?

Se si considerano i grafici successivi, ovvero le priorità e il tempo dedicato agli strumenti EDR, sembra che spesso si tratti della seconda ipotesi.

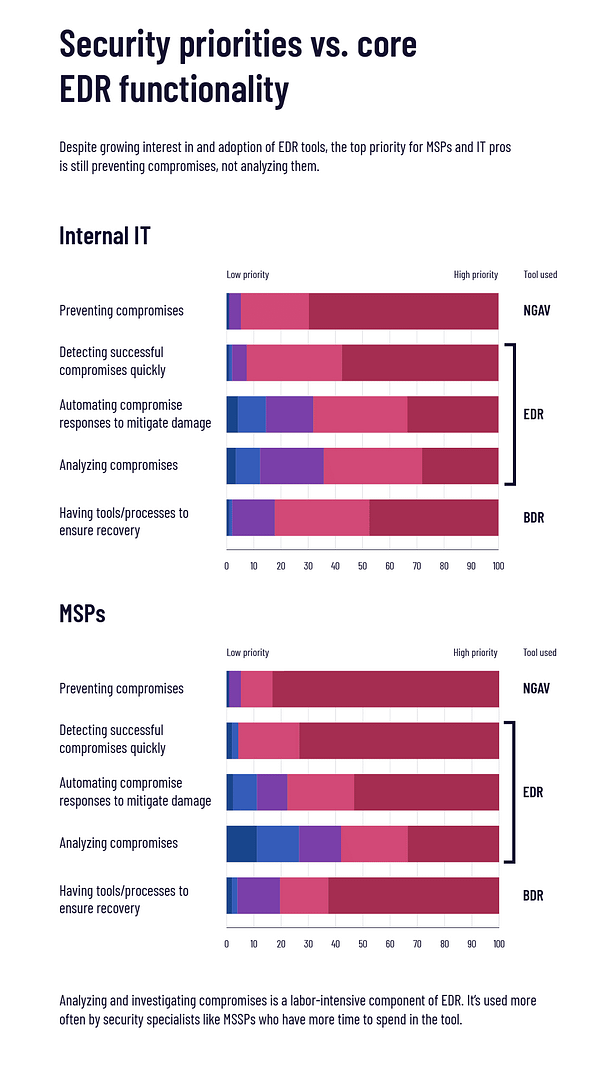

Quali sono le principali priorità degli intervistati in materia di sicurezza e in che modo queste si adattano all’EDR?

È interessante notare che, oltre a essere la priorità più bassa (in senso relativo), l’analisi di compromissioni già in corso è anche la capacità più pratica e dispendiosa in termini di risorse di questo elenco, in quanto richiede tempo e competenze piuttosto estese.

A proposito di tempo…

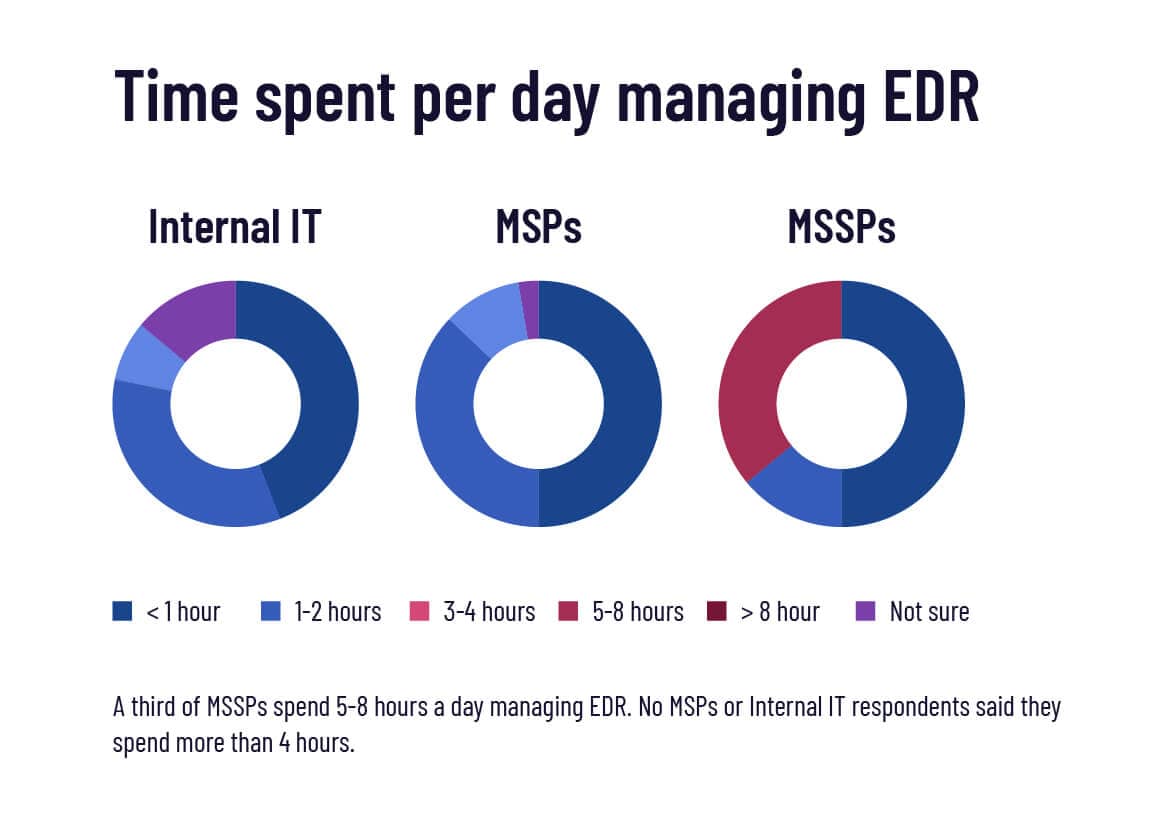

Quanto tempo gli intervistati dedicano alla gestione dell’EDR?

Non sorprende quindi che solo il 5% degli MSP abbia dichiarato di avere una persona dedicata alla gestione dell’EDR. Questo invece è forse un po’ più sorprendente: il 30% degli MSP ha dichiarato di non avere una copertura di gestione dell’EDR nelle ore notturne o nei fine settimana.

Un terzo degli intervistati nel settore IT interno ha dichiarato di avere una persona dedicata alla gestione dell’endpoint detection and response. Il 27% ha dichiarato che non c’è copertura nelle ore notturne o nei fine settimana.

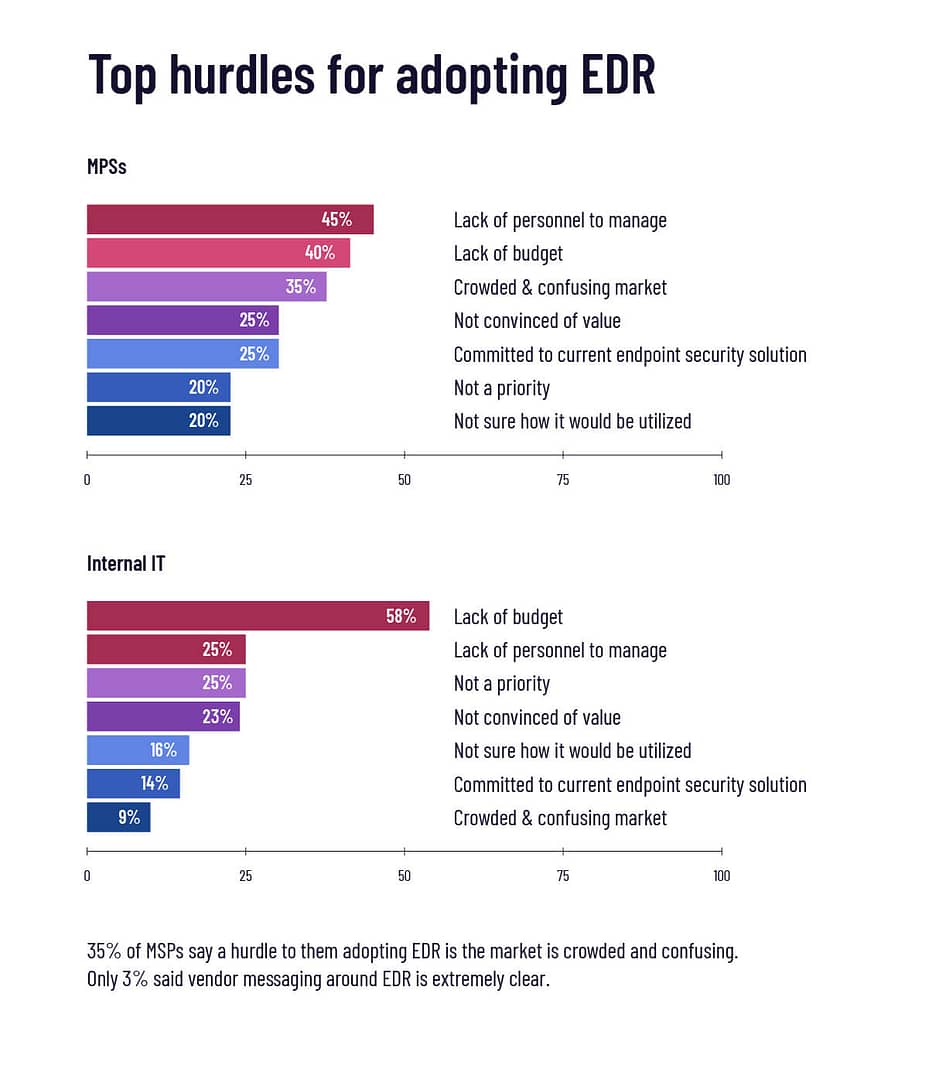

Quali sono le sfide che ostacolano l’adozione dell’EDR?

Possiamo certamente comprenderlo. Infatti, abbiamo messo a punto una guida gratuita per aiutarti a fare chiarezza.

Desideri ulteriori informazioni sull’EDR e suggerimenti per la valutazione delle soluzioni?

Scarica la nostra guida gratuita di 26 pagine Guida “Hype-Free” alle soluzioni EDR per MSP. Risponde a tutte le domande che ti dovresti porre sull’EDR, in modo che quando i tuoi clienti, il tuo capo o i potenziali clienti ti chiederanno informazioni, avrai le risposte.