Rationalisierung von Sicherheit und Berechtigungen mit rollenbasierter Zugriffskontrolle

Die Verwaltung des IT-Zugriffs in wachsenden Umgebungen muss weder komplex noch riskant sein. Viele Unternehmen kämpfen mit übermäßig autorisierten Benutzern, Sicherheitslücken und zeitaufwändigen Verwaltungsaufgaben.

Die rollenbasierte Zugriffskontrolle (RBAC) von NinjaOne ermöglicht es IT-Teams, den richtigen Personen den richtigen Zugriff zu gewähren – nicht mehr und nicht weniger. Gewinnen Sie volles Vertrauen in die Art und Weise, wie Benutzer mit Systemen, Daten und Geräten interagieren, und beschleunigen Sie gleichzeitig die alltäglichen Abläufe.

Präzision und Schutz einfach gemacht mit NinjaOne RBAC

Maßgeschneiderter Zugang für jede Rolle

Sicherheitsorientiertes Berechtigungsmanagement

Jede Zugriffsrichtlinie ist so konzipiert, dass sie die bewährten Praktiken des Nullvertrauens unterstützt. Mit granularen Rollenkonfigurationen und zeitlich begrenzten Berechtigungen stärkt NinjaOne die RBAC-Sicherheitsprinzipien, die mit den heutigen Erwartungen an die Cybersicherheit übereinstimmen.

Vereinfachtes Onboarding und Offboarding

Revisionssichere Compliance und Berichterstattung

Mandantenfreundliches Rollenmanagement

Politikgesteuerte betriebliche Effizienz

Speziell entwickelte Funktionen für eine intelligentere Zugangskontrolle

Zentralisierte Rollenzuweisung Dashboard

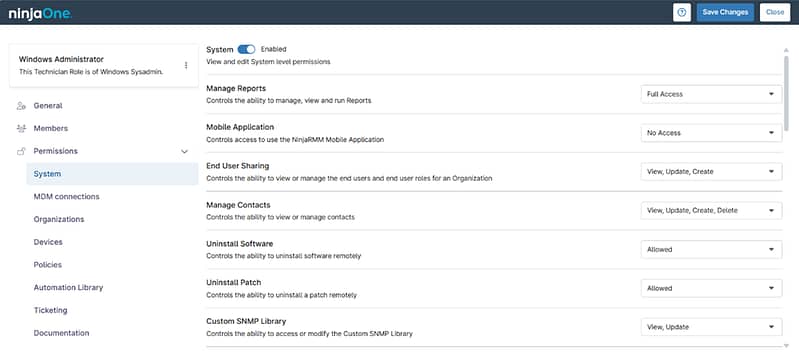

Granulare Berechtigungssätze pro Rolle

Automatisierte Rollenvererbung für Unterrollen

Flexible Rollenbearbeitung mit sofortiger Aktualisierung

Mehrstufige Admin-Zugriffsrichtlinien

Nahtlose Integration mit Audit-Protokollen

Entwickelt für echte Teams, die echte Zugangsprobleme lösen

Absicherung hybrider Arbeitsgruppen mit maßgeschneidertem Zugang

MSP-Techniker mit benutzerdefinierten Berechtigungen ausstatten

Vereinfachung der Einhaltung von Vorschriften für regulierte Branchen

Unternehmen aus dem Gesundheits-, Finanz- und Rechtswesen können NinjaOne’s RBAC Policy Enforcement nutzen, um strenge gesetzliche Vorgaben zu erfüllen. Zugriffsprotokolle und granulare Berechtigungssteuerung unterstützen die Anforderungen von HIPAA, SOC 2 und GDPR. Auditoren können schnell überprüfen, ob der Zugriff rollenbasiert und streng verwaltet ist, was die IT-Teams bei Compliance-Prüfungen entlastet.

Kontrolle über den Zugang mit NinjaOne

Die rollenbasierte Zugriffskontrolle von NinjaOne ermöglicht es IT-Teams, die Sicherheit zu erhöhen, die Effizienz zu steigern und Risiken zu reduzieren, indem sie Benutzern genau den Zugriff gewähren, den sie benötigen – und nicht mehr.

Mit intuitiven Kontrollen, prüfungsfreundlicher Transparenz und Unterstützung für mandantenfähige Umgebungen vereinfacht NinjaOne, was früher eine komplexe, manuelle Aufgabe war. Erleben Sie RBAC, das mit Ihren Abläufen skaliert, Ihren Sicherheitszielen entspricht und den täglichen Erfolg Ihres Teams unterstützt.

FAQs zur rollenbasierten Zugriffskontrolle

Was ist eine rollenbasierte Zugangskontrolle?

Die rollenbasierte Zugriffskontrolle (Role Based Access Control, RBAC) ist ein Sicherheitsmodell, das den Systemzugriff auf der Grundlage der Rolle eines Benutzers innerhalb einer Organisation einschränkt. Anstatt einzelnen Benutzern Berechtigungen zuzuweisen, gruppiert RBAC die Benutzer nach Rollen (z. B. Administrator, Techniker oder Prüfer) und gewährt Zugriffsrechte entsprechend den Verantwortlichkeiten der einzelnen Rollen. Dies vereinfacht die Verwaltung von Berechtigungen, verringert das Risiko eines unbefugten Zugriffs und gewährleistet eine einheitliche Durchsetzung von Sicherheitsrichtlinien. Vereinfacht ausgedrückt dreht sich die Bedeutung von RBAC um das Prinzip der „geringsten Berechtigung“, das es den Benutzern erlaubt, nur die für ihre Rolle erforderlichen Aufgaben auszuführen, was sowohl die betriebliche Effizienz als auch die Cybersicherheit stärkt.

Was ist ein Beispiel für eine rollenbasierte Zugangskontrolle?

Ein Beispiel für die rollenbasierte Zugriffskontrolle (RBAC) ist eine IT-Service-Management-Plattform, bei der verschiedene Teammitglieder unterschiedliche Zuständigkeiten haben. Einem Techniker kann beispielsweise eine Rolle zugewiesen werden, die den Zugriff auf die Anzeige und Verwaltung von Geräten, nicht aber die Änderung systemweiter Richtlinien erlaubt. Eine Administratorrolle hingegen hätte die volle Kontrolle über die Benutzerverwaltung, Automatisierungsskripte und Systemeinstellungen. Diese Unterschiede werden durch RBAC-Berechtigungen geregelt, die genau festlegen, was jede Rolle innerhalb des Systems tun kann und was nicht. Durch die Zuweisung von Rollen anstelle von Einzelberechtigungen können Unternehmen eine sichere, skalierbare und leicht überprüfbare Zugriffskontrollstruktur aufrechterhalten.

Vorteile von RBAC für Ihren Endpunkt?

Die Implementierung einer rollenbasierten Zugriffskontrolle (Role-Based Access Control, RBAC) für Ihre Endgeräte bietet mehrere entscheidende Vorteile, die die Sicherheit und Effizienz direkt verbessern. Durch die Zuweisung von Zugriffsrechten auf der Grundlage von Benutzerrollen können Unternehmen unbefugte Änderungen verhindern, menschliche Fehler reduzieren und sicherstellen, dass nur qualifiziertes Personal sensible Aufgaben ausführen kann. Dies ist besonders wichtig in Umgebungen, in denen mehrere Benutzer täglich mit Geräten und Daten interagieren. Im Kontext der RBAC-Cybersicherheit verstärkt dieses Modell den Endpunktschutz, indem es die Exposition gegenüber potenziellen Bedrohungen minimiert und die Einhaltung von Sicherheitsrahmenwerken wie Zero Trust unterstützt. Letztendlich hilft RBAC den IT-Teams, eine strengere Kontrolle durchzusetzen, ohne den Betrieb zu verlangsamen.

Wie kann RBAC implementiert werden?

Um RBAC effektiv zu implementieren, müssen Sie zunächst die verschiedenen Rollen innerhalb Ihres Unternehmens auf der Grundlage der jeweiligen Aufgabenbereiche ermitteln und definieren. Als Nächstes legen Sie fest, auf welche Ressourcen oder Systemfunktionen jede Rolle Zugriff haben soll, wobei Sie das Prinzip der geringsten Privilegien beachten müssen. Sobald die Rollen und die damit verbundenen Berechtigungen festgelegt sind, weisen Sie den Benutzern die entsprechenden Rollen zu, anstatt ihnen einzeln Zugang zu gewähren. Ein praktisches Beispiel für eine rollenbasierte Zugriffskontrolle wäre, dass ein Helpdesk-Techniker Zugriff auf die Geräteüberwachungs-Tools erhält, der Zugriff auf die Einstellungen für die Richtlinienkonfiguration jedoch eingeschränkt wird, da diese den Administratoren vorbehalten bleiben. Dieser strukturierte Ansatz verbessert sowohl die Sicherheit als auch die betriebliche Effizienz durch die Standardisierung der Zugangsgewährung und -verwaltung.

Welches sind die 4 Arten der Zugangskontrolle?

Die vier Hauptarten der Zugangskontrolle sind diskretionär, obligatorisch, rollenbasiert und attributbasiert. Mit der diskretionären Zugriffskontrolle (DAC) kann der Dateneigentümer entscheiden, wer auf bestimmte Ressourcen zugreifen darf, was Flexibilität bietet, aber auch potenzielle Sicherheitsrisiken birgt. Mandatory Access Control (MAC) setzt strenge Richtlinien auf der Grundlage von Klassifizierungen durch und wird üblicherweise in Behörden oder stark regulierten Umgebungen eingesetzt. Die rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC) weist Berechtigungen auf der Grundlage der Arbeitsrolle eines Benutzers zu und rationalisiert so die Zugriffsverwaltung in einem Unternehmen. Die attributbasierte Zugriffskontrolle (ABAC) geht noch weiter, indem sie Richtlinien verwendet, die Benutzerattribute, Umgebungsbedingungen und Ressourcentypen auswerten, um Zugriffsentscheidungen zu treffen, was eine sehr granulare und dynamische Kontrolle ermöglicht.

Weitere Ressourcen

Sicherung von Unternehmensdaten mit Enterprise Access Control

So führen Sie Befehle als anderer Benutzer in Windows 10 aus

Konfigurieren des Windows Defender Exploit Guard-Netzwerkschutzes in Windows