In Anbetracht der wöchentlich gemeldeten zahlreichen Angriffe auf Kunden müssen MSPs ein Gleichgewicht zwischen Prävention und Reaktionsplanung finden, damit sie im Falle eines Vorfalls bereit sind. Lesen Sie mehr und informieren Sie sich über 6 Strategien zum Überleben eines Ransomware-Angriffs.

Letzte Woche hatten wir das Vergnügen, ein Webinar mit dem CEO von Huntress Labs, Kyle Hanslovan, zu einem Thema zu veranstalten, das uns alle beschäftigt, und zwar Ransomware. Konkret handelt es sich dabei um Ransomware-Vorfälle, bei denen Angreifer MSPs kompromittiert haben, deren Anmeldeinformationen nutzten, um die legitimen Software-Tools des MSPs zu kapern und diese Tools zu missbrauchen, um Ransomware in ihren gesamten Kundenstamm zu verteilen.

Kyle hat persönlich mit fast 40 Systemhäusern gearbeitet, die Opfer dieser Angriffe geworden sind. Daher hat er aus erster Hand gesehen und gehört, was Besitzer:innen und Techniker:innen durchmachen, und gelernt, was diejenigen, die sich erfolgreich erholen, von denjenigen unterscheidet, die es nicht schaffen.

Falls Sie das Live-Webinar verpasst haben, können Sie sich hier jederzeit eine Aufzeichnung ansehen.

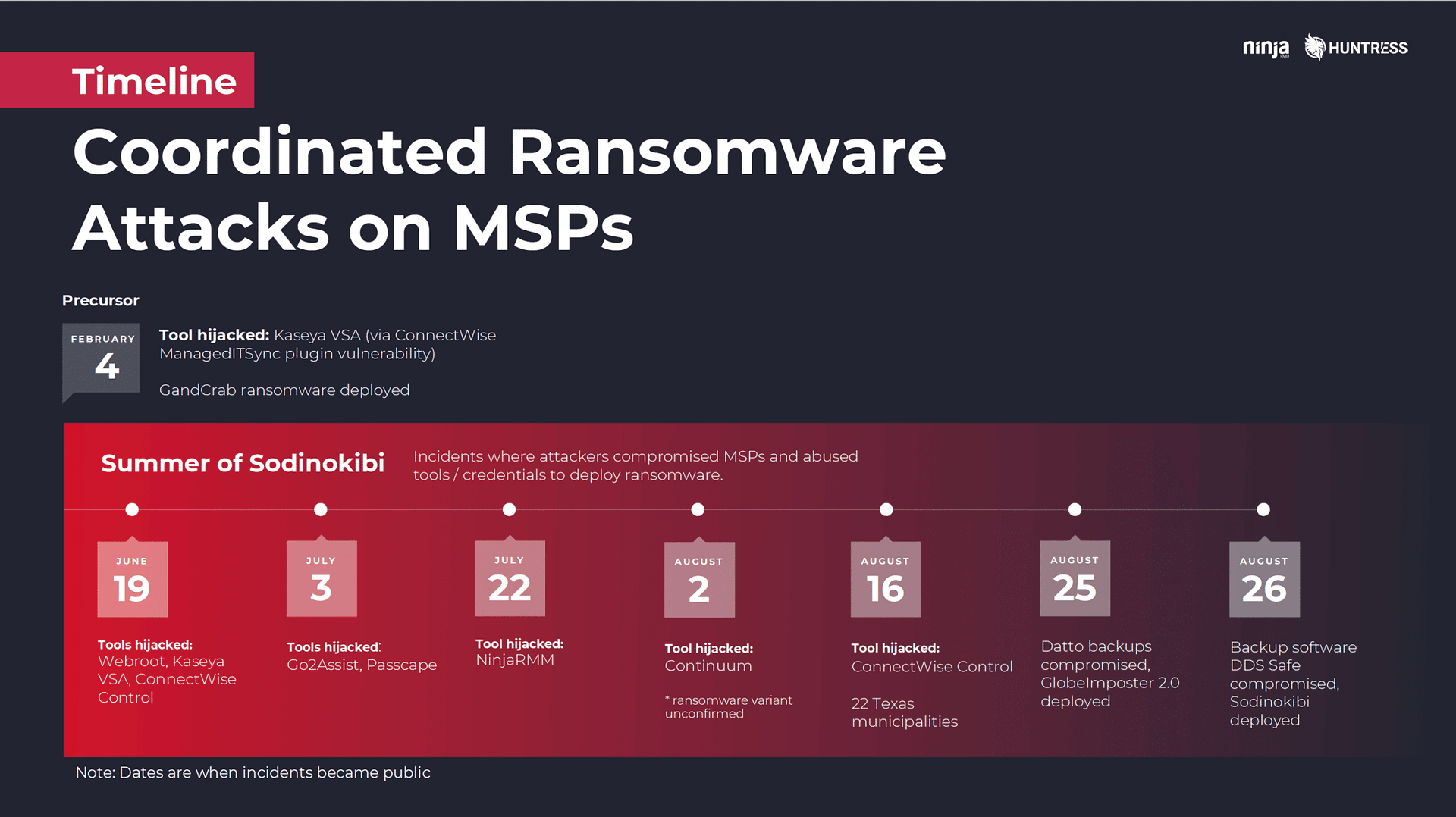

Bevor wir in Kyles Erkenntnisse eintauchen, hier ein kurzer Überblick: Diese Angriffe haben sich seit Juni rasch ausgeweitet. Sie betrafen große und kleine MSPs und führten zu Ausfallzeiten und Störungen bei einer Vielzahl von MSP-Kunden, von 22 texanischen Gemeinden bis hin zu Hunderten von Zahnarztpraxen in den USA.

Bild anklicken zum Vergrößern

Mit Ausnahme der Angriffe im Februar, bei denen ein veraltetes ConnectWise ManagedITSync-Plugin für Kaseya VSA zum Einsatz kam, scheint es sich bei keinem dieser Vorfälle um Angreifer zu handeln, die eine Schwachstelle in der MSP-Software ausnutzen. Stattdessen ging es um den Missbrauch schwacher oder gestohlener Anmeldeinformationen, die Angreifer benutzten, um das vom MSP verwendete RMM- oder Fernzugriffstool zu kapern.

Aus diesem Grund wird die Aktivierung der 2-Faktor-Authentifizierung weithin als wirksame Abwehrstrategie gegen diese Angriffe angesehen. Viele Anbieter (einschließlich NinjaOne) haben die 2FA für ihre Benutzer:innen entweder bereits zur Pflicht gemacht oder sind dabei, sie einzuführen.

Hinweis: Wenn Sie RMM oder Fernzugriffssoftware verwenden und noch keine 2FA eingerichtet haben, sollten Sie jetzt aufhören zu lesen und dies nachholen. Die Frage ist wirklich nicht, ob es zu einem solchen Angriff kommt, sondern wann.

Wenn wir schon bei der Prävention sind, hier zwei weitere Empfehlungen, die sehr einfach, aber unglaublich effektiv sind. Die können Sie sogar vor den meisten der heute üblichen Ransomware-Angriffe schützen:

- Stellen Sie sicher, dass Sie RDP nicht freigeben. Laut Coveware ist RDP der häufigste Einstiegspunkt für Ransomware-Angreifer, der für 59 % der im zweiten Quartal 2019 untersuchten Vorfälle verantwortlich ist. Ein guter Guide zur Sicherung des RDP-Zugangs finden Sie hier.

- Blockieren Sie Makros in Microsoft Office-Dokumenten, die aus dem Internet heruntergeladen wurden. Der zweitbeliebteste Angriffsvektor, den Coveware identifiziert hat, sind Phishing-Dokumente, und die häufigste Art von Phishing-Köder ist immer noch ein Office-Dokument, das Benutzer:innen dazu verleiten soll, Makros zu aktivieren. Auf diese Weise werden Opfer mit Emotet infiziert, das Trickbot einsetzt, das wiederum Ryuk einsetzt, die laut Coveware aktivste Ransomware-Variante des zweiten Quartals 2019. Sie suchen nach dem einfachen Weg, all das zu verhindern? Nehmen Sie diese einfache Anpassung der Einstellungen jetzt vor.

In unserer MSP-Cybersicherheits-Checkliste für 2019 finden Sie eine Reihe weiterer Maßnahmen, die Sie ergreifen können, um Ihre Systeme zu härten und sich selbst zu schützen, aber die oben genannten sind drei einfache, äußerst wichtige Maßnahmen, die Sie unbedingt ergreifen müssen.

Soviel dazu – jetzt genug der Predigt. Denn was ich wirklich mit Ihnen teilen möchte, sind die sechs Dinge, auf die Sie sich laut Kyle jetzt konzentrieren sollten, um sicherzugehen, dass Sie schnell handeln können, falls/wenn die das Problem eskaliert.

Aber zuerst…

Zwei Gründe, warum Sie vielleicht noch nicht bereit sind

Eines der wichtigsten Dinge, die man über diese Angriffe wissen muss, ist, dass sie nicht wie andere Angriffe sind, auf die man sich vielleicht vorbereitet hat. Sie sind eine völlig andere Klasse, mit einem anderen Anwendungsbereich und anderen Auswirkungen. Selbst wenn Sie über gut dokumentierte Verfahren verfügen, um Ihren Kunden bei Ransomware-Vorfällen zu helfen, werden diese hier bestenfalls teilweise anwendbar sein.

Warum? Aus zwei Gründen:

1) Es liegt nicht an ihnen, es liegt an Ihnen

Müde: MSPs, die auf die Ransomware ihrer Kunden mit der Frage reagieren: „Was haben die denn Dummes gemacht?“

Hellwach: MSPs, die auf Ransomware beim Kunden so reagieren: „Oh, $#*&. Sind WIR kompromittiert?“

Entlassen: Sie als MSP (es sei denn, Sie wissen schnell, was zu tun ist)

– Jonathan Crowe (@jonathanscrowe) am 27. September 2019

Im Gegensatz zu früheren Vorfällen haben diese Ransomware-Angriffe ihren Ursprung nicht isoliert in einem Ihrer Kundennetzwerke. Sie werden von Ihrem Unternehmen aus gestartet. Das bedeutet, dass Sie ganz andere Verfahren anwenden müssen, um Ihre eigenen Tools und Techniker:innen zu sperren, bis Sie die Kompromittierung identifizieren, isolieren und minimieren können. Andernfalls können Angreifer, wenn Sie sofort mit der Fehlerbehebung in den Client-Systemen beginnen, diese einfach erneut verschlüsseln, bis der Zugriff an der Quelle abgeschnitten ist.

2) Alles auf einmal

Hier ist ein weiterer Punkt, den Kyle während des Webinars ansprach und der bei den Leuten sehr gut ankam:

Sie können wahrscheinlich damit umgehen, dass einer Ihrer Kunden infiziert wird. Was Sie wahrscheinlich nicht verkraften können, ist, dass ALLE Ihre Kunden auf einmal infiziert werden.

Einer der Gründe, warum diese Angriffe für die MSPs besonders verheerend sind, ist ihr Ausmaß. Stellen Sie sich vor, wie stressig und chaotisch der Umgang mit einem Kunden sein kann, der mit Ransomware infiziert ist. Nun stellen Sie sich das mal 10, 20, 50 oder 100 vor. Selbst größere MSPs können durch die schiere Menge an E-Mails und Telefonanrufen, die sie beantworten müssen, die Anzahl der zu reinigenden Systeme und die Anzahl der wiederherzustellenden Backups leicht überflutet und überwältigt werden.

Für viele, wie das kleine, von einem Ehepaar geführte Geschäft PM Consultants, kann das alles zu viel sein. Wie in diesem Artikel von ProPublica ausführlich beschrieben, kündigte PM inmitten eines Ransomware-Angriffs seinen Kunden per E-Mail an, dass das Unternehmen geschlossen wird.

Der MSP teilte mit, dass es am Morgen des Ransomware-Angriffs „mit Anrufen überschwemmt“ worden sei, „und wir haben sofort mit der Untersuchung begonnen und versucht, die Daten wiederherzustellen. In den folgenden Tagen und bis ins Wochenende hinein arbeiteten wir rund um die Uhr an der Wiederherstellung…. Es stellte sich jedoch bald heraus, dass die Anzahl der zu restaurierenden PCs zu groß war, als dass unser kleines Team sie in einem vernünftigen Zeitrahmen hätte reparieren können.“

Nachdem sie Hunderte von Anrufen, E-Mails und SMS erhalten hatten, auf die sie nicht reagieren konnten, musste PM schließlich das Handtuch werfen und den Kunden mitteilen: „Zu diesem Zeitpunkt müssen wir Ihnen empfehlen, für die Wiederherstellung Ihrer Daten externe technische Unterstützung in Anspruch zu nehmen.“

1) Seien Sie bereit, Ihre eigenen Tools zu sperren

Wenn Sie von mehr als einem Kunden gleichzeitig über eine Ransomware-Infektion informiert werden, ist das leider ein deutliches Warnzeichen dafür, dass Sie es mit einem dieser Angriffe zu tun haben. Als Erstes müssen Sie feststellen oder ausschließen, ob Ihre eigene Infrastruktur kompromittiert wurde und Ihre RMM- und/oder Fernzugriffstools aktiv missbraucht werden.

- Deaktivieren Sie sicherheitshalber den Zugriff auf Ihr RMM und Ihr(e) Fernzugriffstool(s), bis Sie eine Untersuchung durchführen können.

- Prüfung auf ungewöhnliche Aufgaben, Skripte, Richtlinienänderungen usw.

- Deaktivieren Sie Benutzerkonten, die mit abnormalem/schädlichem Verhalten in Verbindung gebracht werden, und beenden Sie aktive Sitzungen (Letzteres wird leicht vergessen)

- Isolieren Sie alle Endpunkte und andere mit diesen Benutzer:innen verbundene Konten

- Minimieren Sie die Anmeldung bei den betroffenen Systemen mit privilegierten Anmeldeinformationen (dies verringert das Risiko, dass Angreifer durch das Auslesen von Caches Zugang zu den Systemen erhalten)

- Fahren Sie die betroffenen Systeme NICHT herunter (beim Herunterfahren besteht die Gefahr, dass wichtige forensische Daten verloren gehen. Aktivieren Sie stattdessen den Ruhezustand)

- Sichern Sie Protokolldateien (Hinweis: Je nachdem, wie viel Sie protokollieren und wie groß die Protokolle sind, haben Sie möglicherweise nur eine kurze Zeitspanne, um die Protokolle zu erfassen, bevor sie überschrieben werden)

- Ändern Sie alle Passwörter (zur Sicherheit sollten Sie dies für alle Mitarbeiter:innen und alle Konten tun)

- Sicherstellen, dass MFA für alle Konten aktiviert ist

- Vergewissern Sie sich, dass AV-/Endpunktsicherheit aktiviert und aktualisiert ist, und führen Sie einen Tiefenscan durch (Angreifer deaktivieren oft AV- oder andere Sicherheitssoftware)

2) „Teile und herrsche“

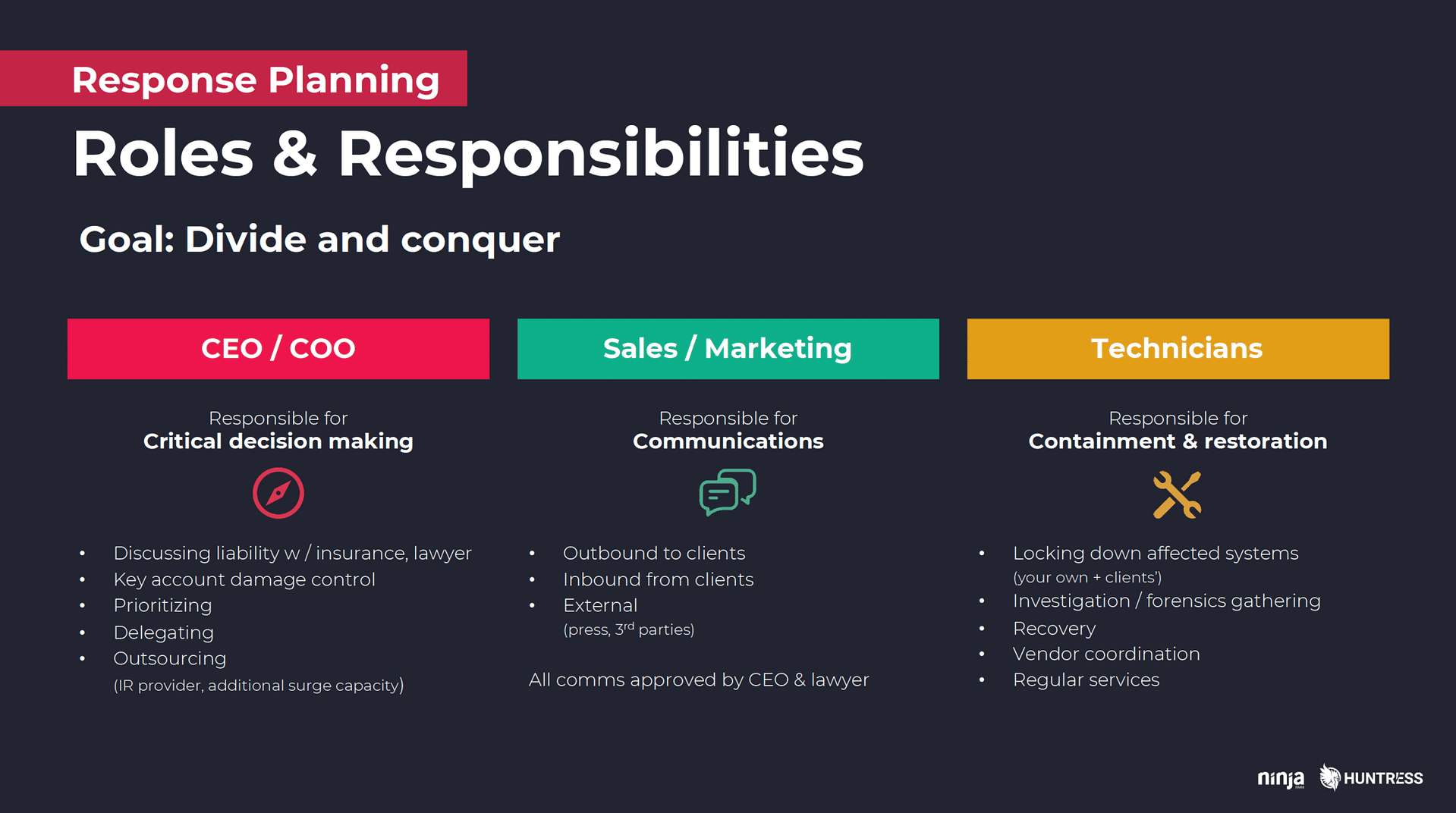

Bild anklicken zum Vergrößern

Bei einem Live-Ereignis müssen viele Dinge sehr schnell und oft parallel passieren. Die einzige Möglichkeit, sich über Wasser zu halten, besteht darin, Ihr ganzes Team so gut wie möglich einzusetzen. Dies geschieht, indem man sicherstellt, dass jeder seine Rolle und die wichtigsten Dinge, für die er verantwortlich ist, kennt, BEVOR es zu einer Krise kommt.

Im Großen und Ganzen lassen sich die Hauptaufgaben in drei Bereiche unterteilen:

Hauptverantwortung Nr. 1: Kritische Entscheidungsfindung

Verantwortlicher: CEO

Richtungsentscheidung in Bezug auf:

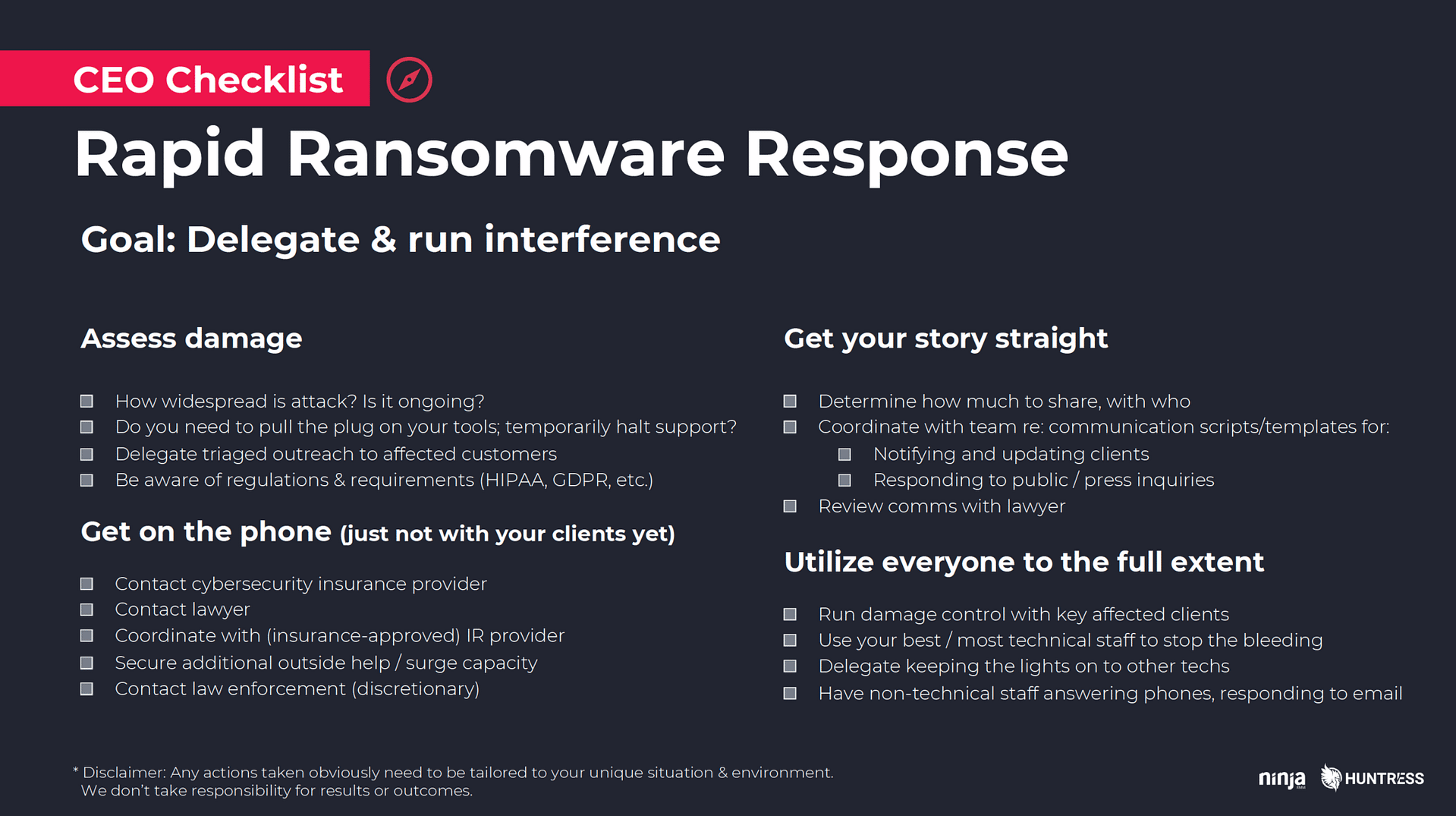

- Schutz des Unternehmens (Abstimmung mit Anwalt, Versicherung usw.)

- Festlegung von Prioritäten (einschließlich Triage von Kunden)

- Delegieren an den Rest des Teams (widerstehen Sie dem Drang, alles selbst erledigen zu wollen)

- Sicherstellung und Koordinierung von externer Hilfe (IR-Anbieter, zusätzliche Techniker:innen zur Erhöhung der Spitzenkapazität usw.)

Im Grunde genommen brauchen Sie jemanden, der eine starke Führungsrolle übernimmt, schwierige Entscheidungen trifft und die Leute anleitet. Dies ist wirklich schwer, wenn diese Person gleichzeitig versucht, direkt an der Wiederherstellung beteiligt zu sein oder andere Aufgaben zu erfüllen.

Im Moment der Krise kann es für einige Eigentümer:innen schwierig sein, in dieser Spur zu bleiben und zu vermeiden, dass sie zu technischen Aktivitäten abdriften, mit denen sie besser vertraut sind. In der Zusammenarbeit mit Eigentümer:innen, die solche Angriffe erlebt haben, betont Kyle jedoch, dass das Beste, was ein Eigentümer während eines Angriffs tun kann, oft darin besteht, zu delegieren und seinen Techniker:innen aus dem Weg zu gehen. Es gibt einfach zu viele andere Dinge, die erledigt werden müssen und die kein anderer im Team erledigen kann. Ein Führungsvakuum kann katastrophale Folgen haben.

Um Ihnen einen Ansatzpunkt zu geben, finden Sie hier eine Beispiel-Checkliste, die CEOs/Eigentümer:innen verwenden können. Sie sollten dies an die Gegebenheiten Ihres Unternehmens anpassen.

Bild anklicken zum Vergrößern

Hauptverantwortung Nr. 2: Kommunikation

Verantwortlicher: Vertriebs- und Marketingteam oder, falls nicht vorhanden, CEO und andere nicht-technische Mitarbeiter:innen

Der zweite wichtige Punkt bei einem Vorfall ist die Kommunikation. Sobald Ransomware auftritt, müssen Ihre betroffenen Kunden wissen, dass Sie sich der Situation bewusst sind und aktiv daran arbeiten. Wenn sie sonst das Gefühl haben, dass Sie diese ignorieren oder dass Sie die Situation nicht unter Kontrolle haben, werden sie in Panik geraten. Sie können sogar versuchen, selbst die Kontrolle zu übernehmen. Das ist der Moment, in dem sich die Dinge schnell zum Schlechten wenden können und in dem Anwälte wirklich ins Spiel kommen können.

Um all dies zu verhindern, müssen Sie Mitarbeiter:innen in Ihrem Team haben, die sich um die Einrichtung und Aufrechterhaltung klarer Kommunikationskanäle kümmern. Dazu gehören:

- Ausgehende Kommunikation mit Kunden: Um sicherzustellen, dass die betroffenen Kunden persönlich angesprochen und regelmäßig auf den neuesten Stand gebracht werden, empfiehlt Kyle, dass jeder, der kein technischer Mitarbeiter ist, seinen Account-Management-Hut aufsetzt und zum Telefon bzw. zur E-Mail greift. Zusätzlich zur 1:1-Kontaktaufnahme kann es sinnvoll sein, auch die Webseite Ihres Unternehmens, Ihre Facebook-Seite usw. mit Hinweisen zu aktualisieren. Vergewissern Sie sich nur, dass alle Updates und Kontaktaufnahmen (öffentlich oder privat) zuvor von Ihrem Anwalt genehmigt wurden. Vorgefertigte Skripte und Vorlagen, auf denen Sie aufbauen können, sparen Ihnen viel Zeit.

- Eingehende Kommunikation mit Kunden: PM Consultants dient als großes abschreckendes Beispiel. Sie waren einfach nicht in der Lage, die Flut von eingehenden Anrufen, E-Mails und SMS zu bewältigen, die sie von ihren Kunden erhielten. Wie können Sie sicherstellen, dass Sie nicht demselben Fehler zum Opfer fallen? Zunächst einmal kann eine proaktive ausgehende Kommunikation dazu beitragen, die Menge der eingehenden Anfragen zu reduzieren, die Sie zu bearbeiten haben, und auch die Einrichtung automatischer Voicemail-Nachrichten und E-Mail-Antworten kann die Belastung verringern. Diese können sehr einfach sein (aber auch hier sollten Sie diese mit Ihrem Anwalt besprechen). Ein einfacher Hinweis darauf, dass sich Ihr Team mit einem Sicherheitsvorfall befasst, die Zusicherung, dass Sie sich mit den Kunden in Verbindung setzen werden, und die Angabe, wo sie regelmäßige Updates erhalten können (Ihre Homepage, Facebook-Seite usw.), gibt den Kunden die Gewissheit, dass Sie sich ihres Problems bewusst sind, und mildert vorübergehend ihre Dringlichkeit, sich zu melden. Denken Sie daran, dass jede öffentliche Bekanntmachung die Aufmerksamkeit von Außenstehenden auf sich ziehen kann, womit wir bei der dritten Kommunikationskategorie wären.

- Extern (Presse, öffentliche Foren, usw.): Eines der Hauptziele Ihrer Kommunikationsbemühungen ist die Gestaltung der Geschichte für Ihre Kunden, aber auch für Außenstehende, die möglicherweise über Ihre Situation berichten oder sie öffentlich kommentieren wollen. Das bedeutet, dass Sie sicherstellen müssen, dass Sie nicht auf dem falschen Fuß erwischt werden, wenn ein Reporter anruft oder wenn auf öffentlichen sozialen Plattformen wie Facebook oder Reddit über Ihre Situation diskutiert wird. Der Versuch, diese Gespräche zu begraben oder zu kontrollieren, kann ein aussichtsloser Kampf sein (und eine große Ablenkung), aber wenn man sich mit vorbereiteten Gesprächsthemen auskennt und weiß, welche grundlegenden Details man mitteilen kann und welche nicht, kann man die Probleme minimieren und Fehlinformationen ausräumen. Umgekehrt, wenn man von Ihnen nur Schweigen hört, neigen die Leute dazu, die Lücken selbst zu füllen. Die meiste Zeit sind sie weniger wohltätig.

Hauptverantwortung Nr. 3: Minimierung und Wiederherstellung

Verantwortlicher: Leitender Techniker

Zu guter Letzt besteht die dritte große Aufgabe darin, den Angriff zu stoppen und Ihre Kunden wieder zum Laufen zu bringen. Das beginnt damit, dass Sie Ihre eigenen Konten und Tools sperren und dann auch die betroffenen Kunden. Das erste Ziel besteht darin, die ‚Blutung zu stoppen‘ und sicherzustellen, dass der Angriff minimiert wird, bevor die aktive Wiederherstellung in Angriff genommen wird. Es wird sogar dringend empfohlen, unmittelbar nach den ersten Minimierungsmaßnahmen einen Spezialisten für die Reaktion auf Vorfälle hinzuzuziehen (mehr dazu weiter unten).

Neben der Isolierung und der Wiederherstellung von Backup-Kopien sind auch forensische Untersuchungen und andere Ermittlungsaktivitäten zu berücksichtigen. Je nach Anzahl der infizierten Kunden, mit denen Sie zu tun haben, sollten Sie diese Aufgaben unter Ihren Techniker:innen aufteilen. Darüber hinaus haben Sie vielleicht auch Kunden, die nicht betroffen sind, aber dennoch die übliche Unterstützung benötigen. Wenn jeder klar weiß, wer für was verantwortlich ist, kann das Team im Falle einer Ransomware-Situation viel schneller und effektiver handeln, wenn es darauf ankommt.

3) Entwickeln Sie Standardprozeduren (SOPs)

Zu wissen, wer für was verantwortlich ist, ist die halbe Miete. Die andere Hälfte besteht darin, Schritt für Schritt zu wissen, was diese Verantwortlichkeiten Ihnen eigentlich vorschreiben. Um bei einem Ransomware-Sturm schnell handeln zu können, muss jeder in Ihrem Team über Standardarbeitsanweisungen verfügen, auf die er sofort zurückgreifen kann und die ihm so viel Rätselraten wie möglich ersparen.

Einige sehr grundlegende Regeln für SOPs:

- Sie können nicht in den Köpfen der Menschen existieren. Sie müssen dokumentiert werden.

- Sie müssen leicht zugänglich sein, das heißt, es müssen isolierte Kopien vorhanden sein, die nicht verschlüsselt werden.

- Sie müssen geübt werden.

- Sie müssen aktualisiert werden. Wenn es ein Jahr her ist, dass Sie sich damit beschäftigt haben, sollten Sie sich in diesem Quartal etwas Zeit nehmen, um sie zu überprüfen.

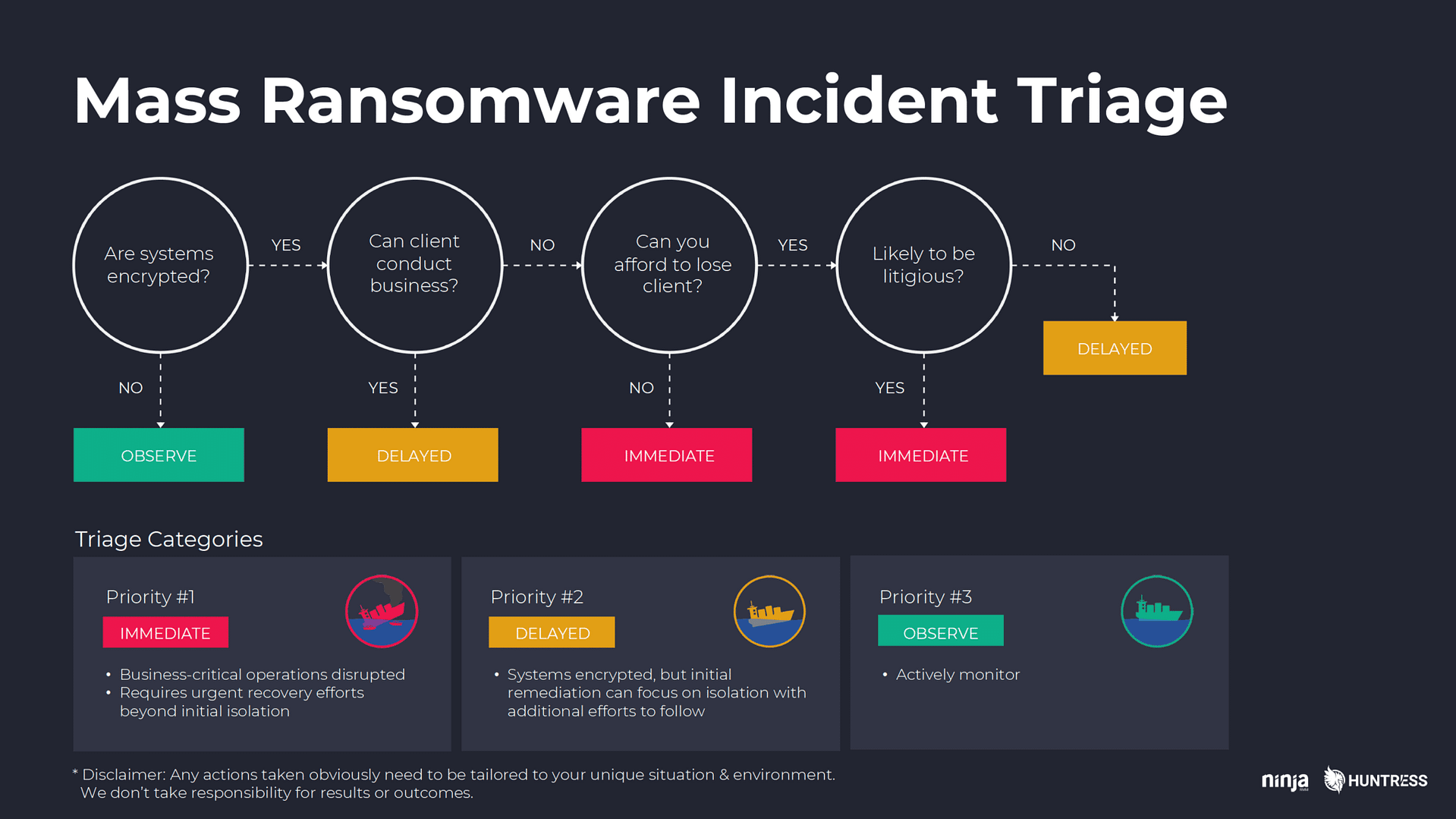

4) Seien Sie bereit zur Triage

Wie Kyle erklärt, ist einer der schwierigsten Aspekte bei der Reaktion auf einen Ransomware-Angriff die Tatsache, dass man in den meisten Fällen nicht allen gleichzeitig helfen kann. So schwierig es auch sein mag oder so gefühllos es auch klingen mag, Sie müssen anfangs einigen Kunden den Vorrang vor anderen geben. Dazu brauchen Sie ein System zur Bewertung des Bedarfs und anderer Faktoren, um zu bestimmen, wer zuerst Ihre Aufmerksamkeit erhält.

Kyle vergleicht es mit der Triage-Ausbildung, die er beim Militär erhalten hat (mit offensichtlichen Unterschieden).

Die nachstehende Tabelle wurde nach dem Vorbild von START erstellt, einem System, das zur Orientierung bei der medizinischen Triage in Großschadenslagen entwickelt wurde. Vielleicht gibt es andere Fragen oder einen anderen Ablauf, der für Sie und Ihre Kunden besser geeignet ist. Der Punkt ist, dass Sie sich Gedanken darüber machen müssen, wie genau Sie die Kundenauswahl handhaben.

Bild anklicken zum Vergrößern

5) Profitieren Sie von externer Hilfe

Wahrscheinlich haben Sie nicht das nötige Personal zur Hand, um sich schnell und effektiv von einem kundenweiten Ransomware-Angriff zu erholen. Die Leute, die Sie haben, sind großartig. Sie sind äußerst intelligent und fähig. Aber sie sind wahrscheinlich nicht alle Sicherheitsexpert:innen, und sie können sich wahrscheinlich nicht beliebig klonen. Je eher Sie erkennen, dass Sie in einer solchen Situation Hilfe von außen benötigen, desto eher können Sie die entsprechenden Telefonnummern auf Ihre Kurzwahltaste setzen.

Im Folgenden finden Sie einige der externen Ressourcen, auf die Sie sich verlassen können und mit denen Sie bereits jetzt die Weichen stellen sollten:

- Ihr Anwalt: Bei Sicherheitsvorfällen besteht ein offensichtliches Risiko von Rechtsstreitigkeiten, sodass Ihr Anwalt wirklich die erste Person sein sollte, die Sie anrufen. Im Idealfall ist dieser Anruf jedoch nicht das erste Mal, dass Sie beide das Thema ansprechen. Nutzen Sie jetzt die Gelegenheit, Ihren Anwalt zu fragen, wie er Ihnen bei der Reaktion auf einen Ransomware-Massenvorfall helfen kann, insbesondere im Hinblick auf die Kommunikation. Wenn er oder sie keine direkte Erfahrung in der Beratung von Kunden hat, die mit Cybersicherheitsvorfällen zu tun haben, hat er oder sie dann einen Kollegen, mit dem Sie sprechen können?

- Versicherungsanbieter: Wenn Sie noch keine Cyber-Versicherung haben, die Erst- und Haftpflicht abdeckt, sollten Sie sich unbedingt sofort darum kümmern. In vielen Fällen kann Ihr Versicherungsanbieter vorschreiben, welchen Spezialisten für die Reaktion auf Vorfälle Sie in Anspruch nehmen. Die meisten haben eine Liste mit bestimmten Expert:innen, die sie im Voraus gut bewertet haben, ähnlich wie Anbieter von Krankenversicherungen, die bestimmte Ärzte empfehlen. Wenn Sie sich an einen Spezialisten wenden, der nicht auf dieser Liste steht, bedeutet das nicht, dass seine Arbeit nicht abgedeckt ist, aber es besteht die Möglichkeit.

- Spezialist für die Reaktion auf Vorfälle: Nichts gegen Ihre Techniker:innen, aber wenn Sie es mit jedem einzelnen Ihrer Kunden zu tun haben, der gleichzeitig mit Ransomware infiziert ist, bedeutet der schiere Umfang der Fehlerbehebungs-Maßnahmen und das erforderliche Fachwissen, dass Sie am besten externe Hilfe in Anspruch nehmen sollten. Dies wird nicht nur zu einer schnelleren und effektiveren Wiederherstellung beitragen, sondern auch dazu, dass Sie nachweisen können, dass Sie alles in Ihrer Macht Stehende getan haben, falls Sie dies vor Gericht beweisen müssen. Die Reaktion auf Vorfälle ist nicht billig, aber die gute Nachricht ist, dass die Versicherung je nach Tarif und Anbieter die Kosten teilweise oder ganz übernehmen kann. Möglicherweise können Sie auch einen günstigeren Preis erzielen, wenn Sie sich vor dem Tag mit einem IR-Anbieter in Verbindung setzen, wenn alles in Flammen steht, Sie verzweifelt sind und Ihre Möglichkeiten begrenzt sind.

- Zusätzliche Techniker:innen: Zusätzlich zu einem IR-Spezialisten auf Kurzwahltaste ist es auch eine gute Idee, andere Techniker:innen zu kennen, die Sie bei Bedarf hinzuziehen können, um Ihre Kapazität zu erhöhen. Im Idealfall handelt es sich dabei um Personen, die mit Ihrem Unternehmen vertraut sind, die Sie kennen und denen Sie vertrauen. Wenn Sie also mit einem anderen MSP befreundet sind, sollten Sie eine Vereinbarung treffen, die besagt, dass Sie sich gegenseitig helfen können, wenn einer von Ihnen einmal in Schwierigkeiten gerät.

6) Bereiten Sie sich jetzt vor, damit Sie später nicht zahlen oder beten müssen

Das wiederkehrende Thema des Webinars und dieses Beitrags ist, dass es sich auszahlt, auf das Schlimmste vorbereitet zu sein.

Die gute Nachricht ist, dass diese jüngsten Angriffe anscheinend durch die Aktivierung von 2FA vereitelt werden konnten. Daher sollte jeder unbedingt seine Arbeit unterbrechen, seine Umgebung überprüfen und sicherstellen, dass 2FA jetzt überall aktiviert ist.

Das ist aber immer noch kein Ersatz für einen gut durchdachten und geübten Plan zur Reaktion auf Vorfälle. Die Angriffe entwickeln sich weiter. Verteidigungsmaßnahmen, die heute funktionieren, werden morgen umgangen. Sie müssen Ihre Sicherheitsmaßnahmen anpassen, aber auch bereit sein zu reagieren.

Lassen Sie sich nicht entmutigen, wenn Sie denken, dass die Planung eine riesige Aufgabe sein muss. Kyle schlägt vor, dass Sie sich einen Nachmittag Zeit nehmen, um sich mit Ihrem Team zusammenzusetzen und einfach die Frage zu stellen: „Ok, wie würden wir das angehen?“

Das Gespräch kann informell sein. Holen Sie sich ein paar Biere und ein Whiteboard. Starten Sie zu diskutieren. Sie werden überrascht sein, wie viele Aktionspunkte Ihnen schnell einfallen werden. Von dort aus geht es weiter. Sicherheit ist keine einmalige Angelegenheit. Es geht darum, schrittweise Fortschritte zu machen, zurückzufahren und noch ein bisschen mehr zu erreichen.

Nutzen Sie die Zeit, die Sie jetzt haben, wenn Ihr Haus nicht brennt. Jede Minute, die Sie in die Vorbereitung investieren, erspart Ihnen möglicherweise Stunden an Chaos und Kopfschmerzen, falls die Katastrophe doch eintritt.

Was kommt als Nächstes?

Wenn Ihnen dieser Beitrag gefallen hat oder Sie ihn für nützlich halten, teilen Sie ihn doch bitte mit anderen. Sie können sehen, wie Kyle und ich dieses Thema noch ausführlicher diskutieren, indem Sie sich hier eine Aufzeichnung unseres Webinars ansehen. Falls Sie weitere Beiträge wie diesen in Ihren Posteingang bekommen möchten, melden Sie sich für unsere Blog-Updates an. Neben dem Thema Sicherheit geben wir auch Expertenratschläge zu allen Themen von MSP-Wachstumstaktiken bis hin zu Tool-Empfehlungen und mehr.