Die Überwachung der Server- und IT-Infrastruktur ist von entscheidender Bedeutung, um die Leistungsfähigkeit und Langlebigkeit Ihrer Kundensysteme sicherzustellen. Vor allem, da insbesondere die Fernüberwachungstechnologie maßgeblich zur Definition der gesamten modernen IT-Branche beigetragen hat.

In diesem Post erörtern wir mehrere der zentralen Überwachungskonzepte einschließlich der Leistungskennzahlen, der Alarmierung und Überwachung sowie der Gründe für deren Wichtigkeit. Daraufhin widmen wir uns bewährten Verfahrensweisen in der IT-Überwachung und Alarmierung sowie der Auswahl von Software für die Server-Überwachung und Berichterstattung.

In diesem Artikel werden folgende Themen erörtert:

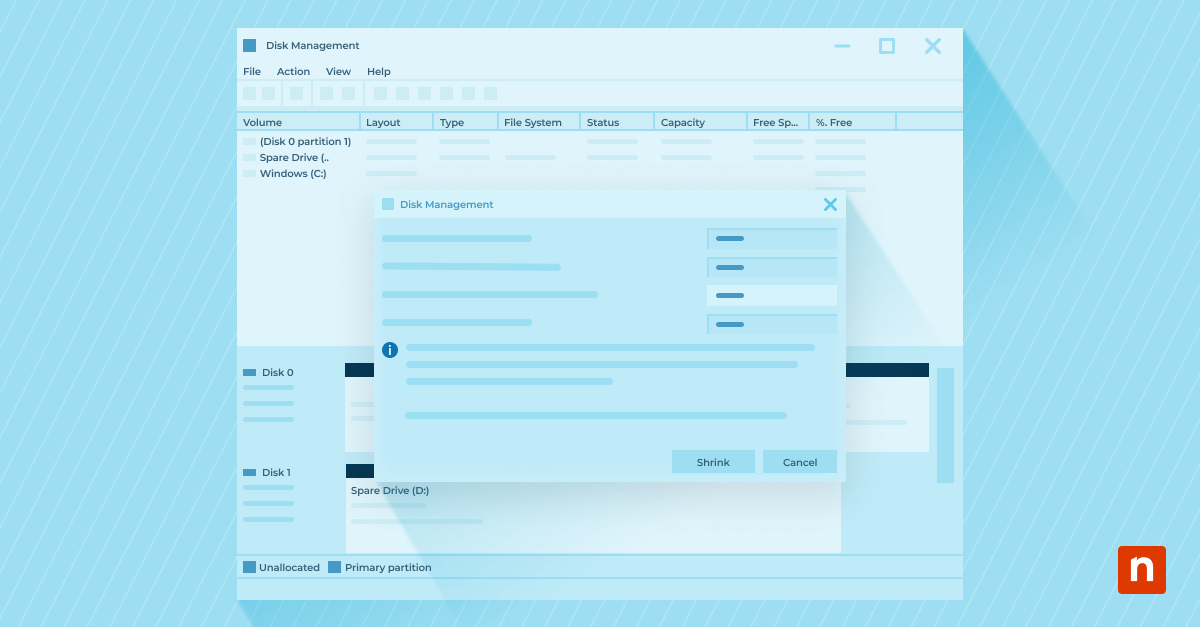

Dank Server-Überwachung können IT-Fachkräfte Leistungs-, Zustands und Statusdaten über einen Server verfolgen – zum Beispiel: CPU-Auslastung, Speicherauslastung, aktive Prozesse und Speicherplatzniveau. Die Überwachung ist üblicherweise an ein Alarmierungssystem gebunden, das wichtiges Personal benachrichtigt, falls kritische Ereignisse auftreten oder bestimmte Grenzwerte erreicht wurden. Diese Echtzeit-Berichterstattung ermöglicht Systemadmins die schnelle Klärung der Situation und Vermeidung weiterer Probleme.

Was ist Server-Überwachung und Alarmierung?

Entscheidend für das Konzept des externen Überwachungssystems sind die Elemente Leistungskennzahlen, Überwachung und Alarmierung. Leistungskennzahlen sind schlicht der Dateninput, der zur Messung und Überwachung der Leistung, des Zustands und der Verfügbarkeit des Servers erforderlich ist.

Die Überwachung ist der damit verbundene Aspekt, der IT-Fachkräften das Lesen und Auswerten dieser eingehenden Daten ermöglicht, um Erkenntnisse über die Leistung von Anwendungen und Systemen zu gewinnen. Die Überwachung beinhaltet das Erheben, Aggregieren und Analysieren der Leistungskennzahlen in aussagekräftiger Weise.

Die Alarmierung baut auf diesen beiden Elementen auf. Immer dann, wenn spezifizierte Leistungskennzahlen Bedingungen in einer definierten Weise erfüllen, sendet das Überwachungselement Benachrichtigungen an designierte Personen, damit diese Probleme ermitteln und beheben können.

Was ist der Zweck der Server-Überwachung?

Da ein Server-Überwachungssystem Ihnen in Echtzeit das Zusammenstellen, Speichern und Visualisieren von Leistungskennzahlen, Ereignissen, Protokollen und Spuren ermöglicht, können Sie das große Ganze der Geschehnisse in Ihrer Infrastruktur in Echtzeit im Blick behalten.

Die meisten Überwachungslösungen ermöglichen es der Benutzerschaft, aktuelle und historische Daten, die gespeichert oder archiviert wurden, zu aggregieren oder zu analysieren. Die Fähigkeit zur Analyse von Daten über einen längeren Zeitraum liefert wertvolle Erkenntnisse, die Sie nur dann erkennen können, wenn Sie das große Ganze überblicken und Trendentwicklungen sehen. Die besten Überwachungslösungen ermöglichen eine angepasste Visualisierung und Berichterstattung für Daten, damit Sie belastbare Graphen und Diagramme erstellen können, die das Verständnis wichtiger Leistungskennzahlen vereinfachen. Solche Systeme befähigen Systemadmins außerdem dazu, Daten von verschiedenen Eingaben zu korrelieren, und zu überwachen, in welchem Verhältnis mehrere Ressourcen in verschiedenen Umgebungen oder Server-Gruppen zueinander stehen.

Einer der wichtigsten Vorteile der Server-Überwachung ist überdies die Alarmierung.

Es kann eine – bisweilen nahezu unmögliche – Herausforderung sein, die Leistung auf allen Ebenen der Bereitstellung, einschließlich Komponenten, Anwendungen und Services, zu messen. Dies bewahrheitet sich umso mehr für Managed Service Provider, die bei einer Vielzahl an Kundschaft für die Überwachung und Verwaltung der IT-Umgebungen zuständig sind. Abgesehen von der hinzugewonnnenen Sichtbarkeit durch die Zentralisierung der Anwendungs- und Infrastrukturüberwachung, Protokollverwaltung und -analyse, Verfolgung, Überwachung der realen und synthetischen Benutzerschaft, liefern die besten Überwachungslösungen rechtzeitige Warnmeldungen, die sicherstellen, dass auch kleine IT-Teams mit großen technologischen Ökosystemen auf dem Laufenden bleiben.

Welche Leistungskennzahlen von Servern sollten verfolgt und gemeldet werden?

Uns ist bewusst, dass Leistungskennzahlen die Rohdaten über Ihre Ressourcennutzung, Ihr Verhalten oder Ihre Leistung sind, welche von Ihrem Überwachungssystem innerhalb Ihrer Infrastruktur erhoben werden. Diese Leistungskennzahlen können über installierte Agenten oder durch ein System ohne Agenten in Ihre Überwachungslösung eingespeist werden. Sie können ebenfalls direkt aus dem Betriebssystem oder einer Anwendung gewonnen werden.

Zu Leistungskennzahlen von Betriebssystemen zählen für gewöhnlich grundlegende Informationen über Ressourcen wie z. B. CPU, RAM-Auslastung und Speicherplatz. Dies sind allgemein verfügbare Daten, die mühelos an Ihr Überwachungssystem gesandt werden können.

Sonstige Komponenten, Hardware und angepasste Anwendungen erfordern Integrationen, Agenten oder sonstige Mittel für die Übermittlung relevanter Daten. Hierbei müssen Code oder Agenten an der Schnittstelle mit dem Überwachungs-Tool installiert werden.

Unabhängig davon, welche Daten erhoben werden, ist es wichtig, zu wissen, welche über die grundlegende Ressourcennutzung hinausgehenden Datenpunkte verfolgt und gemeldet werden müssen. Obgleich jeder Anwendungsfall verschieden ist, gibt es mehrere Basics, die stets zu berücksichtigen sind.

Ereignisse

Viele Überwachungssysteme können auch Ereignisse erfassen, die üblicherweise zum Zeitpunkt des Auftretens erstellt und erhoben werden. Ereignisdaten, die in ein Überwachungs-Tool eingespeist werden, liefern üblicherweise eine Übersicht zur Art, zum Ort und zum Zeitpunkt des Geschehens. Beim Vergleich mit anderen Leistungskennzahlen können IT-Fachkräfte die Problemursache einfacher angehen.

Protokolle

Im Allgemeinen können Probleme nicht allein durch Leistungskennzahlen behoben werden. Protokolle füllen die Informationslücken durch Informationen zu den Anwendungen, Services und Aktionen der Benutzerschaft innerhalb der IT-Umgebung. Protokolle sind im Wesentlichen eine „Brotkrumenspur“ zu Ereignissen, die Aktivitäten von großem Wert für die Fehlerbehebung zeigen. Wie Sie sich vorstellen können, können sich Protokolldaten zum gesamten Netzwerkverkehr recht schnell anhäufen und es ist oftmals unmöglich, diese manuell zu überwachen. Daher können Überwachungs- und Berichterstattungslösungen üblicherweise mit Warnmeldungen für bestimmte Protokollaktivitäten konfiguriert werden – vergleichbar zu Ereignissen und Leistungskennzahlen, die rechtzeitige Benachrichtigungen auslösen können.

Warum ist die Überwachung und Berichterstattung wichtig?

Für IT-Fachkräfte bieten sich durch die Server-Überwachung und Alarmierung zahlreiche Vorteile.

Wie bereits erwähnt, helfen Systemadmins auch einfache Leistungskennzahlen beim Fernzugriff und Verständnis des aktuellen Zustands ihrer Infrastruktur und Anwendungen. Alarmregeln und Benachrichtigungen machen dies noch nützlicher.

Der vermutlich beeindruckendste Vorteil ist die Aggregierung großer Mengen wertvoller Daten in einem einzigen Dashboard, vor allem dann, wenn das Überwachungs-Tool eine zentralisierte, Multi-Tenant-Methode für die Verfolgung zahlreicher verschiedenartiger Systeme bietet.

Zu den weiteren Vorteilen neben der Ermöglichung dieser Art von großangelegten Überwachung für verschiedenartige Kundschaft oder Umgebungen zählen:

- Benachrichtigungen über aufgetretene oder mögliche Server-Probleme

Die grundsätzlich wichtigste Funktion der Server-Überwachung ist die Echtzeit-Alarmierung aus der Ferne über potenzielle Probleme, welche die Stabilität der IT-Umgebung gefährden. Solche Alarme ermöglichen IT-Fachkräften die schnelle Behebung potenziell gefährlicher Situationen, um den Server-Betrieb aufrechtzuerhalten. Diese Daten ermöglichen einen proaktiveren Ansatz für das IT-Management.

- Einen klaren Überblick über alle Systeme bereitstellen

Angesichts größerer Server- und Netzwerkeinrichtungen ist es schwierig, alle wichtigen Aspekte im Blick zu behalten – vor allem, wenn sich diese physisch an verschiedenen Orten befinden. Dank externer Server-Überwachung können IT-Fachkräfte alle Systeme über ein einheitliches Dashboard detailliert im Blick behalten. Ohne diese Funktionalität wäre die IT-Branche kaum in der Lage, einen Kundensupport anzubieten, der modernen Standards entspricht.

- Intelligentere Entscheidungsfindung auf Basis historischer Daten

Server-Überwachungslösungen liefern Erkenntnisse zu den Stunden, Tagen und Wochen, die zu einem kritischen Problem führen. Hierdurch können Sie ermitteln, ob sich das Problem langsam im Laufe der Zeit entwickelt hat oder einem plötzlichen Fehler zugrundeliegt. Das Wissen um die Fehlergründe und die Ereignisse im Vorfeld hilft Ihnen dabei, bessere Entscheidungen hinsichtlich Ressourcenzuteilung, Budgets, Anlageverwaltung oder Hardware-Ersatz zu treffen.

- Eine bessere Server-Leistung im Laufe der Zeit erreichen

Kontinuierliche Alarme, Übersichts-Dashboards und historische Daten ermöglichen IT-Fachkräften ihre Server-Verwaltung zu meistern und liefern tiefere Erkenntnisse zu Dingen, die funktioniert und nicht funktioniert haben. Diese Details ermöglichen eine weitaus genauere Optimierung.

Bewährte Verfahrensweisen der Server-Überwachung

Es gilt mehrere wichtige Punkte bei der Einrichtung der externen Server-Überwachung zu berücksichtigen. Die richtige Einrichtung kann ein proaktives IT-Management mittels Alarmierung und Überwachung sicherstellen. Wir haben folgende bewährte Verfahrensweisen identifiziert:

- Überwachen Sie zunächst die zugrundeliegenden Systemkomponenten und das System in seiner Gesamtheit. Hierdurch sehen Sie das große Ganze zum Verhalten und zur Interaktion Ihrer Systemkomponenten.

- Definieren Sie Alarme auf Basis von Abweichungen von der zugrundegelegten Leistung. Denken Sie daran, historische Daten zu nutzen, um beim Erstellen von Alarmgrenzwerten festzulegen, wie viele Abweichungen vom Standard zulässig sind.

- Verfeinern Sie ihre Alarme und Berichterstattungsregeln, um Fehlalarme zu vermeiden. (Denken Sie an das Beispiel von „Der Hirtenjunge und der Wolf“.) Zu viele falsch positive Meldungen werden zu einer Alarmmüdigkeit führen, die üblicherweise darin resultiert, dass Alarme ignoriert werden.

- Falls Sie eine dynamische Infrastruktur überwachen, bietet es sich möglicherweise an, sich nur auf die Überwachung von Services und nicht auf einzelne Komponenten zu fokussieren.

- Legen Sie definierte Regeln zur Bereitstellung neuer Services oder Infrastrukturen fest. Achten Sie darauf, dass neue Infrastruktur, Hardware oder Services nicht ohne Überwachung und eingerichtete passende Alarmregeln in die Produktion gehen.

- Es ist wichtig, Ihre IT aus der Sicht der realen Benutzerschaft zu betrachten. Erfassen Sie Leistungskennzahlen von tatsächlichen Benutzerinnen und Benutzern und von dem jeweiligen echten geographischen Standort.

- Vernachlässigen Sie nicht Dritt-Services bei Ihrer Überwachung. Probleme mit Dritten können sich ohne Weiteres auf die allgemeine Erfahrung Ihrer Benutzerschaft auswirken und innerhalb Ihrer eigenen Infrastruktur zu realen oder wahrgenommenen Problemen führen.

- So wie bei allen Prozessen, ist die regelmäßige Überprüfung und Aktualisierung Ihrer Überwachungsstrategie eine gute Idee, um mit Änderungen in Ihrer Umgebung auf dem Laufenden zu bleiben.

- Die besten Überwachungslösungen können für Leistungsvergleiche mit anderen IT-Umgebungen genutzt werden, um Bereiche mit Optimierungsbedarf zu ermitteln und Reaktionszeiten zu verbessern.

Auswahl der besten Software für Überwachung und Alarmierung

Nicht alle Systeme für die Netzwerküberwachung werden gleich entwickelt. Ihre beste Wahl hängt im Wesentlichen von Ihrem Anwendungsfall und den Anforderungen Ihrer IT-Umgebung ab. Insbesondere Anbietern verwalteter Dienste (MSP) empfehlen wir eine Lösung, die alle Merkmale bietet, welche für die Überwachung und Verwaltung einer sehr unterschiedlichen Kundschaft erforderlich sind.

Zu den Merkmalen, auf die Sie achten sollten, zählen RMM-Software, Patch-Verwaltung, SNMP-, NetFlow- und Syslog-Benachrichtigungsüberwachung.

Die IT-Überwachung und -Verwaltung ist nicht mehr eine Frage des „Ob“, sondern des „Wie“. Zu verstehen, welche Lösungen zur Durchführung solcher Überwachungstätigkeiten verwendet werden, ist der erste Schritt, um das Potenzial der Server-Überwachung und Alarme auszuschöpfen. Die Einrichtung eines Überwachungssystems mag wie eine mühevolle Herausforderung erscheinen, doch mit den richtigen Tools gestaltet sich diese wichtige Aufgabe einfach. Das Endergebnis? Sie und Ihr Team werden dazu befähigt, Probleme schneller und zuverlässiger erkennen und beheben zu können, während die von Ihnen investierte Zeit und Ressourcen bestmöglich genutzt werden.

NinjaOne RMM für Server-Alarmierung und -Überwachung

- Zuverlässige Überwachung und Alarmierung

- Leistungsstarke, benutzerfreundliche Fernwartungs- und Verwaltungsplattform

- Einfache IT-Automatisierung

- Umfassendes Patch-Management

- Schneller, sicherer Fernzugriff

- Integriertes Cloud-Backup

Besuchen Sie NinjaOne und starten Sie noch heute mit Ihrer kostenlosen Testversion.