Angesichts der rasanten Entwicklung von Cyberangriffen, die immer mehr Schaden anrichten, suchen MSPs aktiv nach neuen Möglichkeiten, ihr Sicherheitsangebot über den traditionellen Virenschutz hinaus zu erweitern. Für viele sind EDR-Tools (Endpoint Detection und Response) ein natürlicher nächster Schritt. Wie viele MSPs haben EDR tatsächlich eingeführt? Was an diesen EDR-Tools funktioniert, und was nicht, für MSPs? Wie verhält sich das im Vergleich zu den EDR-Lösungen, die unter internen IT-Abteilungen immer beliebter werden?

Wir haben 160 MSPs, MSSPs und IT-Expert:innen befragt, um dies herauszufinden. Bevor wir uns ihre Antworten ansehen, schlagen wir Ihnen eine kurze Einführung vor.

Entdecken Sie, wie NinjaOne EDR nahtlos in Ihre bestehende IT-Umgebung integriert – mit weniger Betriebsaufwand.

Was ist EDR?

Beim Endpoint Detection und Response (EDR) handelt es sich um Software, die Unternehmen dabei hilft, Bedrohungen zu erkennen, zu stoppen und auf sie zu reagieren, die ihre anderen Sicherheitsmechanismen umgangen haben.

Um es noch deutlicher zu sagen: Es hält schlechte Dinge nicht fern. Solche Software zeigt Ihnen Bedrohungen an, damit Sie schneller reagieren können.

Eine ausführlichere Antwort finden Sie in unserem Blogbeitrag „Was ist EDR? Eine klare Definition des heißesten Schlagworts der Sicherheitsbranche“

Arten von EDR-Tools

Einst waren EDR-Tools nur großen Unternehmen vorbehalten, die es sich leisten konnten, Sicherheitsanalysten zu beschäftigen, doch inzwischen sind sie auch auf dem Markt erhältlich. Die Anbieter haben gezielte Anstrengungen unternommen, um sie leichter zugänglich zu machen und sie mit anderen Endpunkt-Sicherheitslösungen zu kombinieren, um attraktivere Komplett-Plattformen zu schaffen.

Diese Konvergenz von Lösungen, die auf die Verhinderung von Kompromittierungen (AVs und NGAVs) ausgerichtet sind, und Lösungen, die für die Erkennung von und Reaktion auf Kompromittierungen (EDR) entwickelt sind, hat die Endpunktsicherheit zu einem unglaublich überfüllten, wettbewerbsintensiven und undurchsichtigen Bereich gemacht.

Im Allgemeinen bieten die meisten Anbieter von Endpunktsicherheits-Lösungen EDR auf eine von drei Arten an:

Nachdem dieser Kontext geklärt wurde, kommen wir nun zu den Ergebnissen unserer Umfrage.

Ergebnisse der EDR-Umfrage

Gestellte Fragen:

- Akzeptanzrate: Wie viele MSPs und interne IT-Expert:innen benutzen EDR-Tools?

- Wie wird EDR zu den bestehenden Sicherheitssystemen hinzugefügt?

- Wie viele Endpunkt-Sicherheitstools verwalten die Befragten derzeit?

- Warum investieren die Befragten in EDR-Tools?

- Was sind die wichtigsten Sicherheitsprioritäten der Befragten und wie passen diese zu EDR?

- Wie viel Zeit verbringen die Befragten mit der Verwaltung von EDR?

- Welche Herausforderungen stehen der Einführung von EDR im Weg?

Wie viele MSPs und interne IT-Expert:innen benutzen EDR-Tools?

Die Hälfte der von uns befragten MSPs gab an, dass sie bereits EDR einsetzen. Ein Drittel von ihnen gab an, dass sie einen Anbieter von Managed Detection und Response (MDR) zur Unterstützung bei der Bewältigung dieses Problems einsetzen. Weitere 11 % der MSPs planen, in den nächsten 12 Monaten in EDR zu investieren, was bedeutet, dass die Einführung von EDR im Jahr 2020 bei fast zwei Dritteln der MSPs liegen könnte.

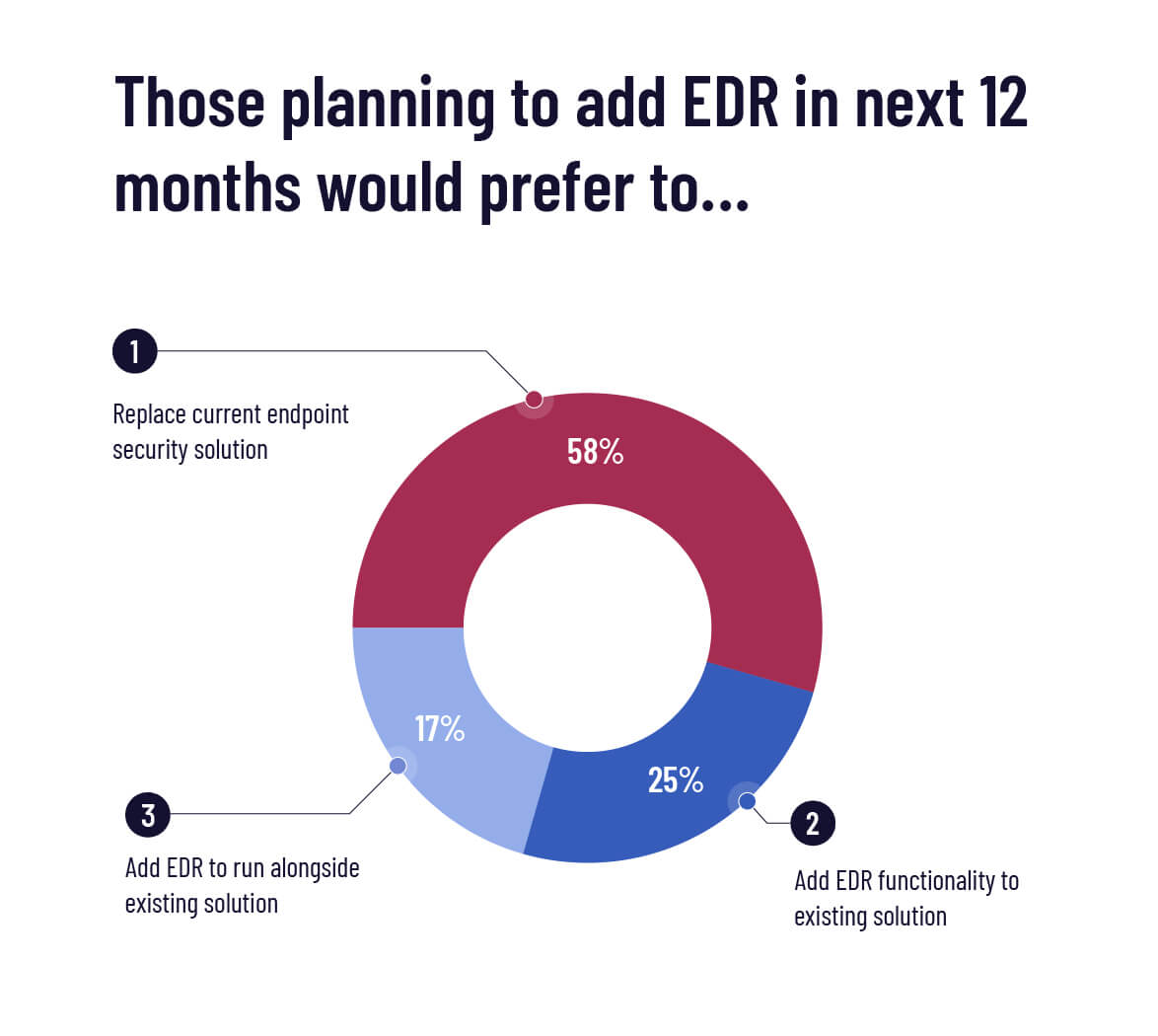

Wie wird EDR zu den bestehenden Sicherheitssystemen hinzugefügt?

Hier gibt es eine Statistik, die traditionellen Anbietern von Endpunktsicherheits-Lösungen Sorgen bereiten sollte:

55 % der MSPs, die über EDR verfügen, haben beschlossen, ihre bestehende Endpunkt-Sicherheitslösung durch EDR zu ersetzen.

Das ist ein Hinweis darauf, wie hart der Wettbewerb in diesem Bereich ist. In einem Sicherheits-Stack ist oft kein Platz für den zweiten Platz.

Aber was ist mit Expert:innen in internen IT-Abteilungen? Es stellt sich heraus, dass sie ziemlich gleichmäßig aufgeteilt sind zwischen dem vollständigen Ersetzen der Lösung, dem Einsatz von EDR als ergänzendes Tool und dem Versuch, EDR-Funktionen in ihre bestehende Lösung zu integrieren. AV-Anbieter können also ein wenig aufatmen, oder? Nun… nicht ganz.

Als wir MSPs und interne IT-Expert:innen, die den Schritt noch nicht gewagt haben, fragten, wie ihr ideales Szenario aussehen würde, sagte die Mehrheit, dass sie zu einem Ersatz tendieren würden.

Es scheint, als ob viele MSPs einen One-in-One-Out-Ansatz für die Verwaltung ihres Stacks wählen wollen. Das bringt uns zu unserer nächsten Frage.

Wie viele Endpunkt-Sicherheitstools verwalten die Befragten derzeit?

Ein Grund, warum insbesondere MSPs zögern, eine EDR-Lösung zu implementieren, ist vielleicht die Tatsache, dass drei von vier Systemhäusern bereits mehr als eine Endpunktsicherheits-Lösung verwalten. Das, und, Sie wissen schon, die Gewinnspannen.

Interne IT-Expert:innen liegen nicht weit dahinter, denn fast 6 von 10 geben an, mehr als eine Lösung zu verwenden.

Nur wenige MSPs oder IT-Expert:innen verwenden mehr als vier Lösungen, und ein relativ kleiner Prozentsatz erwartet, dass die Gesamtzahl der von ihnen verwalteten Tools steigen wird.

Warum investieren die Befragten in EDR-Tools?

Sowohl für MSPs als auch für IT-Expert:innen könnte der Hauptgrund für eine Investition in EDR nicht einfacher sein. Sie sind an zusätzlichen EDR-Funktionen interessiert. Interessant ist allerdings, dass für MSPs die zweithäufigste Motivation darin bestand, dass Bedrohungen ihre Sicherheitsmaßnahmen umgehen konnten.

Für 45 % der MSPs, die über EDR verfügen, war der Hauptgrund für die Einführung von EDR, dass Bedrohungen nicht von ihrer AV verhindert wurden.

Oberflächlich betrachtet ergibt das auch einen Sinn. Wenn Sie ein paar Infektionen erleiden, werden Sie bei dem EDR-Verkaufsargument „Kompromisse sind unvermeidlich“ mit dem Kopf nicken. Aber bedenken Sie, dass die Mehrheit der MSPs, die in EDR investiert haben, die Software nicht einfach zu ihrem Stack hinzugefügt haben, sondern ihren bestehenden Schutz entfernt und durch EDR ersetzt haben.

Dies wirft eine weitere Frage auf: Werden MSPs von EDR-Tools wegen der EDR-Kernfunktionen (Untersuchung und Analyse von Bedrohungen, automatisierte Behebungsworkflows usw.) angezogen oder weil Sicherheitsanbieter die NGAV-Funktionen zu einem wichtigen Bestandteil des Pakets machen?

Mit anderen Worten: Sind MSPs wirklich auf der Suche nach neuen Möglichkeiten oder sind sie wirklich nur auf der Suche nach einer besseren Mausefalle?

Die nächsten Diagramme zu Prioritäten und zum Zeitaufwand für EDR-Tools deuten darauf hin, dass Letzteres häufig der Fall ist.

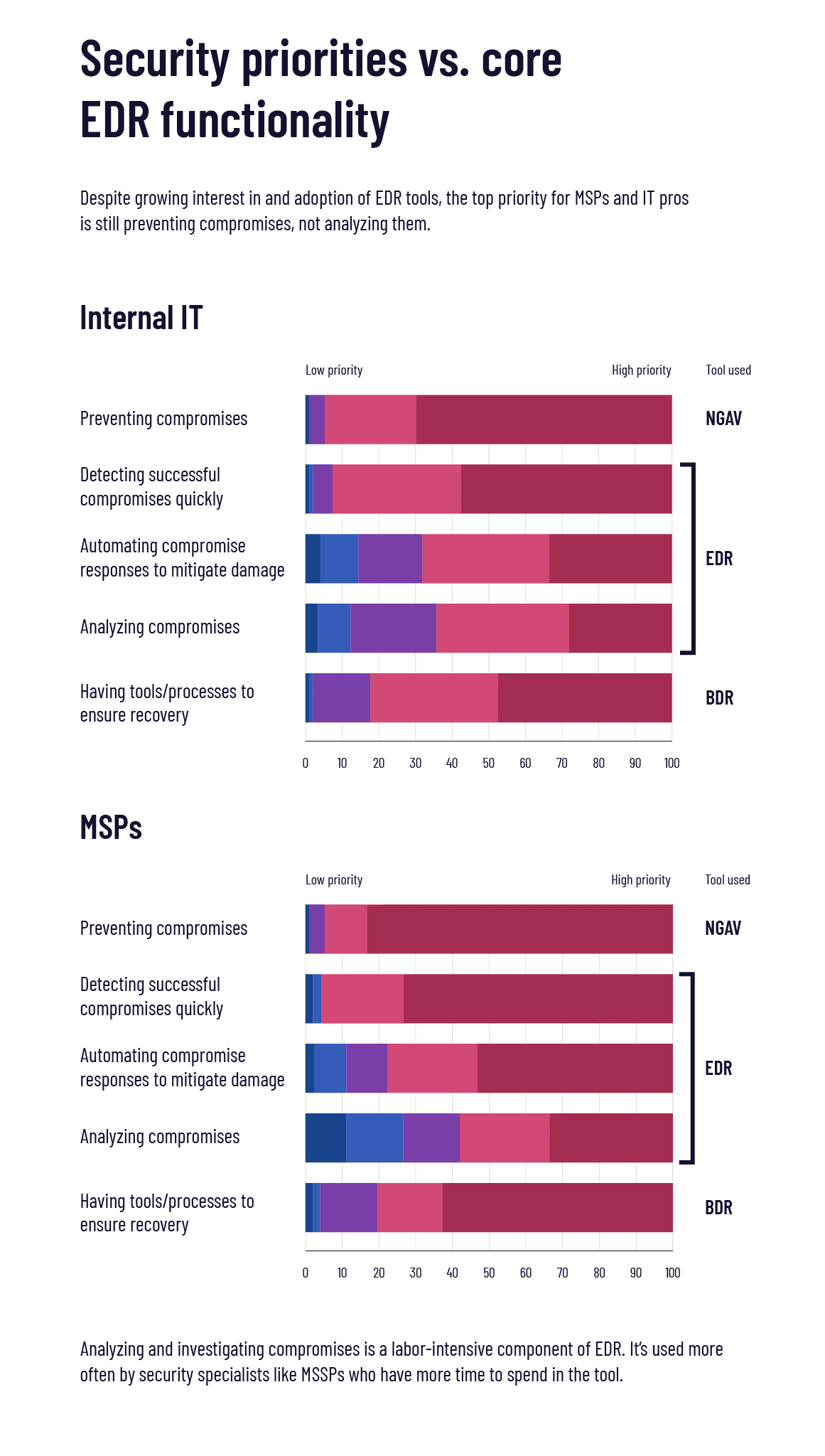

Was sind die wichtigsten Sicherheitsprioritäten der Befragten und wie passen diese zu EDR?

Der Einsatz von EDR nimmt offensichtlich zu, aber im Moment liegt die Priorität im Allgemeinen noch auf der Verhinderung von Kompromittierungen (die Aufgabe von AV/NGAV) und nicht auf deren Analyse (eine der Hauptfunktionen von EDR).

Interessant ist, dass die Analyse von Kompromittierungen nicht nur die niedrigste Priorität hat (relativ gesehen), sondern auch die praktischste und ressourcenintensivste Fähigkeit auf dieser Liste ist, da sie viel Zeit und Fachwissen erfordert.

Apropos Zeit…

Wie viel Zeit verbringen die Befragten mit der Verwaltung von EDR?

Ganz allgemein kann man sagen, dass ein EDR-Benutzer umso mehr Zeit aufwendet, je mehr Sicherheitskenntnisse er hat oder je spezieller seine Rolle ist, um das System vollständig zu nutzen. Ein Beispiel: Ein Drittel der MSSPs verbringt 5-8 Stunden pro Tag mit der Verwaltung von EDR. Keiner der befragten MSPs oder internen IT-Mitarbeiter gab an, mehr als 4 Stunden zu benötigen. Die Hälfte der befragten MSPs gab an, dass sie weniger als eine Stunde pro Tag mit ihrem EDR verbringen.

Es überrascht daher vielleicht nicht, dass nur 5 % der MSPs angaben, dass sie eine Person für die Verwaltung von EDR haben. Vielleicht ein bisschen überraschender: 30 % der Sicherheitsdienstleister gaben an, dass sie nachts oder an Wochenenden keine EDR-Verwaltungsabdeckung haben.

Ein Drittel der befragten internen IT-Mitarbeiter:innen gab an, dass sie eine eigene Person für die Verwaltung von EDR haben. 27 % gaben an, dass es nachts oder an Wochenenden keinerlei Abdeckung gibt.

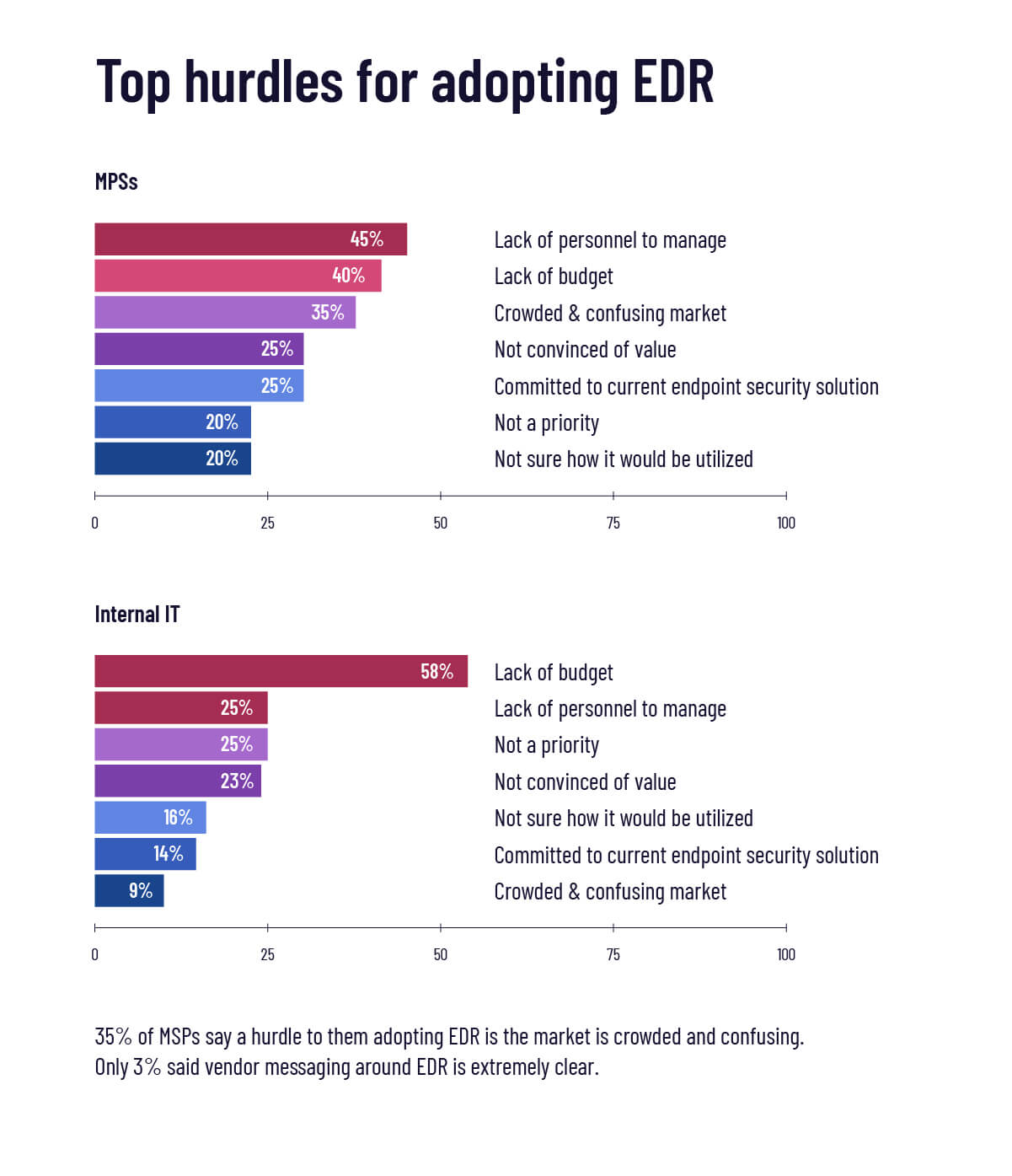

Welche Herausforderungen stehen der Einführung von EDR im Weg?

Es überrascht nicht, dass Budget- und Personalmangel ganz oben auf der Liste der Hindernisse auf dem Weg zur Einführung von EDR stehen. Diese Tatsachen können zwar schwierig anzugehen sein, aber für ein Drittel der MSPs besteht ein zentrales Hindernis einfach darin, wie überfüllt und unübersichtlich der Markt für Endpoint-Security inzwischen geworden ist.

Das können wir durchaus nachempfinden. Wir haben einen kostenlosen Guide zusammengestellt, um die Situation zu klären.

Bieten Sie modernsten Endpunktschutz mit einem vertrauenswürdigen IT-Management-Tool.

→ Testen Sie NinjaOne kostenlos oder sehen Sie sich eine Demo an

Möchten Sie weitere Fakten über EDR und Tipps zur Bewertung von Lösungen?

Laden Sie unseren kostenlosen 26-seitigen MSP’s Hype-Free Guide to EDR herunter. Er beantwortet alle Fragen, die Sie sich zu EDR stellen sollten, damit Sie Antworten haben, wenn Ihre Kunden, Ihr Chef oder potenzielle Kunden danach fragen.