Con le infezioni a livello clienti che vengono segnalate settimanalmente, gli MSP devono bilanciare la prevenzione con la pianificazione della risposta, in modo da essere pronti quando accade il peggio.

La scorsa settimana abbiamo avuto il piacere di ospitare un webinar con il CEO di Huntress Labs, Kyle Hanslovan, su un argomento all’ordine del giorno: il ransomware. In particolare, gli incidenti di ransomware in cui gli aggressori hanno compromesso gli MSP, hanno usato le loro credenziali per dirottare gli strumenti software legittimi dell’MSP e hanno abusato di questi strumenti per distribuire il ransomware su tutta la loro base clienti.

Kyle ha lavorato personalmente con quasi 40 MSP che sono stati vittime di questi attacchi. In questo modo ha visto e sentito in prima persona cosa subiscono i proprietari e i tecnici e ha imparato cosa separa quelli che riescono a recuperare con successo da quelli che non ci riescono.

Se ti sei perso il webinar dal vivo, puoi guardare la registrazione in qualsiasi momento qui.

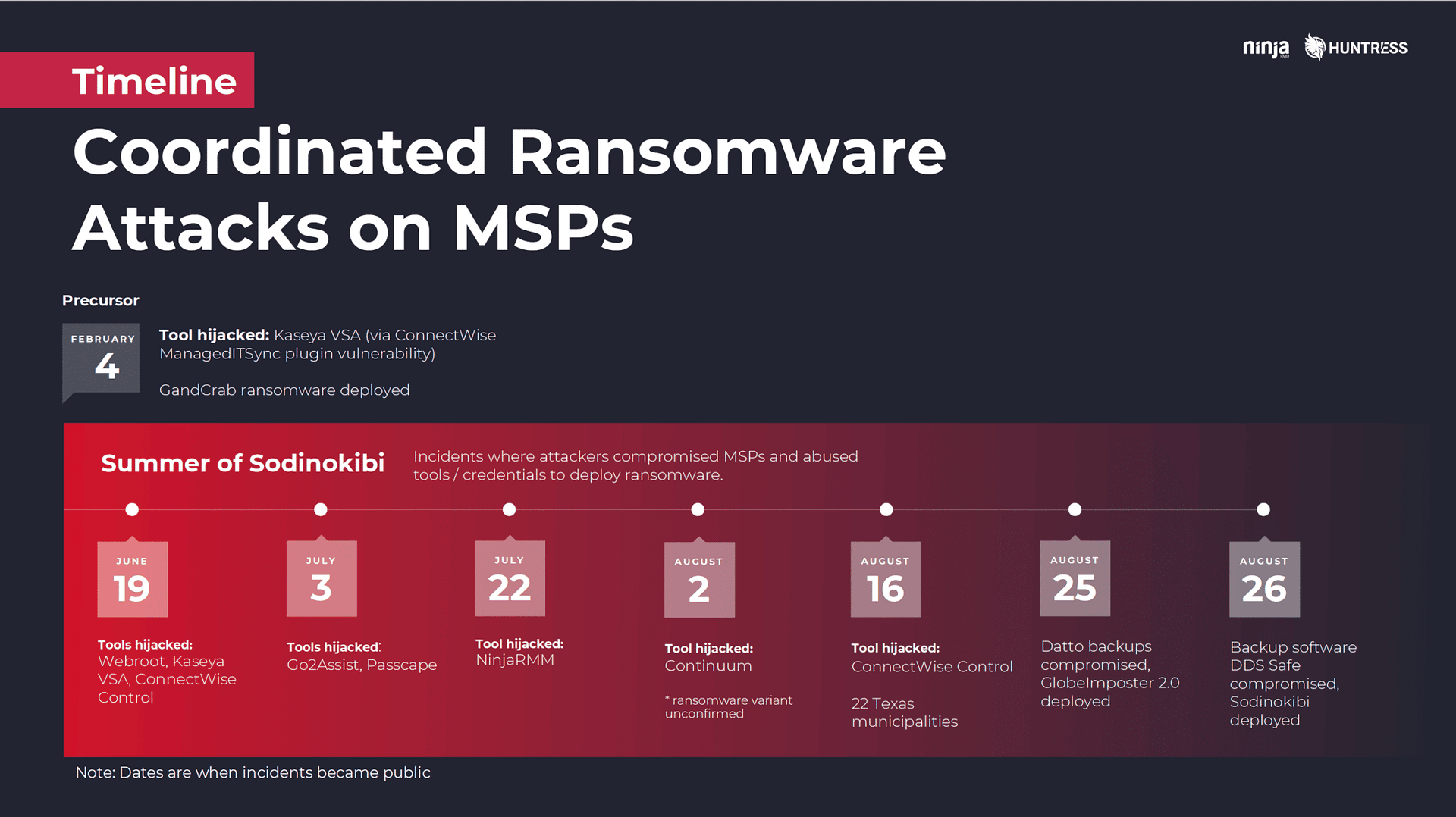

Prima di immergerci nelle considerazioni di Kyle, una breve panoramica: Questi attacchi si sono intensificati rapidamente da giugno. Hanno colpito MSP grandi e piccoli, causando tempi di inattività e interruzioni per un’ampia gamma di clienti MSP, da 22 comuni del Texas a centinaia di studi dentistici in tutti gli Stati Uniti.

Clicca sull’immagine per ingrandire

È importante notare che, ad eccezione degli attacchi di febbraio che hanno coinvolto un plugin ConnectWise ManagedITSync non aggiornato per Kaseya VSA, nessuno di questi incidenti sembra aver coinvolto aggressori che hanno sfruttato una vulnerabilità nel software MSP. Si trattava invece dell’abuso di credenziali deboli o rubate, che gli aggressori usavano per dirottare qualsiasi strumento RMM o di accesso remoto utilizzato dall’MSP.

Per questo motivo, l’abilitazione dell’autenticazione a due fattori è ampiamente considerata un deterrente efficace contro questi attacchi. Molti fornitori (tra cui NinjaOne) hanno già reso obbligatoria l’autenticazione a due fattori per i propri utenti o sono in procinto di farlo.

Nota: Se utilizzi un software RMM o di accesso remoto e non hai ancora impostato la 2FA, interrompi la lettura e agisci subito. Non è davvero una questione di se assisterai ad uno di questi attacchi, ma di quando.

Mentre parliamo di prevenzione, ecco altre due raccomandazioni super basilari, ma incredibilmente efficaci. Infatti, possono aiutarti a proteggerti dalla maggior parte degli attacchi ransomware più comuni di oggi:

- Assicurati di non esporre RDP. Secondo Coveware, RDP è il punto di accesso iniziale più comune per gli aggressori di ransomware, rappresentando il 59% degli incidenti studiati nel secondo trimestre del 2019. Qui puoi trovare un’ottima guida per proteggere l’accesso a RDP.

- Blocca le macro nei documenti di Microsoft Office scaricati da internet. Il secondo vettore di attacco più popolare identificato da Coveware è stato quello dei documenti di phishing e il tipo di esca più comune è ancora un documento di Office progettato per indurre l’utente ad attivare le macro. In questo modo le vittime vengono infettate da Emotet, che implementa Trickbot, che implementa Ryuk, la variante di ransomware più attiva del secondo trimestre 2019 secondo Coveware. Il modo più semplice per evitare tutto ciò? Effettua subito questo semplice adeguamento delle impostazioni.

Nella nostra checklist sulla cybersecurity per gli MSP del 2019 troverai molte altre soluzioni per rafforzare i tuoi sistemi e mantenerti al sicuro, ma quelle sopra elencate sono tre cose semplici e molto importanti che devi assolutamente fare, in linea di massima.

Detto ciò, cambio il discorso. Perché quello che voglio davvero condividere sono sei cose su cui Kyle ha affermato che dovresti concentrarti ora per assicurarti di essere pronto ad agire rapidamente se/quando il $#*% colpirà.

Ma prima…

Due motivi per cui potresti non essere pronto

Una delle cose più importanti da capire riguardo a questi attacchi è che non sono come gli altri a cui ci si può preparare. Sono una classe completamente diversa, con una portata differente e implicazioni diverse. Anche se disponi di procedure ben documentate per aiutare i tuoi clienti a gestire gli incidenti di ransomware, saranno solo parzialmente applicabili in tal caso.

Perché? Per due motivi:

1) Non si tratta di loro, ma di te

Stanco: Gli MSP che rispondono ai ransomware dei clienti dicendo: “Che cosa stupida hanno fatto?” ?

Sbalordito: Gli MSP che rispondono ai ransomware dei clienti come “Oh, $#*&. Siamo compromessi?” ?

Licenziato: Tu, in qualità di MSP (a meno che tu non sappia cosa fare in fretta)

– Jonathan Crowe (@jonathanscrowe) 27 settembre 2019

A differenza degli incidenti precedenti, questi attacchi ransomware non hanno origine isolatamente in una delle reti dei tuoi clienti. Vengono lanciati dall’interno della tua organizzazione. Ciò significa che è necessario disporre di una serie di procedure completamente diverse, progettate per bloccare i propri strumenti ed i propri tecnici fino a quando non si riesce a identificare, isolare e contenere la compromissione. Altrimenti, se ci si lancia subito nel tentativo di rimediare ai sistemi dei clienti, gli aggressori potrebbero semplicemente crittografarli di nuovo fino a tagliarne l’accesso alla fonte.

2) Tutto colpisce contemporaneamente

Ecco un altro punto sollevato da Kyle durante il webinar che è stato molto apprezzato dai partecipanti:

È probabile che tu possa gestire l’infezione di uno dei tuoi clienti. È probabile che tu non possa gestire l’infezione di tutti i tuoi clienti in una volta sola.

Uno degli aspetti che ha reso questi attacchi particolarmente devastanti per gli MSP è la loro portata. Immagina quanto possa essere stressante e caotico avere a che fare con un cliente infettato da ransomware. Ora immagina ciò moltiplicato per 10, 20, 50 o 100. Anche gli MSP più grandi possono essere facilmente sommersi e sopraffatti dalla mole di e-mail e telefonate a cui devono rispondere, dal numero di sistemi che devono pulire, dalla quantità di backup (se Dio vuole) che devono ripristinare.

Per molti, come il piccolo negozio PM Consultants, gestito da marito e moglie, tutto ciò può essere troppo. Come riportato in questo articolo di ProPublica, nel bel mezzo di una diffusione di ransomware, PM ha annunciato ai suoi clienti via e-mail la chiusura.

L’azienda ha dichiarato di essere stata “inondata di chiamate” la mattina dell’attacco ransomware, “e abbiamo immediatamente iniziato a indagare e a cercare di ripristinare i dati. Nei giorni successivi e nel fine settimana, abbiamo lavorato 24 ore su 24 agli sforzi di recupero…. Tuttavia, è stato presto evidente che il numero di PC da ripristinare era troppo elevato perché il nostro piccolo team potesse completarlo in tempi ragionevoli”.

“Ricevendo centinaia di chiamate, e-mail e messaggi ai quali non eravamo in grado di rispondere”, PM ha dovuto rinunciare alla fine, avvisando i clienti: “In questo momento, dobbiamo consigliarvi di rivolgervi ad un’assistenza tecnica esterna per il recupero dei vostri dati”.

1) Sii pronto a bloccare i propri strumenti

Se più di un cliente ti notifica un’infezione da ransomware nello stesso momento, purtroppo è un segnale di allarme importante: si tratta di uno di questi attacchi. La prima cosa da confermare o escludere è che la tua infrastruttura sia stata compromessa e che i tuoi strumenti RMM e/o di accesso remoto siano stati attivamente dirottati.

- Per sicurezza, disabilita l’accesso al RMM e agli strumenti di accesso remoto fino a quando potrai indagare

- Verifica la presenza di attività insolite, script, modifiche ai criteri, ecc.

- Disattiva gli account utente associati a comportamenti anomali/dannosi e termina le sessioni attive (è facile dimenticarsi di quest’ultimo aspetto)

- Isola tutti gli endpoint e altri account associati a tali utenti

- Riduci al minimo l’accesso ai sistemi interessati utilizzando credenziali privilegiate (in questo modo si riduce il rischio che gli aggressori possano accedervi attraverso lo scraping delle cache)

- NON spegnere i sistemi interessati (lo spegnimento rischia di far perdere i dati forensi importanti, invece metti in stand-by)

- Esegui il backup dei file di registro (nota: a seconda della quantità di registrazioni e delle dimensioni dei registri, potrebbe essere disponibile solo un breve lasso di tempo per catturare i registri prima che vengano cancellati)

- Cambia tutte le password (per sicurezza, applica tale procedura a tutti i dipendenti e a tutti gli account)

- Assicurati che l’MFA sia abilitato su tutti gli account

- Verifica che la sicurezza AV/endpoint sia attivata e aggiornata, esegui una scansione approfondita (gli aggressori spesso disabilitano l’AV o altri software di sicurezza)

2) Dividi e conquista

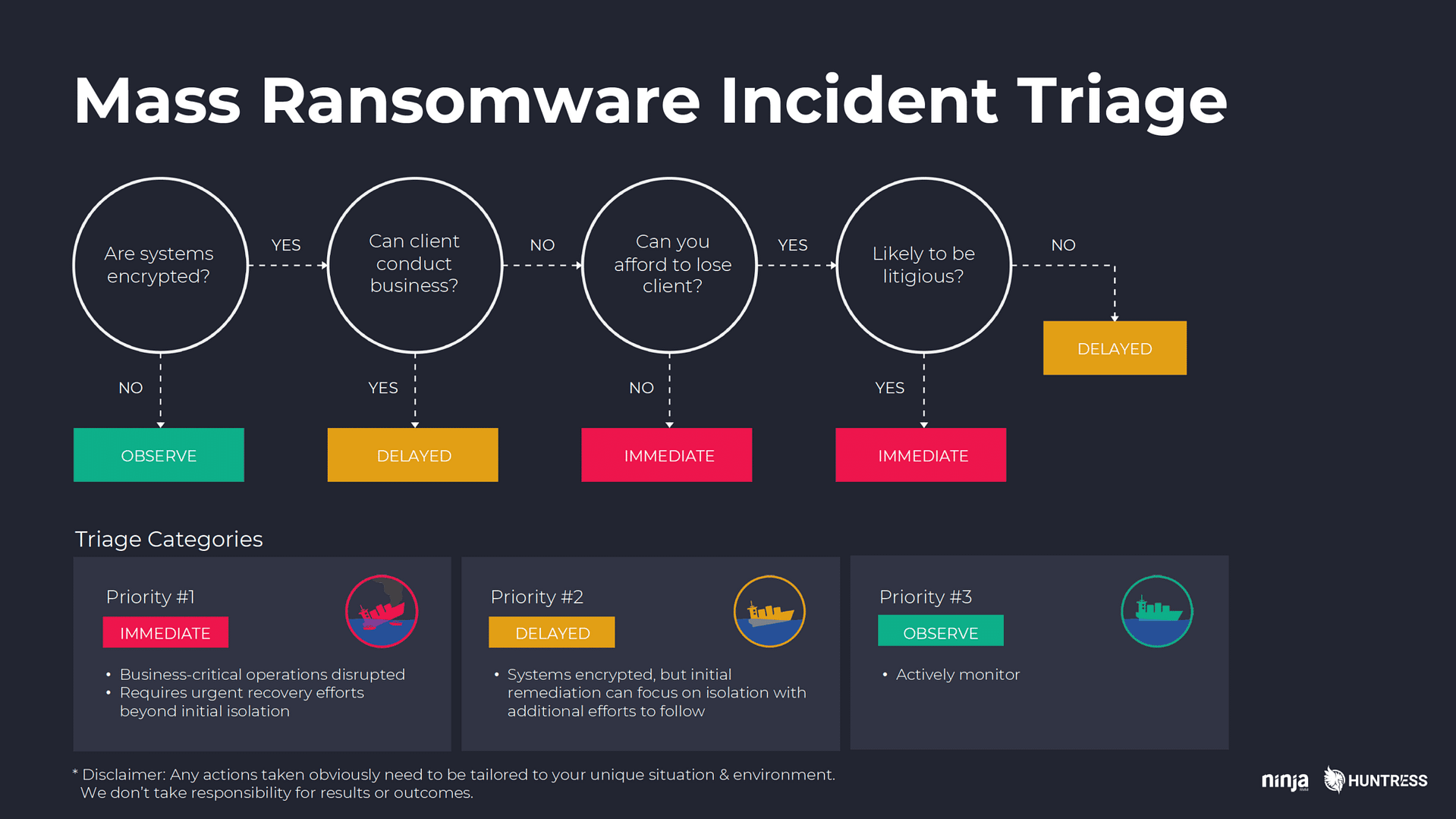

Clicca sull’immagine per ingrandire

Durante un incidente in tempo reale, molte cose devono accadere molto rapidamente, spesso in parallelo. L’unico modo per rimanere a galla è quello di sfruttare tutti al massimo. E il modo in cui ciò avviene è assicurarsi che ognuno conosca il proprio ruolo e le cose principali di cui è responsabile PRIMA che si verifichi una crisi.

Ad alto livello, le responsabilità chiave rientrano in tre categorie:

Responsabilità principale n. 1: Processo decisionale critico

Titolare: CEO

Impostare il processo in termini di:

- Proteggere l’azienda (ricerca di un allineamento con l’avvocato, l’assicurazione, ecc.)

- Stabilire le priorità (compresa la selezione dei clienti)

- Delegare al resto del team (resistere all’impulso di cercare di gestire tutto da soli)

- Assicurare e coordinare l’aiuto esterno (fornitore di IR, tecnici aggiuntivi, per aumentare la capacità di emergenza, ecc.)

In sostanza, è necessario che qualcuno fornisca una forte leadership, prenda decisioni difficili e diriga le persone, e ciò è davvero difficile da fare se tale persona cerca anche di essere direttamente coinvolta nel risanamento o di svolgere altri ruoli allo stesso tempo.

Nel momento di crisi, per alcuni titolari può essere difficile rimanere in questa corsia ed evitare la deriva verso attività tecniche con cui si trovano più a loro agio. Tuttavia, lavorando con titolari che hanno subito questi attacchi, Kyle sottolinea che spesso la cosa migliore che un titolare possa fare durante un’epidemia è delegare e lasciar fare ai propri tecnici. Ci sono semplicemente troppe altre cose da fare che nessun altro nel team può fare. Un leadership mancante può essere disastroso.

Per fornire un punto di partenza, ecco un esempio di lista di controllo a cui i CEO/titolari possono fare riferimento. Dovrai adattarla alle specificità della tua azienda.

Clicca sull’immagine per ingrandire

Responsabilità principale n. 2: Comunicazioni

Titolare: Team di vendita e marketing o, se manca, CEO e altro personale non tecnico

La seconda esigenza fondamentale durante un incidente in tempo reale è la comunicazione. Non appena il ransomware colpisce i clienti interessati, essi devono sapere che sei al corrente della situazione e che stai lavorando attivamente. Altrimenti, se hanno la sensazione che tu li stia ignorando o che non abbia il controllo della situazione, si faranno prendere dal panico. Possono anche cercare di imporre il proprio controllo. È a questo punto che le cose possono andare rapidamente di male in peggio e che gli avvocati possono iniziare a intervenire.

Per evitare che tutto ciò si trasformi in una valanga, è necessario che nel tuo team ci siano persone che si dedichino alla creazione e al mantenimento di canali di comunicazione chiari. Ciò include:

- Comunicazione in uscita con i clienti: Per assicurarsi che i clienti interessati ricevano contatti personali e aggiornamenti regolari, Kyle consiglia di dare istruzioni a tutti coloro che non sono dipendenti tecnici di assumere il ruolo di account manager e di rispondere al telefono o all’e-mail. Oltre alle comunicazioni individuali, può essere opportuno o meno tenere aggiornati con avvisi anche il sito web, la pagina Facebook ecc. della tua azienda. Assicurati solo che tutti gli aggiornamenti e le comunicazioni (pubbliche o private) siano prima autorizzati dal tuo avvocato. Avere a disposizione script e modelli approvati in precedenza da cui partire ti farà risparmiare tempo prezioso.

- Comunicazione in entrata con i clienti: Il caso di PM Consultants è un grande ammonimento. Semplicemente non erano pronti a gestire l’ondata di chiamate, e-mail e messaggi che hanno ricevuto dai loro clienti. Come puoi assicurarti di non essere vittima dello stesso errore? Per cominciare, una comunicazione proattiva in uscita può aiutare a ridurre il volume di richieste in entrata da gestire. Un’altra cosa che può alleggerire il carico è l’impostazione di messaggi vocali e risposte e-mail automatizzate. Queste possono essere molto semplici (anche se, ancora una volta, è bene sottoporle alla visione del tuo avvocato). La semplice dichiarazione che il tuo team sta affrontando un incidente di sicurezza, l’assicurazione ai clienti che sarai in contatto con loro e l’indicazione di dove possono trovare aggiornamenti regolari (la tua homepage, la pagina Facebook, ecc.) contribuiranno a rassicurare i clienti che sei a conoscenza del loro problema e a ridurre temporaneamente la loro ansia di mettersi in contatto. Tenete presente che qualsiasi notifica pubblica può potenzialmente attirare l’attenzione di soggetti esterni, il che ci porta alla terza categoria di comunicazione…

- Esterna (stampa, forum pubblici, ecc.): Uno degli obiettivi principali dei tuoi sforzi di comunicazione sarà quello di dare forma alla storia, per i tuoi clienti, ma anche per le parti esterne che potrebbero decidere di riferire o commentare pubblicamente la tua situazione. Ciò significa assicurarti di non essere colto alla sprovvista quando un giornalista chiama o quando si discute della tua situazione su piattaforme sociali pubbliche come Facebook o Reddit. Cercare di nascondere o controllare tali conversazioni può essere una battaglia persa (e una grande distrazione), ma essere preparati con punti di conversazione pre-approvati e sapere quali dettagli di base si possono o non si possono condividere può aiutare a contenere le cose e a chiarire le informazioni errate. Al contrario, se si sente solo il silenzio, le persone tendono a riempire da sole gli spazi vuoti. Ed il più delle volte sono molto meno caritatevoli.

Responsabilità principale n. 3: Contenimento e risanamento

Titolare: Responsabile tecnico

Infine, ma non certo per importanza, la terza grande responsabilità da assegnare è ovviamente quella di fermare l’attacco e far tornare i tuoi clienti operativi. A cominciare dal blocco dei propri account e strumenti, per poi bloccare anche i clienti interessati. L’obiettivo iniziale è quello di fermare le perdite e garantire che l’attacco sia contenuto prima di tuffarsi nel ripristino attivo. In effetti, si consiglia vivamente di rivolgersi a uno specialista di risposta agli incidenti subito dopo i primi sforzi di contenimento (più informazioni in seguito).

Oltre all’isolamento e al ripristino del backup, occorre considerare anche la raccolta di dati forensi e altre attività di indagine. A seconda del numero di clienti infetti con cui hai a che fare, è probabile che tu voglia dividere questi compiti tra i tuoi tecnici. Inoltre, potresti avere anche dei clienti che non sono stati colpiti, ma che hanno comunque bisogno del solito supporto. Se tutti hanno una chiara comprensione di chi è responsabile di cosa in una situazione di ransomware, il team sarà in grado di muoversi molto più rapidamente ed efficacemente quando è necessario.

3) Sviluppa le SOP (procedure operative standard)

Sapere chi è responsabile di cosa è metà della battaglia. L’altra metà consiste nel sapere passo dopo passo che cosa ti impongono di fare queste responsabilità. Per agire rapidamente nel bel mezzo di una tempesta di ransomware, tutti i membri del team devono disporre di procedure operative standard a cui rivolgersi immediatamente per eliminare il più possibile le congetture.

Alcune regole di base per le SOP:

- Non possono esistere nella testa delle persone. Devono essere documentate.

- Devono essere facilmente accessibili (il che significa avere copie isolate al sicuro dalla crittografia).

- Devono essere applicate.

- Devono essere aggiornate. Se è passato un anno dall’ultima volta che le hai esaminate, metti da parte un po’ di tempo in questo trimestre per rivederle.

4) Sii pronto per il triage

Come spiega Kyle, una delle parti più difficili della risposta ad una diffusione di ransomware tra i clienti è il fatto che, nella maggior parte dei casi, non è possibile aiutare tutti contemporaneamente. Per quanto difficile o insensibile possa sembrare, all’inizio dovrai dare la priorità ad alcuni clienti piuttosto che ad altri. Per farlo, è necessario un sistema di valutazione dei bisogni e di altri fattori per determinare chi riceve per primo la tua attenzione.

Kyle lo paragona all’addestramento al triage ricevuto nell’esercito (con ovvie differenze).

La tabella sottostante è stata modellata sulla base di START, un sistema sviluppato per guidare il triage medico in situazioni di emergenza di massa. Potrebbero esserci domande diverse o un flusso diverso più adatto a te ed ai tuoi clienti. In conclusione, è necessario stabilire come gestire esattamente il triage dei clienti.

Clicca sull’immagine per ingrandire

5) Sfrutta un aiuto esterno

È probabile che tu non abbia a disposizione il personale necessario per riprenderti da una diffusione di ransomware a livello cliente in modo rapido ed efficace. Le persone che hai sono fantastiche. Sono estremamente intelligenti e capaci. Ma probabilmente non sono tutti esperti di sicurezza e non possono clonarsi a piacimento. Prima si riconosce che una tale situazione richiede un aiuto esterno, prima si può procedere a inserire i numeri di telefono appropriati tra le chiamate rapide.

Ecco alcune delle risorse esterne su cui dovrai poter contare e con cui dovrai gettare le basi fin da ora:

- Il tuo avvocato: Gli incidenti di sicurezza comportano un ovvio rischio di contenzioso, quindi il tuo avvocato dovrebbe essere la prima persona da chiamare. Idealmente, però, quella telefonata non sarà la prima volta che voi due affrontate l’argomento. Cogli l’occasione per chiedere al tuo avvocato come potrebbe aiutarti a rispondere a un incidente di ransomware di massa, in particolare per quanto riguarda le comunicazioni. Se non ha un’esperienza diretta di consulenza ai clienti in caso di incidenti di cybersecurity, ha un collega con cui parlare?

- Assicuratore: Se non disponi già di un’assicurazione informatica che copra la responsabilità civile verso terzi, prendi subito in considerazione l’idea di stipularla. In molti casi, l’assicuratore può decidere quale specialista di risposta agli incidenti utilizzare. La maggior parte di essi dispone di un elenco di particolari specialisti approvati in precedenza, simile a quello delle compagnie di assicurazione sanitaria che designano determinati medici come “interni”. Se ti rivolgi ad uno specialista che non è presente in quell’elenco, non significa che il suo lavoro non sarà coperto, ma si tratta comunque di una possibilità.

- Specialista nel servizio di risposta agli incidenti (IR): Senza nulla togliere ai tuoi tecnici, ma quando hai a che fare con tutti i tuoi clienti infettati da un ransomware allo stesso momento, la portata del lavoro di bonifica e le competenze richieste ti rendono più adatto a ricorrere ad un aiuto esterno. Non solo contribuirà a garantire un recupero più rapido ed efficace, ma ti aiuterà anche a dimostrare di aver fatto tutto il possibile nel caso in cui tu debba dimostrarlo in tribunale. La risposta agli incidenti non è economica, ma la buona notizia è che l’assicurazione può coprire una parte o la totalità dei costi a seconda del piano e del fornitore. Potresti anche essere in grado di ottenere una tariffa migliore se ti rivolgi a un fornitore di IR prima del giorno dell’evento (quando tutto è in fiamme, sei disperato e le tue opzioni sono limitate).

- Tecnici aggiuntivi: Oltre ad avere uno specialista in IR tra le chiamate rapide, è anche una buona idea avere altri tecnici da chiamare, se necessario, per aumentare la capacità di emergenza. Idealmente, si tratta di persone che hanno familiarità con la tua azienda e che conosci e di cui ti fidi, quindi se sei amico di un altro MSP prendi in considerazione la possibilità di stipulare un accordo in base al quale i due possano contare l’uno sull’aiuto dell’altro se le cose dovessero andare male per uno di voi.

6) Preparati ora per non dover pagare o pregare in seguito

Il tema ricorrente del webinar e di questo post è che conviene essere preparati al peggio.

La buona notizia è che questi ultimi attacchi sembrano essere stati sventati dall’abilitazione della 2FA, quindi tutti dovrebbero assolutamente interrompere quello che stanno facendo, controllare il proprio ambiente e verificare che la 2FA sia abilitata su tutta la linea.

Ma questo non sostituisce comunque la presenza di un piano di risposta agli incidenti ben studiato e praticato. Gli attacchi si evolvono. Le difese che funzionano oggi saranno aggirate domani. È necessario adattare le difese, ma anche essere pronti a reagire.

Non scoraggiarti pensando che la pianificazione debba essere un compito enorme. Kyle suggerisce che un ottimo modo per iniziare è quello di prendersi un pomeriggio per sedersi con il proprio team e porre semplicemente la domanda: “Ok, come possiamo affrontare questo problema?”.

Può essere informale. Prendi delle birre e una lavagna. Parlate. Potresti rimanere sorpreso dal numero di azioni che riuscirai a realizzare rapidamente. Da lì in poi, elimina i difetti. La sicurezza non è un’attività unica. Si tratta di fare progressi incrementali, tornare indietro e fare un po’ di più.

Approfitta del tempo che hai a disposizione ora, quando la tua casa non è in fiamme. Per ogni minuto di preparazione che impieghi, potenzialmente risparmierai ore di caos e mal di testa se e quando si verificherà un disastro.

E poi?

Se questo post ti è piaciuto o ti è stato utile, ti invitiamo a condividerlo con altri. Puoi vedere Kyle ed io discutere questo argomento in modo ancora più dettagliato guardando la registrazione del nostro webinar qui. Infine, se vuoi ricevere altri post come questo nella tua casella di posta, iscriviti agli aggiornamenti del nostro blog. Oltre ad occuparci di sicurezza, condividiamo anche i consigli degli esperti su tutto ciò che riguarda tattiche di crescita degli MSP, raccomandazioni sugli strumenti e altro ancora.