La consapevolezza della sicurezza è in aumento nel settore, ma purtroppo le vecchie abitudini e gli equivoci sono duri a morire.

Questo post è frutto della collaborazione tra:

Jonathan Crowe

Direttore dei contenuti e della community di NinjaOne

Tom Watson

Channel Chief Advisor di NinjaOne

Sei di fretta? Guarda una versione video di 3 minuti di questo post:

Di recente, NinjaOne ha ospitato il nostro secondo Summit virtuale annuale sulla sicurezza degli MSP, con l’obiettivo di aiutare gli MSP a migliorare il loro ruolo quando si tratta di sicurezza. Questo obiettivo è diventato sempre più prioritario da quando abbiamo ospitato l’evento dell’anno scorso, e quest’anno siamo stati entusiasti di far partecipare esperti e fornitori appartenenti a diversi segmenti di mercato (tra cui un concorrente diretto) e di rendere l’evento un vero e proprio tentativo di sforzarsi a ragionare a livello di settore.

In qualità di ex titolare di MSP, Tom è venuto all’evento con l’obiettivo di individuare alcuni punti chiave, e ha dedicato molto tempo a riflettere su quanto le cose siano cambiate rispetto a ciò che è richiesto oggi a un titolare di MSP. Quando ha iniziato la sua attività di MSP, si occupava solo di assistenza tecnica. L’attenzione era rivolta all’hardware e al software che vi girava sopra. La vendita e la gestione di elementi critici come i server Microsoft Exchange erano per noi una parte importante degli affari e richiedevano competenze tecniche. Come tutti sappiamo, gran parte dell’attenzione si è spostata sul cloud e, in generale, il ruolo dell’MSP si sta evolvendo.

“Quando si parla di sicurezza, sono finiti i tempi in cui si installavano AV e firewall e si incrociavano le dita”

Tom Watson, Channel Chief Advisor di NinjaOne

Siamo a un punto in cui gli MSP devono assumersi la responsabilità, conoscere la sicurezza e sfruttare le risorse giuste per fornire servizi di sicurezza specializzati ai loro clienti.

Questo messaggio è emerso ripetutamente durante le sessioni della giornata, che hanno incluso un’analisi approfondita delle recenti campagne di ransomware, lezioni di prima mano da parte di un fornitore leader del mercato nella risposta agli incidenti e una panoramica su come i fornitori di servizi IT possono utilizzare meglio gli strumenti di cui già dispongono.

I contenuti e la discussione durante il summit sono stati straordinari, ma ci è parso chiaro che ci sono diversi equivoci che ancora ostacolano un gran numero di MSP attualmente sul mercato (per non parlare dei loro clienti PMI). Finché non saranno chiariti, la mancanza di una sicurezza efficace continuerà a essere un problema.

L’equivoco n. 1: La competenza in materia di sicurezza è facoltativa

Durante il summit ci sono stati numerosi richiami all’attenzione, ma due dei più memorabili sono arrivati da Alex Fields, autore del popolare blog ITProMentor e MVP di Microsoft. Alex ha chiarito che gli MSP devono fare di tutto per ampliare le loro capacità e competenze in materia di sicurezza per due motivi.

“Non puoi esternalizzare la responsabilità della sicurezza informatica.”

Perché? Innanzitutto, i clienti credono che tutto ciò che riguarda l’IT rientri nella tua sfera di competenza. Perché dovrebbero preoccuparsi della sicurezza? Non è per questo che hanno assunto te? E in un certo senso non hanno tutti i torti. In qualità di fornitore, hai le chiavi del regno e devi assolutamente prendere sul serio questa responsabilità. Questo non significa che tu debba assumerti direttamente tutte le responsabilità. La sicurezza è un campo vastissimo con numerose discipline al suo interno e, in molti casi, l’esternalizzazione di particolari aspetti a specialisti qualificati (ad esempio, la risposta agli incidenti) è assolutamente la strada da percorrere. Ma questo non ti libera dalla responsabilità di farlo. In definitiva, la responsabilità resta tua.

“L’assistenza IT è determinata dai costi ed è altamente mercificata. È una corsa al ribasso”

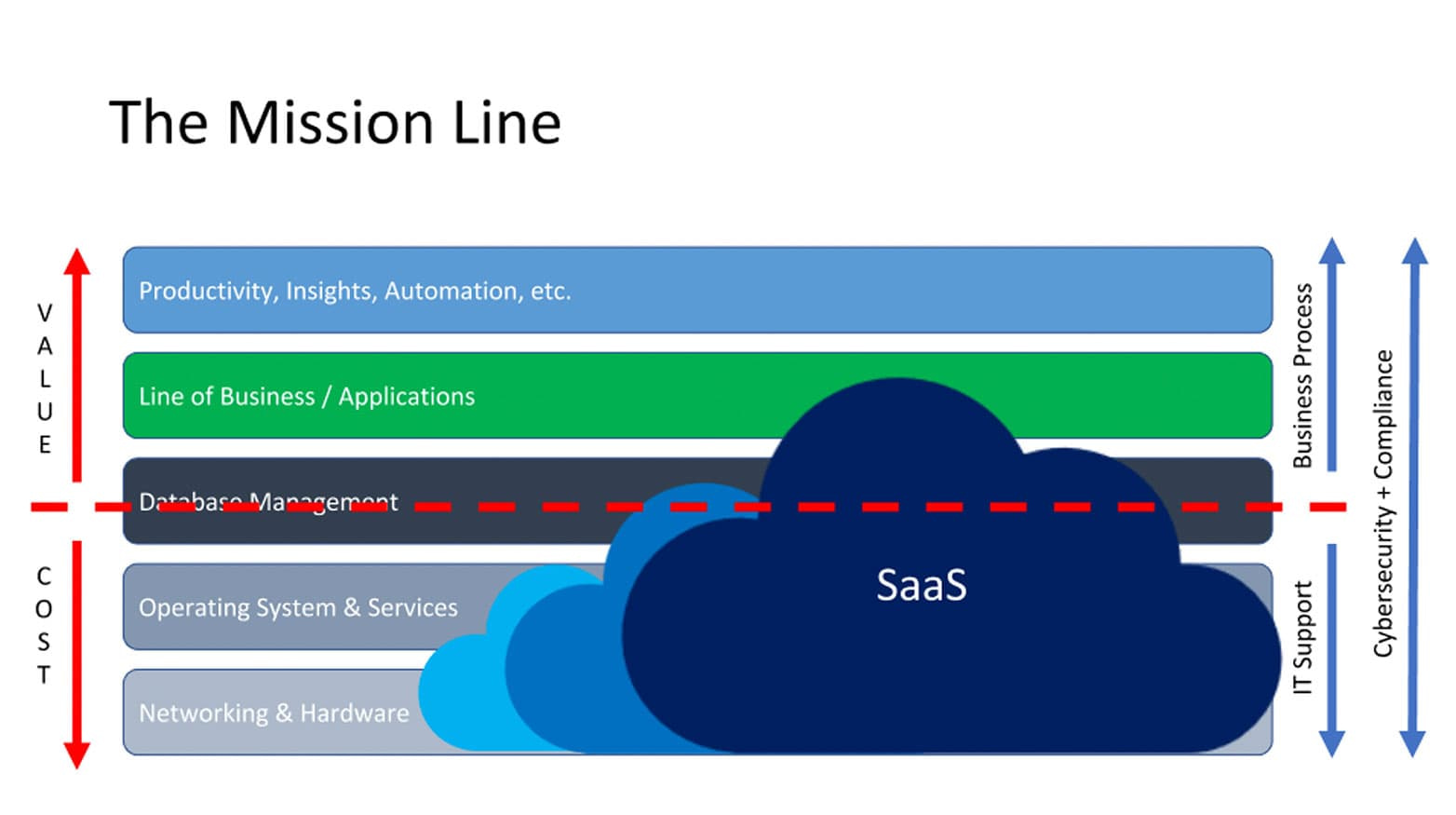

Per illustrare questo punto, Alex ha condiviso il seguente grafico, spiegando che tutto ciò che si trova al di sotto della “mission line” è legato al supporto IT tradizionale, considerato dai dirigenti come un centro di costo. Tutto ciò che è al di sopra della linea aiuta l’azienda a realizzare la propria missione e aggiunge valore all’impresa. I requisiti di sicurezza e conformità esistono a ogni livello e sono destinati ad aumentare nel tempo con l’arrivo di nuove minacce e normative.

Il punto chiave di Tom

Per sopravvivere e prosperare, gli MSP devono trovare il modo di specializzarsi nella gestione e nella protezione di queste aree al di sopra della linea, che sono strettamente collegate con il valore. Se oggi Tom stesse avviando un MSP, l’assistenza IT standard che fornirebbe sarebbe accessoria alle sue offerte principali, che sarebbero incentrate sulla sicurezza e mirate ad aiutare le aziende a crescere (automazione, produttività, formazione, ecc.).

L’equivoco n. 2: La sicurezza è un problema puramente tecnico

A proposito di formazione, abbiamo trovato interessante che la sessione più tecnica del summit – la presentazione “Analyzing Ryuk” di John Hammond, Senior Security Researcher di Huntress – sia arrivata a questa conclusione:

“L’educazione degli utenti, per quanto noiosa e forse scontata, è la cosa migliore che possiamo fare in questo momento. Non si può risolvere la questione sicurezza sbarrando le finestre e chiudendo le porte a chiave. La sicurezza informatica non è un problema di tecnologia. È un problema di persone”

John Hammond, Senior Security Researcher di Huntress

Questa frase è stata pronunciata nel contesto della presentazione da parte di John di un approfondimento forense sull’attacco ransomware Ryuk a Universal Health Services (UHS). Considerando tutte le tecniche, le tattiche e le procedure sofisticate utilizzate durante l’attacco nella sua fase post-exploitation, il vettore di attacco iniziale era invece straordinariamente comune: una campagna di phishing.

Anche se possiamo e dobbiamo cercare di ridurre i rischi degli attacchi attraverso i software, il fatto è che molti attacchi continuano ad arrivare attraverso gli utenti e la mancanza di applicazione delle best practice di sicurezza di base. Stiamo parlando di password condivise, utenti con privilegi di amministrazione locale, mancato utilizzo di MFA e di un’adeguata segmentazione della rete, RDP esposto e altri servizi vulnerabili. Il fatto è che l’educazione degli utenti e un forte rafforzamento del sistema di base sono altrettanto (se non più) importanti della gestione di qualsiasi prodotto di sicurezza.

Il punto chiave di Tom

Se oggi gestisse un MSP, Tom metterebbe la formazione sulla consapevolezza della sicurezza ai primi posti in termini di importanza. E richiederebbe ai suoi dipendenti una buona conoscenza delle best practice, fornirebbe loro una documentazione e delle linee guida chiare e darebbe loro il tempo e le risorse necessarie per completare i corsi di formazione richiesti. Per quanto riguarda i clienti, renderebbe obbligatoria, attraverso i suoi contratti, la formazione sulla sicurezza e l’adesione alle linee guida di base della sua azienda. L’inosservanza del contratto potrebbe essere motivo di risoluzione dello stesso. Il rischio e la responsabilità sono troppo elevati sia per gli MSP che per i loro clienti per consentire qualcosa di meno della totale conformità ai protocolli di sicurezza.

Equivoco n. 3: Le nostre basi sono solide

Siamo tutti abituati ad alzare gli occhi e a scuotere la testa quando sentiamo che un’altra recente vittima di ransomware utilizzava “admin” come password o aveva un RDP esposto a Internet. Ma tutti noi dobbiamo stare attenti. L’arroganza è il bacio della morte quando parliamo di sicurezza e, come ha sottolineato Tyler Hudak, Incident Response Lead di TrustedSec, la strada verso la compromissione è disseminata di affermazioni del tipo “qui siamo tranquilli, siamo coperti.”

Tyler ha spiegato di aver lavorato a numerosi incidenti di sicurezza con gli MSP, e in più di un’occasione l’MSP è stato irremovibile nel sostenere che non c’era RDP esposto, fino a quando una semplice scansione ha messo in luce che era invece era proprio così, su quel vecchio server di cui si erano semplicemente dimenticati. Essere sicuri è sempre meglio che sentirsi sicuri, e Tyler consiglia di controllare regolarmente Shodan per vedere cosa ci sia di effettivamente aperto sugli indirizzi IP dei clienti.

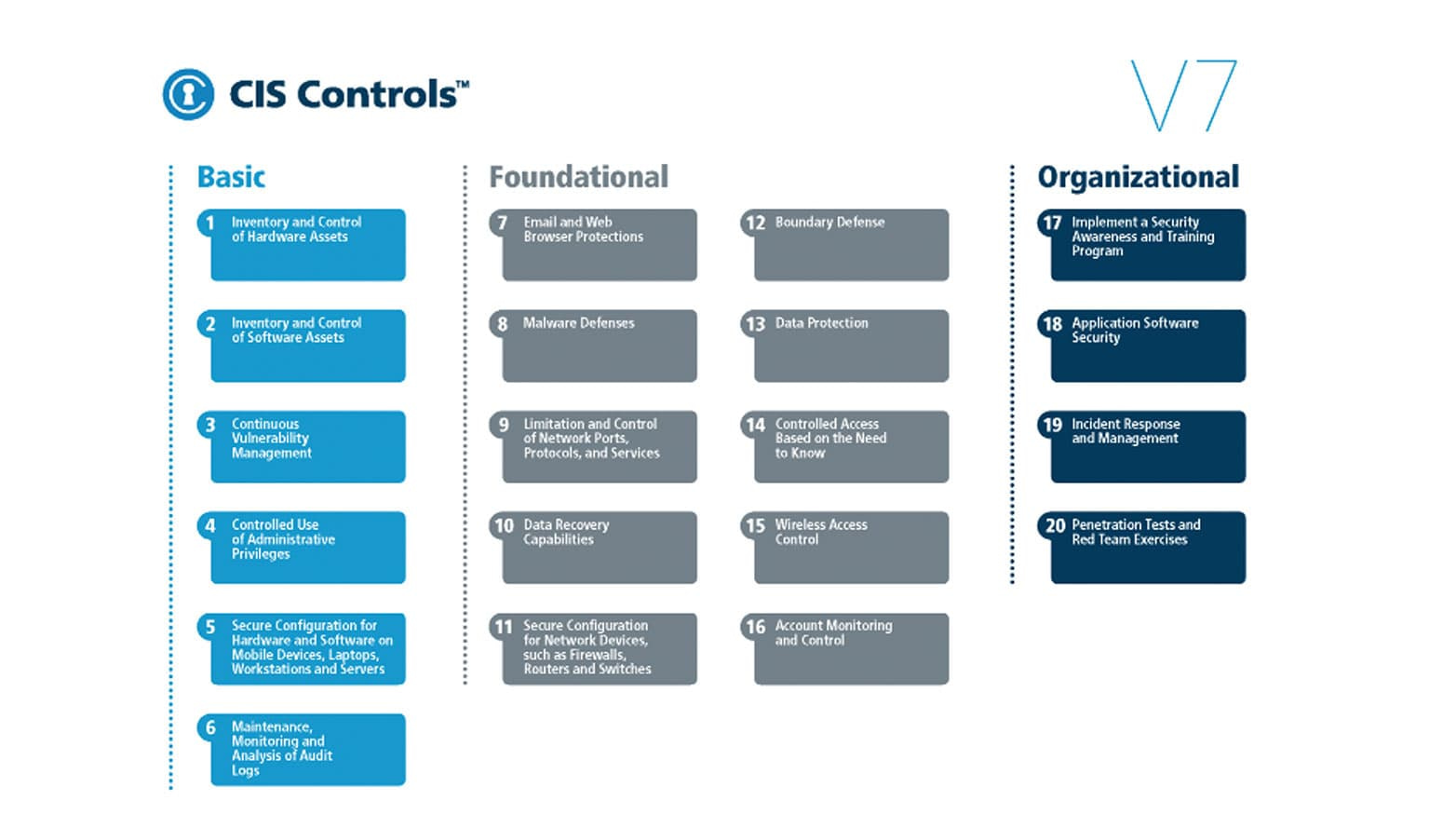

La mancata protezione di RDP è uno degli esempi più eclatanti della mancanza di attenzione alle questioni di base, ma non è l’unico. Alex Fields ha affermato che un maggior numero di MSP deve concentrarsi sull’adozione di standard consolidati come i Controlli CIS e che, se non si affrontano attivamente almeno i primi sei, è inevitabile che ci siano delle falle che mettono a rischio te e i tuoi clienti.

Il punto chiave di Tom

Gli MSP non devono solo sforzarsi di adottare gli standard di base dei controlli CIS, ma devono anche essere trasparenti con i loro clienti e richiedere il loro consenso e coinvolgimento attivo.

Equivoco n. 4: Basta avere un piano

Finché non lo hai vissuto in prima persona, è difficile rendersi conto di quanto caotico e stressante possa essere un incidente di sicurezza in corso. Nel suo ruolo di incident responder, Tyler ha spiegato che spesso ha visto sia gli MSP che i team IT interni essere completamente sopraffatti. In molti di questi casi, la mancanza di criteri e procedure li costringe a cercare di pianificare al volo, che è l’ultima cosa che si desidera quando il tempo stringe e hai per le mani un potenziale disastro.

I team che dispongono di piani per gli incidenti possono avere risultati migliori, ma anche in questo caso, se le procedure non sono mai state testate, possono trovarsi a dover affrontare condizioni e scenari di cui non avevano tenuto conto.

Come disse Mike Tyson: “Tutti hanno un piano finché non ricevono un pugno in faccia.”

Gli incidenti comportano quasi sempre sorprese impreviste, ma per ridurle al minimo devi lavorare attivamente per essere preparato. Non basta avere un ottimo manuale con le strategie. Devi esercitarti nell’esecuzione di quelle strategie e creare un po’ di memoria muscolare, in modo da non dover pensare troppo e poter agire in modo rapido ed efficace (anche dopo il colpo iniziale).

Tyler raccomanda agli MSP di dedicare del tempo a condurre esercitazioni tabletop, da soli o con uno specialista dedicato alla risposta agli incidenti. Mi rendo conto che è dispendioso in termini di tempo eseguire simulazioni e aggiornare i piani “what if”, ma ora siamo a un punto in cui tutti dobbiamo comprendere pienamente la linea che forniamo ai clienti e ai potenziali clienti: oggi non dobbiamo ragionare sull’eventualità che si verifichi un incidente di sicurezza, ma su quando si verificherà.

Accedi a tutte le sessioni dell’MSP Security Summit on-demand

Se sei interessato ad ascoltare altri interventi di Tyler, Alex e John, puoi guardare le registrazioni delle loro sessioni on-demand qui.