Die rasche Entwicklung der Technologie hat Cyber-Bedrohungen hervorgebracht die Schwachstellen in Webanwendungen ausnutzen können. Cyberkriminelle entwickeln ständig neue Methoden, um die Integrität, Vertraulichkeit und Verfügbarkeit von Daten zu gefährden. Um diesen Bedrohungen zu begegnen, müssen Unternehmen fortschrittliche Sicherheitsmaßnahmen ergreifen, die über die herkömmlichen Sicherheitsprotokolle hinausgehen.

Dieser Artikel beschäftigt sich mit Web Application Firewalls (WAFs) was sie sind, wie sie funktionieren, welche Vorteile sie bieten und welche entscheidende Rolle sie bei der Absicherung von Webanwendungen und Netzwerken gegen Cyber-Bedrohungen spielen.

Was ist eine WAF?

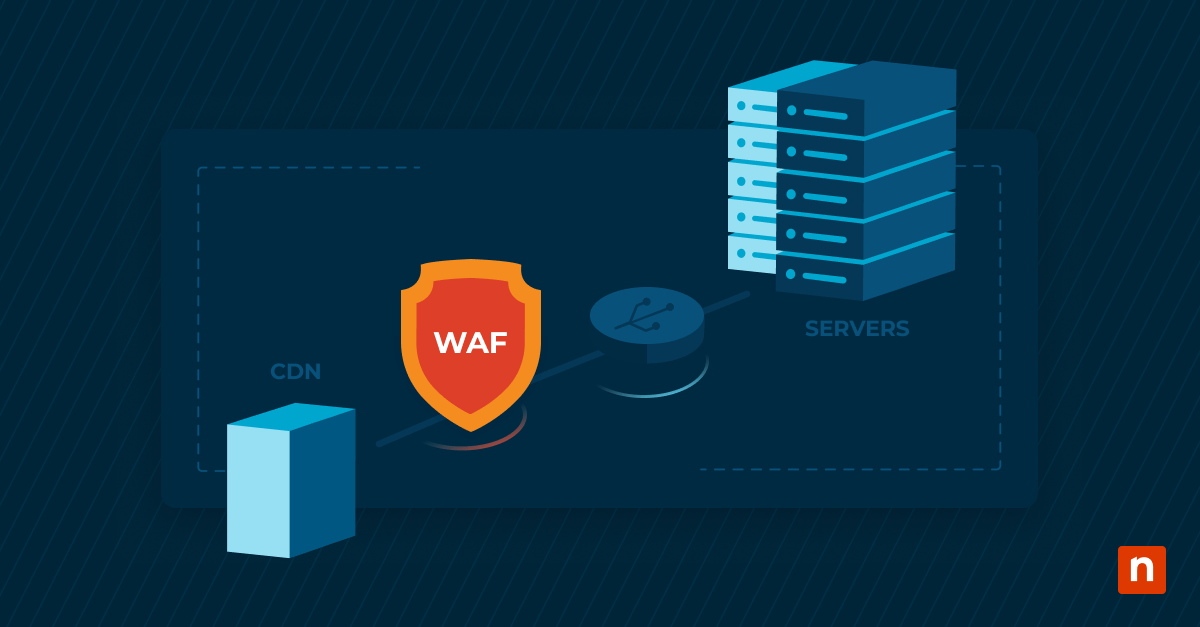

A Firewall fungiert als Barriere zwischen der Webanwendung und dem Internet und überwacht und kontrolliert den ein- und ausgehenden Datenverkehr auf der Grundlage einer Reihe vorgegebener Sicherheitsregeln. Auf diese Weise mindern WAFs das Risiko verschiedener Cyber-Bedrohungen und gewährleisten die Integrität und Verfügbarkeit von Webanwendungen.

WAFs sind mit einer Reihe von Funktionen und Möglichkeiten ausgestattet, die zu ihrer Wirksamkeit beitragen. Dazu gehören Echtzeitüberwachung, Zugangskontrolle und die Möglichkeit, Sicherheitsrichtlinien durchzusetzen.

Darüber hinaus enthalten WAFs häufig Funktionen wie SSL/TLS-Terminierung, Bot-Mitigation und Content-Filterung und bieten so einen umfassenden Schutz vor einer Vielzahl von Bedrohungen.

WAFs inspizieren und filtern den HTTP-Verkehr zwischen einer Webanwendung und dem Internet. Sie analysieren diesen Datenverkehr auf verdächtige Muster oder bösartige Nutzlasten und verhindern so, dass potenzielle Bedrohungen die Webanwendung erreichen Endpunkt. WAFs verwenden vordefinierte Regeln, um gängige Angriffsvektoren zu erkennen und zu blockieren, was sie zu einer wesentlichen Komponente einer robusten Cybersicherheitsstrategie macht.

WAF-Regeln definieren die Kriterien zur Identifizierung und Minderung potenzieller Bedrohungen und sind auf spezifische Arten von Angriffen zugeschnitten, wie zum Beispiel SQL-Injection oder Cross-Site-Scripting. Die Konfiguration und Pflege dieser Regeln ist entscheidend für die Effektivität der WAF beim Schutz von Webanwendungen vor einer Vielzahl von Cyber-Bedrohungen.

Arten von WAF

Web Application Firewalls gibt es in verschiedenen Formen, darunter Cloud-basierte, Hardware- und Software-Lösungen. Cloud-basierte WAFs bieten die Vorteile der Skalierbarkeit und Flexibilität und eignen sich daher für Unternehmen mit dynamischen Webverkehrsmustern.

Bei Hardware-WAFs handelt es sich hingegen um physische Appliances, die dedizierten Schutz bieten, während Software-WAFs als Anwendungen in der Infrastruktur des Unternehmens bereitgestellt werden.

Die Bereitstellung einer WAF in der Cloud bringt mehrere Vorteile mit sich, z. B. automatische Updates, Skalierbarkeit und einfache Verwaltung. Cloud-basierte WAFs bieten eine zentralisierte Lösung für Unternehmen mit verteilten Webanwendungen, die die Bereitstellung vereinfacht und konsistente Sicherheit für alle Ressourcen gewährleistet.

Bei der Entscheidung für eine Cloud-basierte WAF müssen jedoch Aspekte wie Datenhoheit und Compliance berücksichtigt werden.

Wie man eine WAF implementiert

Vor der Implementierung einer WAF müssen Unternehmen ihre spezifischen Anforderungen an die Sicherheit von Webanwendungen ermitteln. Dazu gehören die Identifizierung potenzieller Schwachstellen, das Verständnis von Verkehrsmustern und die Festlegung von Prioritäten für die Arten von Bedrohungen, denen die WAF begegnen soll. Die WAF-Implementierung ist ein dreistufiger Prozess:

- Wählen Sie die richtige WAF-Lösung für Ihr Unternehmen: Bei der Auswahl der richtigen WAF-Lösung müssen Faktoren wie Skalierbarkeit, Kompatibilität und das erforderliche Maß an Anpassung berücksichtigt werden. Unternehmen sollten eine WAF-Lösung auswählen, die zu ihrer Infrastruktur, ihrem Budget und ihren Sicherheitsanforderungen passt.

- Konfigurieren Sie die WAF: Sobald eine WAF-Lösung ausgewählt wurde, ist die richtige Konfiguration entscheidend. Dazu gehören die Definition von Sicherheitsregeln, die Festlegung von erlaubtem und blockiertem Datenverkehr und die Konfiguration von Einstellungen wie SSL-Terminierung und Protokollierung.

- Testen und Feinabstimmung der WAF-Regeln: Nach der Erstkonfiguration sind gründliche Tests erforderlich, um sicherzustellen, dass die WAF effektiv funktioniert. Die Feinabstimmung von Regeln auf der Grundlage von realem Datenverkehr und Angriffsszenarien hilft, die Leistung der WAF zu optimieren und Fehlalarme zu minimieren.

Die erfolgreiche Integration einer WAF erfordert Kompatibilität mit bestehenden Infrastrukturkomponenten wie Webservern, Content-Management-Systemen und APIs. Die Gewährleistung einer nahtlosen Kommunikation zwischen der WAF und diesen Elementen ist entscheidend für die Aufrechterhaltung der betrieblichen Effizienz:

- Gewährleistung eines reibungslosen Datenflusses unter Wahrung der Sicherheit: Die Integration darf den Datenfluss nicht beeinträchtigen. Unternehmen müssen ein Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit finden und sicherstellen, dass die WAF Webanwendungen effektiv schützt, ohne den legitimen Datenfluss zu stören.

- Überwachung und Verwaltung der WAF: Die kontinuierliche Überwachung der WAF ist unerlässlich, um potenzielle Bedrohungen in Echtzeit zu erkennen und auf sie zu reagieren. Die WAF sollte Warnungen über verdächtige Aktivitäten generieren, um eine rechtzeitige Reaktion auf Vorfälle zu ermöglichen und potenzielle Risiken zu minimieren.

- Führen Sie regelmäßig Updates und Sicherheits-Patches durch: Um neuen Bedrohungen immer einen Schritt voraus zu sein, müssen Unternehmen ihre WAF regelmäßig aktualisieren und patchen. Auf diese Weise wird sichergestellt, dass die WAF stets für die Abwehr neuer Angriffsvektoren und Schwachstellen gerüstet ist.

Web Application Firewalls: Ein wesentlicher Bestandteil moderner Cybersicherheitsstrategien

Da Unternehmen für ihre täglichen Abläufe zunehmend auf Webanwendungen angewiesen sind, kann die Bedeutung von WAFs für die Sicherung dieser Anwendungen gar nicht hoch genug eingeschätzt werden. WAFs fungieren als vorderste Verteidigungslinie, schützen vor weit verbreiteten Web-Bedrohungen und stärken die allgemeine Sicherheitslage eines Unternehmens.

Die WAF-Verwaltung kann vereinfacht werden durch einer starken Verteidigungsschicht die dazu beiträgt, die Angriffsfläche zu verringern, Betriebssysteme und Anwendungen zu überwachen und zu patchen sowie die Aktivitäten von Endbenutzer:innen und Endpunkten zu überwachen. Die Implementierung von Web Application Firewalls verbessert die Fähigkeit einer Organisation, Cyber-Bedrohungen zu widerstehen, sensible Daten zu schützen und die Integrität ihrer Webanwendungen und Netzwerke zu wahren.