Unternehmen in nahezu jeder Branche nutzen oder haben zu irgendeinem Zeitpunkt einen API-Endpunkt verwendet. APIs helfen Unternehmen, effizienter und produktiver zu werden, indem sie ihre digitalen Transformationsprozesse unterstützen. Diese Übersicht wird erklären, was ein API-Endpunkt ist, und einige bewährte Verfahren bereitstellen, um sicherzustellen, dass Ihre IT-Umgebung sicher und geschützt bleibt.

Was ist ein API-Endpunkt?

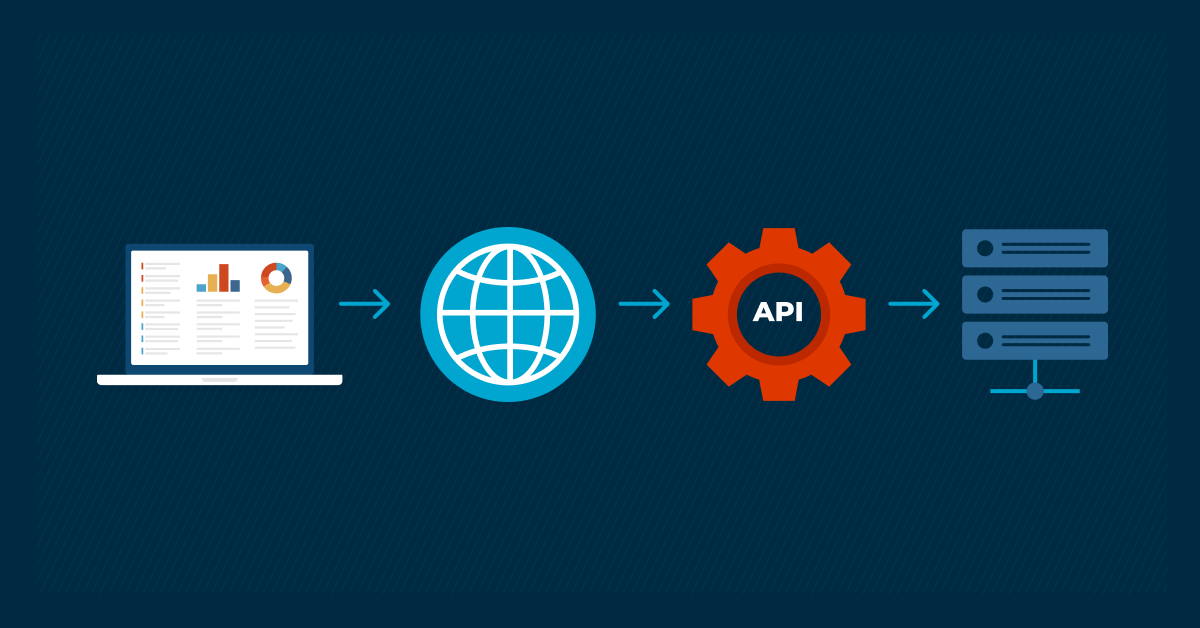

Obwohl APIs und Endpunkte zwei verschiedene Konzepte sind, gibt es so etwas wie einen API-Endpunkt. Ein API-Endpunkt ist ein digitaler Ort oder Eingangspunkt, den eine API verwendet, um sich mit einer Software-Anwendung zu verbinden. Der einfachste Weg, dieses Konzept zu verstehen, besteht darin, API und Endpunkt getrennt voneinander zu definieren.

Was ist eine API?

Eine API (Application Programming Interface) ist ein Code oder eine Reihe von Regeln, die es zwei Software-Programmen ermöglichen, sich zu verbinden und miteinander zu kommunizieren. Im Wesentlichen fungiert diese Verbindung als Übersetzer und ermöglicht es einer Anwendung, ihre Daten mit externen Benutzer:innen zu teilen. Wie von Hubspot erklärt, ermöglicht eine API Ihnen, „ihre Ressourcen zu nutzen und mit Ihren eigenen Ressourcen zusammenarbeiten zu lassen.“ In diesem Fall bezieht sich „ihre Ressourcen“ auf die Daten oder Funktionen, die am API-Endpunkt bereitgestellt werden. Mit einer API können Unternehmen zwei Anwendungen miteinander verbinden.

Was ist ein Endpunkt?

Ein Endpunkt ist ein elektronisches Gerät oder eine entfernte Einheit, die mit einem Netzwerk verbunden ist und APIs zur Verbindung zweier Softwareprogramme ermöglicht. API-Endpunkte gelten oft als „Zugangspunkte“ oder „Eingänge“ zu Daten und Anwendungen und sind daher anfällig für schädliche Aktivitäten. Unternehmen schützen ihre Endgeräte und Informationen durch Endpunktmanagement.

Wie funktioniert ein API-Endpunkt?

Ein API-Endpunkt stellt den APIs einen Ort zur Verfügung, an dem sie Anfragen für Informationen senden und Antworten empfangen können. Es gibt zwei Kategorien von APIs, mit denen Endpunkte häufig interagieren, nämlich SOAP (Simple Object Access Protocol) und REST (Representational State Transfer). SOAP ist ein Protokoll, das den Austausch von Informationen im XML-Format ermöglicht, und REST ist eine Reihe von Protokollen, die den Austausch von Informationen im URL-Format ermöglichen.

Warum entscheiden sich Unternehmen dafür, API-Endpunkte zu nutzen?

Die Nutzung von APIs und API-Endpunkten bietet Unternehmen zahlreiche Vorteile. Indem sie zwei Softwareprogramme ohne die Notwendigkeit der Erstellung oder Einmischung von Entwicklern miteinander verbinden, fördern und unterstützen APIs die Automatisierung der IT, die Effizienz der IT, Innovation und Integration. Zusätzlich helfen APIs Unternehmen, Kosten zu sparen, da sie keine eigenen Anwendungen entwickeln müssen. Sie können sich schlichtweg darauf verlassen, dass die API die erforderlichen Funktionen einer Anwendung bietet.

Die wichtigsten Sicherheitsrisiken für API-Endpunkte

Selbst mit angemessener Endpunktsicherheit können API-Endpunkte dennoch Sicherheitsbedrohungen darstellen. Aus diesem Grund befolgen IT-Teams alle aktuellen Best Practices zur Sicherung von APIs. Einige der wichtigsten Sicherheitsrisiken im Zusammenhang mit APIs sind:

Einfacher Datenzugang

APIs erleichtern es Cyberkriminellen in hohem Maße, auf die Daten eines Unternehmens zuzugreifen. APIs ermöglichen den Zugriff auf Daten über Softwareprogramme und stellen gelegentlich sogar vertrauliche Informationen bereit. Cyberkriminelle können APIs nutzen, um an Daten zu gelangen, was für Unternehmen höchst unerwünscht ist.

Reduzierte Sicherheitsmaßnahmen

Leider räumen Unternehmen den APIs oft nicht die gleiche Priorität und Sicherheit ein wie den Endpunkten. Diese reduzierten Sicherheitsmaßnahmen machen es Cyberkriminellen leicht, über diesen Kanal anzugreifen.

Mangelhafte Autorisierung

Obwohl APIs in der Regel einige Autorisierungsmechanismen wie Schlüssel oder Passwörter haben, bieten sie nicht ausreichende Sicherheit und Nutzerverifikation, um die Datensicherheit der Organisation zu gewährleisten.

4 Beispiele für API-Endpunkt-Autorisierungsmethoden

-

API-Schlüssel

Ein API-Schlüssel ist eine Zeichenfolge, die nur dem API und den Anwendenden bekannt ist. Um Informationen vom API und Endpunkt zu erhalten, muss eine Person den Schlüssel eingeben.

-

TLS

TLS, oder Transport Layer Security, ist ein Protokoll, das die Verbindung zwischen einem Server und einem Benutzer authentifiziert, oder in diesem Fall, zwischen den beiden Anwendungen über die API.

-

OAuth-Protokoll

OAuth ist ein Sicherheitsprotokoll, das Tokens verwendet, um Benutzer:innen zu authentifizieren und zu autorisieren, auf eine API zuzugreifen. Es wird normalerweise für REST-APIs verwendet und reduziert die Notwendigkeit, Autorisierungsdaten wie vertrauliche Passwörter bereitzustellen (und das Risiko, sie preiszugeben).

-

Benutzeranmeldeinformationen

APIs können grundlegende Benutzeranmeldeinformationen verwenden, wie z.B. Benutzernamen und Passwörter, die von den Benutzer:innen mit dem API-Dienst eingerichtet werden. Benutzeranmeldedaten allein reichen jedoch in der Regel nicht aus, um eine API zu sichern.

Bewährte Verfahren für die Verwaltung von API-Endpunkten

Wenn Sie eine Verbindung zu einer API über einen Endpunkt herstellen möchten, müssen Sie ein zuverlässiges Endpunktsicherheitssystem einrichten. Im Folgenden finden Sie einige bewährte Verfahren, die Sie befolgen können, um Ihre Endpunkte zu sichern, bevor Sie eine API verwenden:

-

Implementieren Sie ein Zero-Trust-Framework

Ein Zero-Trust-Framework basiert auf dem Konzept, anfangs keiner Anwendung oder keinem Programm zu vertrauen, und anschließend vertrauenswürdige Anwendungen oder Programme hinzuzufügen. Dieses Modell konzentriert sich darauf, Benutzerfehler zu minimieren und die Sicherheit der Benutzer:innen zu verbessern.

-

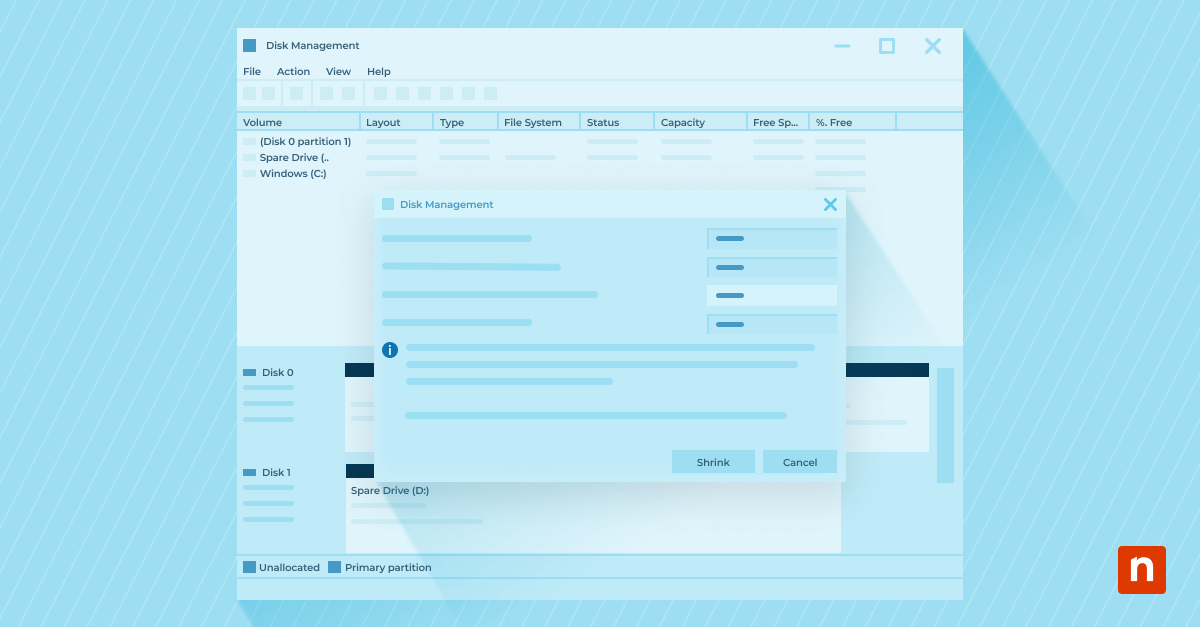

Endpunkte überwachen und verwalten

Da Sie Endpunkte für den Zugriff auf APIs verwenden, ist es wichtig, Ihre Geräte zu überwachen und zu verwalten. Auf dem Markt sind verschiedene Lösungen für Überwachung und Verwaltung erhältlich, die die Sicherheit Ihrer Endpunkte erheblich stärken werden.

-

Daten verschlüsseln und schützen

Da Daten für die meisten Unternehmen wertvoller sind als Gold, ist es wichtig, sie beim Verwenden von APIs sicher aufzubewahren. Erstellen Sie einen Datenschutzplan und verschlüsseln Sie kritische oder vertrauliche Informationen immer.

-

Umsetzung von Authentifizierungsmaßnahmen

Doppelte oder mehrstufige Authentifizierung ist immer die beste Wahl, wenn es um die Sicherung von Endpunkten und den Schutz von APIs geht. Wie bereits erwähnt, gehören zu den gängigen Authentifizierungsmaßnahmen OAuth-Tokens, API-Schlüssel, Benutzeranmeldedaten und TLS.

-

Sicherheit zur Priorität machen

Leider wird Sicherheit bei APIs oft vernachlässigt. Machen Sie Endpunkt- und API-Sicherheit zu einer Priorität, um die Sicherheit Ihrer Daten und Geräte zu gewährleisten.

Verwalten Sie Endpunkte mit der API von NinjaOne.

Bei NinjaOne bieten wir unseren eigenen Ninja-API, die/der von unseren Kund:innen jederzeit genutzt werden kann. Sind Sie bei NinjaOne angemeldet und haben alle Ihre Endgeräte in Ninja erfasst, können Sie diese über die API in einer Anwendung von Drittanbietern überwachen und verwalten. Grundsätzlich können Sie über die API alles tun, was Sie auch in der NinjaOne-Plattform erledigen können. Um mehr über NinjaOne zu erfahren und darüber, wie unsere Lösungen zur Überwachung und Verwaltung von Endpunkten Ihnen helfen, Ihre IT-Umgebung zu sichern, starten Sie noch heute eine kostenlose Testversion.