Eine erfolgreiche IT-Audit wird zeigen, wie gut Ihre Organisation auf wichtige Ziele wie finanzielle, Compliance-, Sicherheits- und operative Ziele abzielt. IT-Audits bewerten die Infrastruktur, Systeme, Richtlinien und Verfahren Ihres Unternehmens, um festzustellen, ob sie effektiv sind und zur Erreichung der strategischen Ziele beitragen.

Moderne Unternehmen sind auf IT-Infrastruktur und Datensicherheit angewiesen, um wettbewerbsfähig zu bleiben. Daher ist es wichtig, dass diese Aspekte voll funktionsfähig und optimiert sind.

Da Unternehmen zunehmend auf Automatisierung setzen und IT-Teams sich verstärkt auf Filter und Managementsoftware verlassen, wird die Effektivität der Überwachung der Infrastruktur zunehmend herausfordernder. Regelmäßige IT-Audits gehen dieses Problem an.

Was ist ein IT-Audit?

Ein IT-Audit ist eine gründliche Methode zur Überprüfung der Verfahren und Instrumente innerhalb der IT-Infrastruktur eines Unternehmens und bestätigt, ob die Umgebung sicher ist und ordnungsgemäß verwaltet wird.

Auf diese Weise können Organisationen beurteilen, ob sie auf eine Katastrophe oder einen Sicherheitsvorfall angemessen vorbereitet sind. Im Allgemeinen werden bei IT-Audits die Risiken einer Organisation analysiert und bewertet, ob die Richtlinien und Verfahren bewährte Verfahren enthalten und die Sicherheit angemessen aufrechterhalten wird.

Auch wenn sie sich im Allgemeinen nicht auf finanzielle Ziele erstrecken, stärken die Audits die finanzielle Position einer Organisation, indem sie die Einhaltung von Vorschriften und die Datensicherheit gewährleisten.

Versäumnisse bei der Einhaltung von Vorschriften und Sicherheitsvorfälle sind teuer, und die Kosten können für einige Unternehmen verheerend sein. Der Umgang mit Ausfallzeiten, Geschäftseinbußen und angriffsbedingten Kosten oder hohen behördlichen Bußgeldern belastet die meisten Unternehmen in ihrer Fähigkeit, strategische Ziele zu erreichen.

Es gibt mehrere Arten von Audits, die für Ihr Unternehmen in Verbindung mit einem IT-Audit nützlich sein können, darunter Compliance-, Betriebs- und Sicherheitsaudits. Jeder Typ hat seine eigenen Ziele und spezifischen Anwendungsfälle.

Hier ist eine Aufschlüsselung:

- Compliance: Das Ziel eines Compliance-Audits ist es, sicherzustellen, dass die Richtlinien, Verfahren und Sicherheitsstrategien des Unternehmens mit den lokalen Vorschriften übereinstimmen. Diese Art von Audit ist zwar für alle Unternehmen wichtig, aber besonders nützlich, wenn Ihr Unternehmen vor kurzem an einer Übernahme beteiligt war oder wenn sich die Gesetze in Ihrem Gebiet geändert haben. Die Prüfung wird Ihnen dabei helfen, festzustellen, ob Ihre Daten vorschriftsmäßig gespeichert sind, und sie wird sicherstellen, dass Ihre Richtlinien und Verfahren für die Verwaltung von Kundendaten mit den gesetzlichen Anforderungen übereinstimmen.

- Operativ: Diese Art der Prüfung konzentriert sich auf die alltäglichen Abläufe in Ihrer Organisation. Die von allen Abteilungen angewandten Richtlinien und Verfahren werden bewertet, um festzustellen, ob sie zur Effizienz des gesamten Unternehmens beitragen. In Kombination mit einem IT-Audit hilft die betriebliche Perspektive Ihrer Organisation bei der Beurteilung, ob die von Ihrem IT-Team implementierten Richtlinien und Verfahren die umfassenderen strategischen Ziele effektiv unterstützen.

- Sicherheit: Ihr Unternehmen sollte über wirksame Strategien für die Verwaltung von Anmeldeinformationen, Geräten und Internetverkehr verfügen. Ein Sicherheitsaudit, insbesondere wenn es sich auf Ihre IT-Infrastruktur konzentriert, kann Ihnen helfen festzustellen, ob die Informationen Ihres Unternehmens wirksam geschützt sind. Wenn Ihr Unternehmen beispielsweise Hybrid- oder Fernarbeit ermöglicht, ist es wichtig sicherzustellen, dass nur autorisierte Benutzer auf Informationen zugreifen können. Bei einem Sicherheitsaudit wird die Nutzung und Verwaltung der Geräte bewertet. Darüber hinaus haben viele Unternehmen Probleme damit, Schwachstellen zu priorisieren und zu beheben, und bei Sicherheitsaudits wird geprüft, wie anfällig Ihr Unternehmen für Angriffe ist.

Ziele einer IT-Prüfung

Obwohl sich die strategische Planung und die Ziele von Organisation zu Organisation unterscheiden, haben IT-Audits einige primäre Ziele, die Organisationen universell unterstützen.

- Risikobewertung: Um genau festzustellen, wo die Schwachstellen eines Unternehmens liegen, werden bei IT-Audits die Infrastruktur, die sicherheitsrelevanten Richtlinien und Verfahren sowie potenzielle Schwachstellen überprüft. Sobald die Schwachstellen identifiziert sind, können Sie die besten Lösungen ermitteln und Ihren Notfallwiederherstellungsplan auf der Grundlage des Risikos eines Vorfalls verfeinern. Anschließend sollten Maßnahmen zur Risikominderung ergriffen werden. Letztendlich möchten Sie, dass Ihr Unternehmen so viel Betriebszeit wie möglich hat, und der effektivste Weg, dies zu gewährleisten, besteht darin, die größten Risiken zu kennen und sie so weit wie möglich mit einem detaillierten Notfallwiederherstellungsplan als Backup-Strategie.

- Überprüfung der Einhaltung der Vorschriften: Einige Organisationen scheinen alle einschlägigen Vorschriften einzuhalten, aber oft werden Daten falsch kategorisiert oder unsachgemäß gespeichert, was nicht immer sofort erkannt wird. Sich ändernde Vorschriften können auch Führungskräfte unvorbereitet treffen, vor allem wenn sich die Rechte der Verbraucher auf Opt-in oder Opt-out ändern. Als beispielsweise die Datenschutz-Grundverordnung in Europa eingeführt wurde, wurden Unternehmen wie Facebook mit Geldstrafen belegt, weil sie die Vorschriften nicht eingehalten haben. Facebook hat Verbraucherdaten nicht ordnungsgemäß übermittelt, und ein Gericht stellte fest, dass diese Daten während der Übertragung nicht ausreichend gesichert waren. Die Datenschutz-Grundverordnung verlangt außerdem, dass Unternehmen die Zustimmung der Verbraucher einholen, um ihre Daten überhaupt zu erfassen und zu übermitteln, im Gegensatz zu den US-Datenschutzgesetzen, die in der Regel eine Opt-out-Möglichkeit für die Verbraucher vorsehen, wenn sie dies wünschen. Hätten diese Unternehmen an einem gründlichen IT-Audit teilgenommen, hätten sie sich viel Geld sparen können.

- Leistungsbewertung: Im Idealfall verfügen die Unternehmen über eine optimierte, effiziente und vollständig aktualisierte Infrastruktur. Dies ist jedoch häufig nicht der Fall. Falsche oder inkompatible Hardware kann zu internen Ausfallzeiten führen, und die immer beliebter werdenden hybriden Cloud-Umgebungen sind für viele Unternehmen großartig, bergen aber die Gefahr, dass sie ohne geeignete Schutzmaßnahmen die Schwachstellen vergrößern und die Transparenz der Daten verringern. Bei einem IT-Audit wird die Infrastruktur des Unternehmens untersucht und festgestellt, wie gut die Komponenten funktionieren. Führungskräfte und IT-Teams können dann entscheiden, wie die Leistung verbessert werden kann, um die Unternehmensziele zu erreichen.

Warum IT-Audits für Unternehmen unerlässlich sind

In der heutigen digitalen Landschaft kann die Bedeutung von IT-Prüfungen nicht unterschätzt werden. Angesichts der vielen Faktoren, die bei der IT-Infrastruktur und -Sicherheit eine Rolle spielen, kann es hilfreich sein, einen Dritten mit der Analyse und Bewertung Ihrer Abläufe zu betrauen, um die Schwachstellen Ihres Unternehmens zu ermitteln.

IT-Audits tragen dazu bei, Probleme wie Malware, Datenverluste oder -kompromittierungen sowie Umwelt- oder Systemkatastrophen einzudämmen. Wenn Prüfer Ihre Umgebung bewerten, suchen sie nach Sicherheitslücken, die sonst unbemerkt bleiben könnten (und eine unbemerkte Schwachstelle ist ein potenzieller Angriffspunkt für einen Angreifer).

Da sie Ihre Umgebung so gründlich analysieren, tragen IT-Audits zum Gesamterfolg und zur Widerstandsfähigkeit Ihres Unternehmens bei. Datenschutzverletzungen und andere Katastrophen verursachen viele Probleme für Unternehmen, von teuren Ausfallzeiten bis hin zu hohen Reparaturkosten.

Darüber hinaus kann ein Audit Ihnen dabei helfen, festzustellen, ob Ihr Notfallwiederherstellungsplan ausreicht, um die Ausfallzeiten Ihres Unternehmens so gering wie möglich zu halten, und es kann Aufschluss über die Effizienz Ihrer Verfahren geben. Ein wichtiger Prädiktor für den Erfolg eines Unternehmens ist die Effizienz, so dass eine Maximierung dieser Effizienz die Rentabilität und Widerstandsfähigkeit des Unternehmens verbessern wird.

Wie man ein IT-Audit durchführt

Wenn Sie bereit sind, ein IT-Audit durchzuführen, ist eine Möglichkeit das Outsourcing an Dritte. Viele Unternehmen entscheiden sich jedoch dafür, die Prüfung intern durchzuführen, was mit den richtigen Instrumenten und ausreichender Planung durchaus machbar ist.

Hier finden Sie eine schrittweise Anleitung zur Durchführung eines IT-Audits:

- Prüfungsplanung und Scoping: Wenn man ohne Plaung in eine Prüfung geht, ist sie viel weniger effektiv. Stellen Sie stattdessen fest, auf welche Bereiche Ihres Unternehmens Sie sich konzentrieren wollen, und planen Sie dann Ihre Prüfung sorgfältig. Ermitteln Sie Ihre vorhandene Hardware und Anwendungen, Richtlinien und Verfahren sowie Datenspeicherungsverfahren.

- Risikobewertung und -identifizierung: Sobald Sie festgestellt haben, wo Sie suchen müssen, können Sie die Schwachstellen finden. Gehen Sie Ihre Richtlinien durch, um sicherzustellen, dass sie keine wichtigen Schritte auslassen. Einige Unternehmen, insbesondere solche mit stark regulierten oder sehr sensiblen Verbraucherdaten, verwenden Penetrationstests, um Schwachstellen aufzuspüren, aber auch automatisierte Datenklassifizierungslösungen sind eine Option. Eine manuelle Untersuchung ist ebenfalls möglich, aber in den meisten Umgebungen extrem zeitaufwändig.

- Sammeln von Prüfungsnachweisen und Dokumentation: Sobald Sie wissen, wo die Schwachstellen liegen, sollten Sie sie dokumentieren. Erwägen Sie bei Ihrem IT-Audit die Einbeziehung einer Patch-Management-Audit um sicherzustellen, dass die Patches für Sicherheitslücken ordnungsgemäß ausgeführt werden.

- Bewertung der Kontrollen und der Einhaltung der Vorschriften: Bei einem Audit sollten Sie feststellen, ob Mitarbeiter :innen und Führungskräfte die Datensicherheitsrichtlinien korrekt befolgen. Halten Sie fest, wenn Richtlinien und Verfahren nicht korrekt befolgt werden, und dokumentieren Sie auch, wenn es Hindernisse oder Herausforderungen gibt, die eine korrekte Durchführung verhindern.

- Berichterstattung über die Ergebnisse und Empfehlungen: Alle Ergebnisse Ihres Audits sollten der Unternehmensleitung mitgeteilt werden, damit sie in ihre strategische Planung einfließen können. Wenn Mitarbeiter:inndn die Verfahren nicht korrekt befolgen, ist es wichtig, dies zu melden und entweder eine Änderung des Verfahrens zum Abbau von Leistungshindernissen oder eine Umschulung zu empfehlen.

- Nachbereitung der Prüfung und kontinuierliche Verbesserung: Erwägen Sie die Führung einer IT-Sicherheits-Checkliste um die kontinuierliche Einhaltung der korrekten Verfahren zu unterstützen. Organisationen sollten niemals davon ausgehen, dass nach bestandener Prüfung keine dringende Gefahr mehr besteht. Jeden Tag tauchen neue Schwachstellen auf, und die Leistung der Mitarbeiter:innen leidet oft mit der Zeit, wenn sie nicht gelegentlich kontrolliert werden. Wachsamkeit ist der Schlüssel, um möglichen Katastrophen einen Schritt voraus zu sein.

IT-Audit-Checkliste

Legen Sie Ihrer umfassenden IT-Audit-Checkliste eine Liste von IT-Audit-Anforderungen zugrunde, darunter die folgenden:

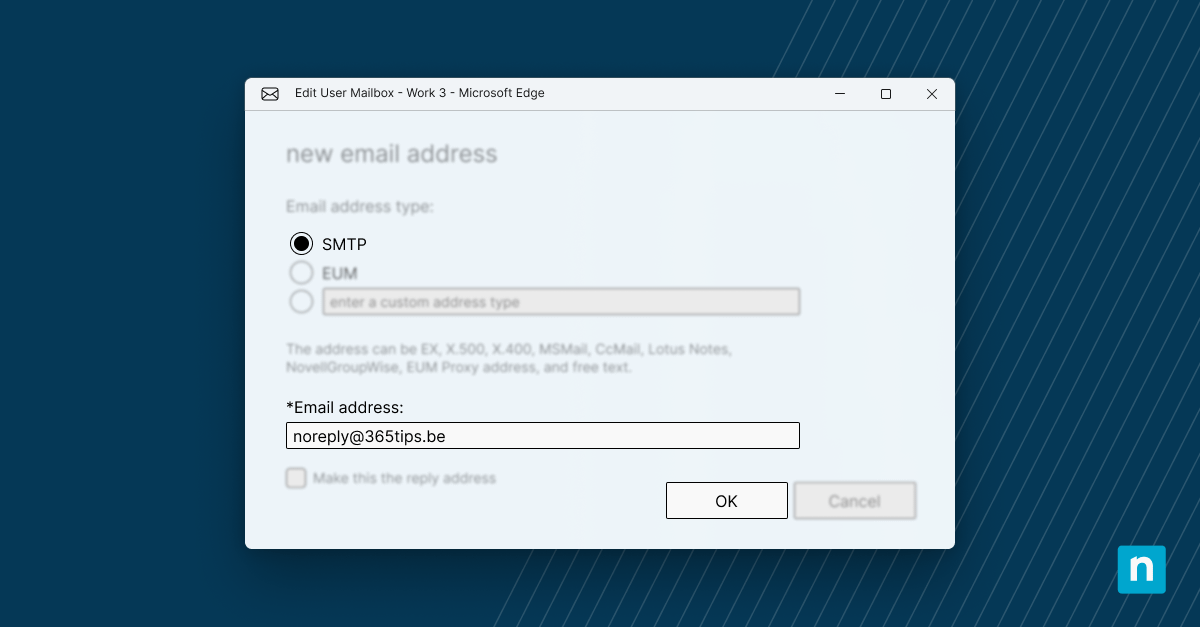

- Sicherheitsmaßnahmen und Zugangskontrollen: Bösewichte sind zunehmend an kompromittierten Zugangsdaten und Social-Engineering-Angriffen interessiert, was bedeutet, dass der Zugang der Mitarbeiter:innen zu den Daten unbedingt eingeschränkt werden muss. Wenn ein Mitarbeiter einen Fehler macht, ist es besser, wenn der Angreifer nur auf die Daten zugreifen kann, die der Mitarbeiter für seine Arbeit benötigt, als auf alle Daten, die in der Infrastruktur des Unternehmens gespeichert sind. Beschränken Sie den Zugang der Mitarbeiter:innen und überwachen Sie die Daten konsequent. Patches und Updates sollten regelmäßig eingespielt werden, und der Internetverkehr sollte gefiltert und kontrolliert werden.

- Verfahren zur Datensicherung und Notfallwiederherstellung: Unabhängig davon, ob es sich bei der Katastrophe, die Ihr Unternehmen heimsucht, um ein wetterbedingtes Ereignis oder einen komplexen Ransomware-Angriff handelt, benötigen Sie einen detaillierten Notfallwiederherstellungsplan und voll funktionsfähige Backups, um sich ohne erhebliche Ausfallzeiten und Kosten erfolgreich zu erholen. Backups sollten an mindestens zwei Orten gespeichert werden, und viele entscheiden sich dafür, eine Kopie auf lokaler Hardware und eine weitere in der Cloud zu speichern. Backups sollten regelmäßig getestet werden, um ihre Funktionalität zu gewährleisten.

- Inventarisierung von Software und Hardware: Sie sollten genau wissen, wo sich jedes Gerät befindet, das eine Verbindung zu Ihrem Netzwerk oder Ihrer Infrastruktur herstellt, und Sie sollten genau wissen, auf welche Daten dieses Gerät zugreifen darf. Dies ist angesichts der zunehmenden Zahl von Außendienstmitarbeitern eine Herausforderung, aber für die kontinuierliche Datensicherheit eines Unternehmens unerlässlich. Je nach Größe Ihres Unternehmens sollten Sie eine automatisierte Vermögensverwaltungslösung in Betracht ziehen, da Datensilos und Ungenauigkeiten bei der manuellen Verfolgung von Vermögenswerten häufig auftreten.

- Einhaltung der einschlägigen Vorschriften: Wie in diesem Artikel dargelegt, ist die Einhaltung von Vorschriften für die Langlebigkeit Ihres Unternehmens unerlässlich. Stellen Sie sicher, dass die Einhaltung der Vorschriften ein wichtiger Punkt auf Ihrer Checkliste ist.

- Netzinfrastruktur und Schwachstellen: Diese müssen gut verwaltet werden, um Ihre Sicherheit zu maximieren, aber Endpunkt-Management- Lösungen können dabei helfen, indem sie die Überwachung automatisieren und Sie auf verdächtige Aktivitäten aufmerksam machen. Auch die Verwaltung von Patches und eine wirksame Priorisierung von Schwachstellen sind wichtig.

- Programme zur Schulung und Sensibilisierung der Mitarbeiter: In Anbetracht des hohen Prozentsatzes von Angriffen, die auf Mitarbeiter abzielen, ist ein wichtiger Punkt auf der Checkliste, inwieweit sich Ihre Mitarbeiter der Risiken bewusst sind, die eine mangelhafte Sicherheit für das Unternehmen darstellt. Auch wenn nicht alle Mitarbeiter Technikexperten sein müssen, sollten sie in der Lage sein, Phishing-Versuche und Social-Engineering-Angriffe zu erkennen. Sie sollten wissen, dass sie die Verifizierung der Multifaktor-Authentifizierung nicht an andere weitergeben dürfen, und sie sollten bewährte Verfahren für die Erstellung und Speicherung von Passwörtern anwenden.

Einführung von IT-Prüfungsverfahren

Eine Prüfung kann zwar stressig sein, aber es ist weitaus besser, eine Prüfung zu durchlaufen, als Geldstrafen, Lösegelder oder Anwaltskosten zu zahlen, die sich aus einem Sicherheitsvorfall oder einer anderen Katastrophe ergeben können.

Unternehmen sind vielleicht nicht in der Lage, jede Schwachstelle sofort zu beheben, aber wenn sie wissen, wo sie liegen und welche Prioritäten zu setzen sind, können sie ihre Sicherheitslage erheblich verbessern.

Wenn Sie IT-Audit-Verfahren zur Priorität machen und einbeziehen, wird Ihr Unternehmen besser vorbereitet sein und sich auf andere Ziele konzentrieren können. Anstatt sich bei einem Vorfall zu verzweifeln, kann Ihr Unternehmen auf seinen Disaster Recovery Plan zurückgreifen und sich weiterhin auf seine täglichen Abläufe und, im weiteren Sinne, auf seine strategischen Ziele konzentrieren.

Darüber hinaus sind Mitarbeiter, die mit den richtigen Richtlinien, Verfahren und bewährten Praktiken vertraut sind, auch produktiver, da sie in der Lage sind, mit den Daten, mit denen sie arbeiten, fließend umzugehen und sie richtig zu kategorisieren und zu speichern.

Audits sind in einem zunehmend schwierigen Cybersicherheitsumfeld unverzichtbar. Unabhängig davon, ob Sie sich für die Inanspruchnahme von IT-Audit-Dienstleistungen entscheiden oder das Audit selbst durchführen, überwiegen die Vorteile für Ihr Unternehmen bei weitem die vorübergehenden Kosten.