[av_textblock size=“ font_color=“ color=“ av-medium-font-size=“ av-small-font-size=“ av-mini-font-size=“ av_uid=’av-jtrg8h4u‘ custom_class=“ admin_preview_bg=“]

Am Montag überbrachte Kim Zetter vom Motherboard die Nachricht, dass Angreifer das Software-Update-Tool für ASUS, einen der größten Computerhersteller der Welt, gekapert hatten. Forscher schätzen, dass das Tool zwischen Juni und November 2018 zur Installation von Hintertüren an Hunderttausenden von Maschinen verwendet wurde. Hier ist, was Sie und Ihre Kunden wissen müssen.

Was ist passiert? Kurze Fakten:

- Angreifer haben das ASUS Live Update Utility gefährdet, das auf ASUS-Notebooks vorinstalliert ist und automatisch Firmware- und Software-Updates installiert.

- Sie nutzten das Tool, um von Juni 2018 bis November 2018 Malware auf ASUS-Geräten bereitzustellen. Aktualisierungen, die nach November 2018 eingehen, scheinen nicht betroffen zu sein.

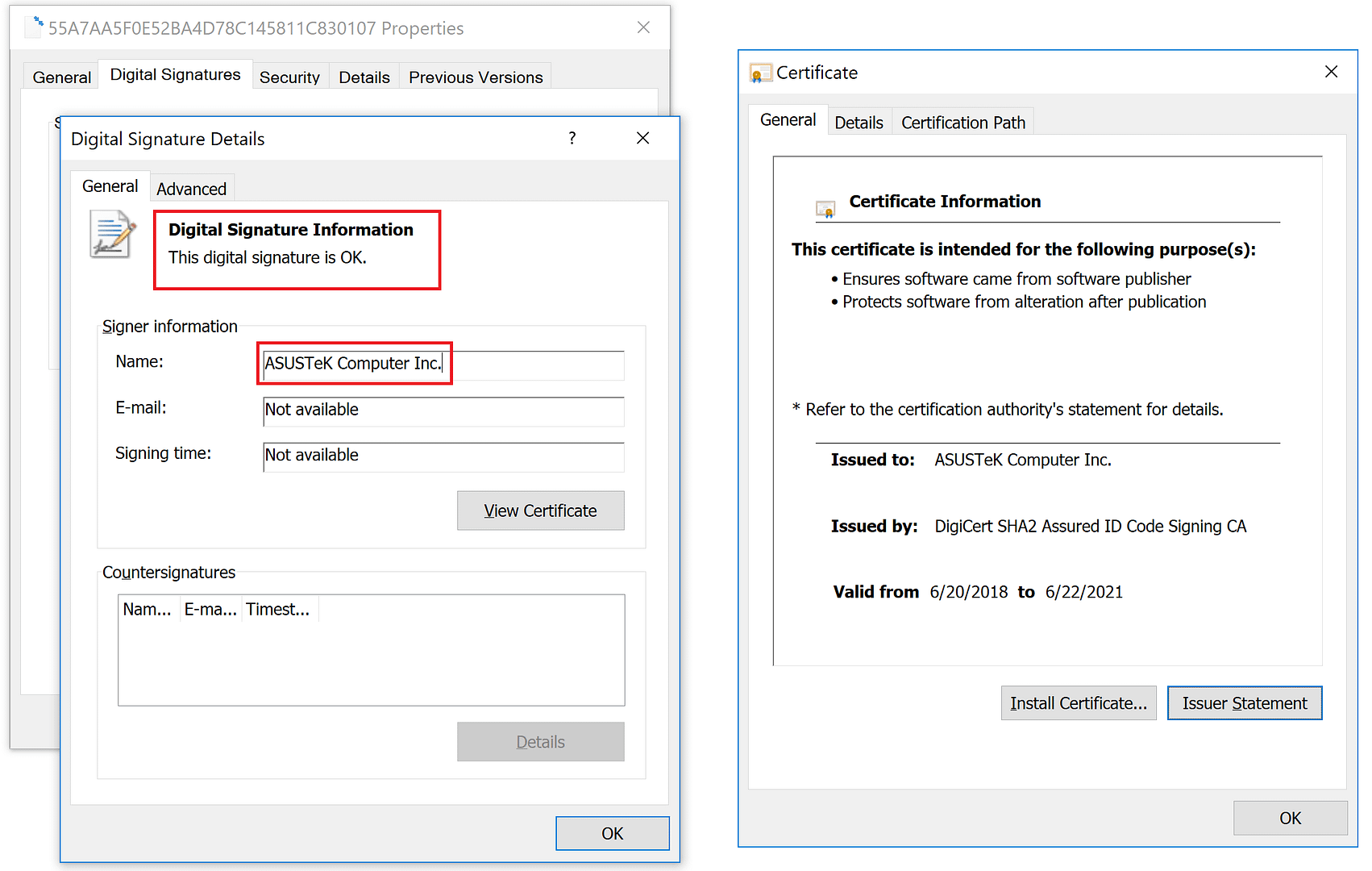

- Die Malware hat sich als Update für das Update-Tool ausgegeben und wurde mit einem von zwei legitimen ASUS-Zertifikaten signiert. Infolgedessen konnte die Malware der Erkennung entgehen, indem sie den Benutzern und Sicherheitsprogrammen signalisierte, dass es sich um eine vertrauenswürdige Datei handelte.

- Nach der Installation überprüfte die Malware die MAC-Adressen der Opfer, um festzustellen, ob sie auf einem von mindestens 600 spezifischen Zielen gelandet sind. Wenn bestätigt, rief es zu einer als legitime ASUS-Site getarnten Website (asushotfix[dot]com) und lud eine Payload der zweiten Stufe herunter. Andernfalls blieben alle Opfer mit der installierten ersten Hintertür zurück.

- Forscher des Antivirenunternehmens Kaspersky glauben, dass das operative Ziel des Angriffs zusammen mit anderen Indikatoren darauf hindeutet, dass es die Arbeit eines erfahrenen Threat-Akteurs ist. Sie haben den Angriff offiziell als „Operation ShadowHammer“ bezeichnet und vermuten, dass er mit früheren Angriffen auf die Lieferkette verbunden sein könnte, einschließlich des CCleaner-Supply-Chain-Angriffs 2017, der 2,3 Millionen Benutzer weltweit infizierte.

- Nachdem ASUS die Gefährdung zunächst geleugnet hat, hat ASUS eine Erklärung herausgegeben, in der es bestätigt, dass „eine kleine Anzahl von Geräten mit bösartigem Code infiziert wurde“. Das Unternehmen sagt, dass die neueste Version von Live Update (3.6.8) sicher ist, obwohl es Berichte über Schwierigkeiten bei der Aktualisierung auf diese Version gegeben hat, und dass sie derzeit nicht für den manuellen Download von der ASUS-Website verfügbar zu sein scheint (obwohl ASUS das Gegenteil anzeigt). Darüber hinaus wurde das Zertifikat, mit dem die Malware signiert wurde, noch nicht gesperrt.

Warum ist das eine große Sache?

1) Die Bedrohung durch diese Malware war enorm

ASUS ist der fünftgrößte PC-Anbieter der Welt und macht sechs Prozent des PC-Marktes aus. Die Reichweite dieses Angriffs auf die Lieferkette – der mindestens fünf Monate lang durchgeführt wurde – war groß. Kaspersky fand den bösartigen Updater bei 5customer-count seiner eigenen Kunden, aber Forscher des Unternehmens schätzen, dass die Gesamtzahl der infizierten Computer außerhalb ihres Kundenstamms möglicherweise über eine Million liegen könnte.

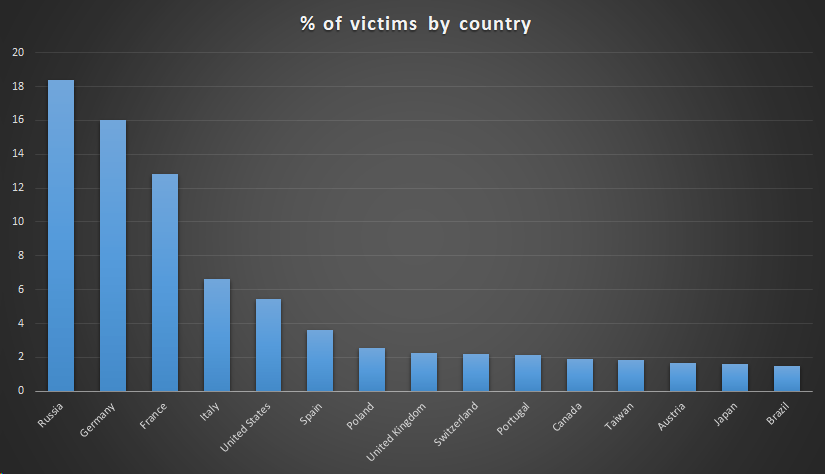

Kaspersky-Kunden, die von ShadowHammer infiziert wurden, nach Land. Quelle: Kaspersky

Das Sicherheitsunternehmen Symantec bestätigte die Ergebnisse von Kaspersky bei Zetter und berichtete, dass mindestens 13.000 seiner eigenen Kunden ebenfalls von der Malware infiziert waren.

2) Die Malware war in der Lage, unbemerkt an den Schutzmaßnahmen vorbeizugehen

Supply Chain Angriffe wie diese sind schwer zu verhindern. In diesem Fall konnten die Angreifer ihre Malware in mehrere Legitimationsstufen einbinden:

- Die Malware wurde über die vertrauenswürdige Update-Anwendung von ASUS installiert.

- Angreifer realisierten die Malware, indem sie bösartigen Code in eine legitime ASUS-Update-Datei von 2015 injizierten.

- Die Malware wurde mit einem legitimen ASUS-Zertifikat digital signiert (Seriennummer 05e6a0be5ac359c7ff11f4b467ab20fc).

Das ASUS-Zertifikat , mit denen die bösartige ASUS Live Update Installer-Dateien signiert wurden. Quelle: Kaspersky

Infolgedessen war es in der Lage, überzeugend als authentisches Update durchzugehen und Sicherheitsprogramme und sogar Benutzer auszutricksen, die versiert genug waren, die Dateien zu VirusTotal hochzuladen, das sie als virenfrei ausweist.

3) Wenn Hintertüren installiert sind, sind die Opfer für eine Vielzahl von Bedrohungen anfällig

Während nur eine kleine, vorher festgelegte Liste von MAC-Adressen für den Empfang der Nutzdaten der zweiten Stufe vorgesehen war, haben alle Opfer, die den bösartigen Update-Installer zwischen Juni und November 2018 erhalten haben, immer noch Malware auf ihren Systemen.

Die gute Nachricht ist der Command and Control Server, der die Nutzdaten der zweiten Stufe lieferte, wurde im November heruntergefahren, aber bis wir mehr über die Fähigkeiten der Malware wissen, müssen Opfer davon ausgehen, dass es ein anhaltendes Risiko gibt, dass die Malware auf ihren Computern installiert ist.

Wie können Sie feststellen, ob Sie oder Ihre Kunden betroffen sind?

- Überprüfen Sie, ob ein Gerät darauf ausgerichtet war, die Nutzdaten der zweiten Stufe zu erhalten.

- Überprüfen Sie hier auf das Vorhandensein der IOC-Hashes.

- Überprüfen Sie, ob die Datei „.idx.ini“ vorhanden ist.

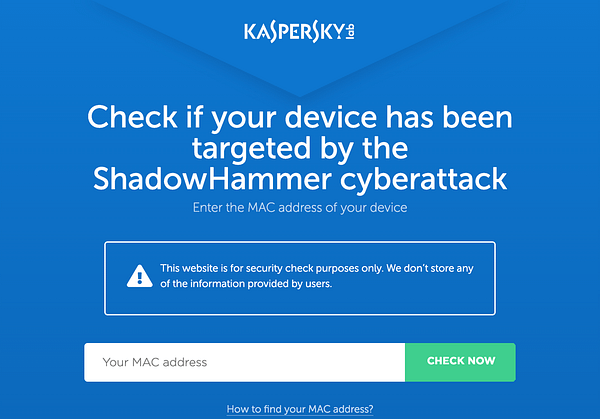

Kaspersky verfügt über ein Online-Tool, mit dem Sie feststellen können, ob Ihre MAC-Adresse eine der 600 Adressen ist, die die Angreifer für die Auslieferung der Nutzdaten der zweiten Stufe ins Auge gefasst haben.

Hinweis: Wenn Ihre MAC-Adresse übereinstimmt, ist das noch kein Grund zur Panik. Experten weisen darauf hin, dass eine kleine Anzahl von MACs Fehlalarme auslösen kann.

Anscheinend wird einer der MACs, die von #ShadowHammer angesprochen werden, auf Tausenden von Hosts verwendet: es ist VMware VMNet8-Adapter mit Standard-MAC 00:50:56:C0:00:08. Wenn du so etwas hast – flipp nicht aus. Du warst wahrscheinlich nur ein Nebenziel. Überprüfen Sie, ob Sie den ASUS Live Updater im Jahr 2018 ausgeführt haben.

— Vitaly Kamluk (@vkamluk) 26. März, 2019

Leider sagt Ihnen das Kaspersky-Tool nicht, ob Sie eine Backdoor-Version von Live Update installiert haben. Obwohl sie hier eine kleine Anzahl von Hashes und anderen Indikatoren für Kompromisse (IOCs) bereitstellen.

ASUS hat auch ein „Sicherheitsdiagnosetool“ zur Verfügung gestellt, aber es ist unklar, ob es lediglich Ihre MAC-Adresse überprüft oder Ihnen hilft, die anderen Anzeichen einer Infektion zu erkennen. Wenn Sie sich mutig genug fühlen, das Programm herunterzuladen (ASUS hat schließlich gerade einen Angriff auf die Supply Chain erlitten), können Sie jedoch Schwierigkeiten haben, es auszuführen.

So if you try to download the diagnostic tool from @ASUS https://t.co/nlquvdvKbY

… Ok maybe i’ll run it another time. pic.twitter.com/W1cnFP4oBX— Giuseppe `N3mes1s` (@gN3mes1s) March 26, 2019

Womp. womp.

UPDATE 27.03.2019: Dank der Analyse der Forscherin Vitali Kremez verfügen wir nun über ein zusätzliches IOC. Wenn die MAC-Adresse des Opfers NICHT mit einer Adresse auf der hartcodierten Liste übereinstimmt, erstellt die Malware eine Datei namens .idx.ini im Benutzerverzeichnis. Der Zweck der Datei ist unklar, aber ihr Vorhandensein ist ein Hinweis darauf, dass der Computer tatsächlich mit einer Backdoored-Version von ASUS Live Update infiziert war, aber keine Nutzdaten der zweiten Stufe geliefert wurden.

Was können Sie jetzt noch tun, um sich und Ihre Kunden zu schützen?

- Wenn Sie ASUS-Notebooks haben, stellen Sie sicher, dass die neueste Version von Live Update (3.6.8) installiert ist. Wenn Sie direkt zu den ASUS-Support-Seiten gehen, beachten Sie, dass ASUS auf seiner Supportseite immer noch auf ältere Versionen von Live Update verweist.

ASUS is still providing old versions of ASUS Live Update on their support pages which are below their recommended version to resolve security concerns. https://t.co/LKkrPwQO3L

– IT Departments: beware of these downloads

– Researchers: these might be useful #ShadowHammer samples pic.twitter.com/RRcUD1zLDU— Kyle Hanslovan (@KyleHanslovan) March 26, 2019

- Überwachung / Blockierung der von Kaspersky und Florian Roth bereitgestellten Hash-IOCs.

- Stellen Sie sicher, dass Sie Ihre Systeme sichern, dass Ihre Sicherheitssoftware auf dem neuesten Stand ist und dass Sie konkrete Schritte unternehmen, um Ihre Systeme zu schützen und Ihre Angriffsfläche zu reduzieren (wir haben eine neue Checkliste, die Ihnen helfen kann).

Wir werden die Entwicklung aufmerksam verfolgen. Für Informationen darüber und andere Sicherheitsfragen, die MSPs und Kunden betreffen, abonnieren Sie unseren Blog.

In der Zwischenzeit können Sie unsere 2019 MSP Cybersecurity Checkliste herunterladen.