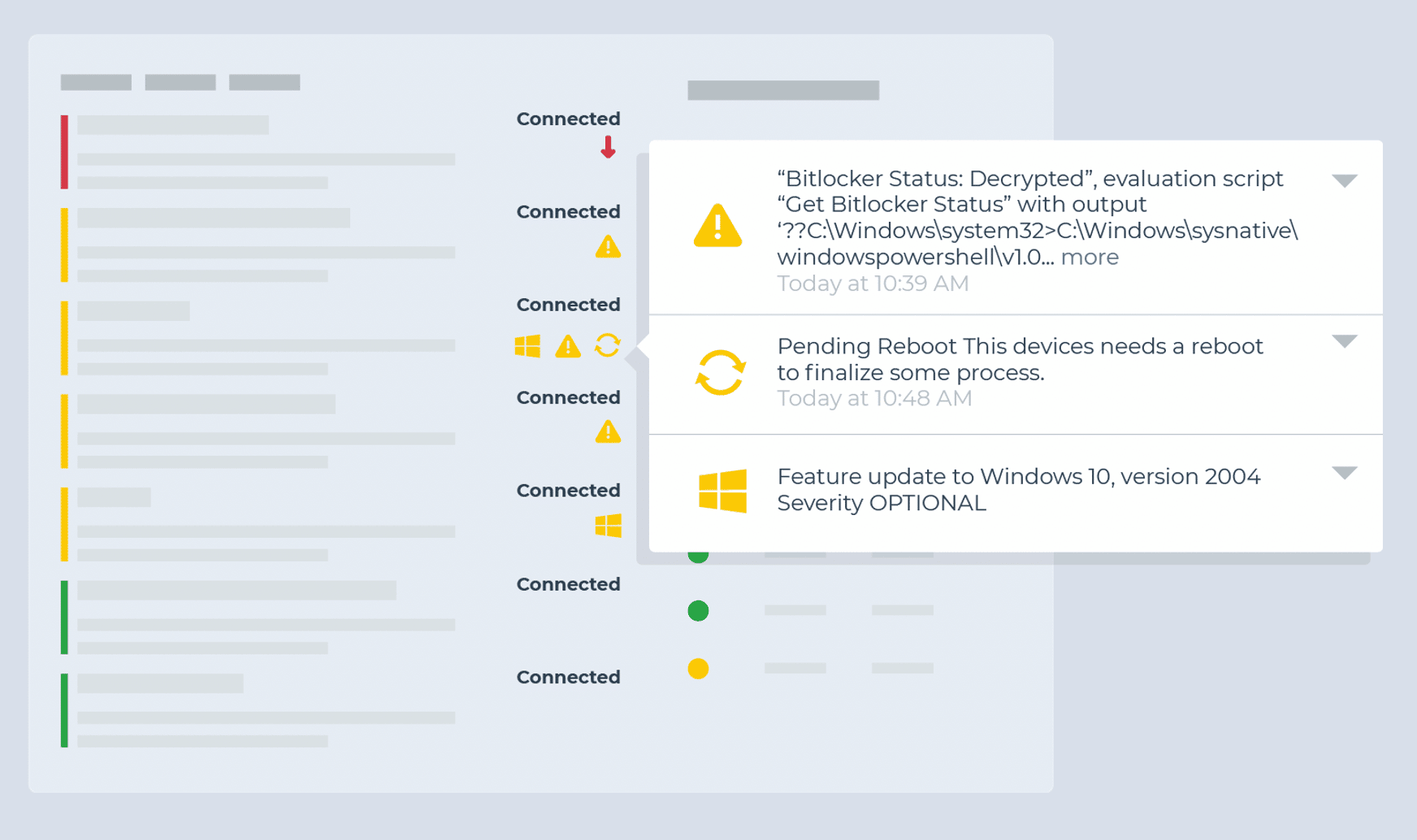

Som IT-partner är övervakning och alarmering centrala för de tjänster ni tillhandahåller. Goda övervakningsmetoder gör att du kan identifiera problem proaktivt, lösa dem snabbare och arbeta mer effektivt. Bättre övervakning kan även spela en viktig roll när det gäller att generera ytterligare intäkter och öka tillfredsställelsen hos dina kunder.

Utmaningen är att veta vad man ska övervaka, vad som kräver en varning, vilka problem som kan lösas automatiskt och vilka som kräver en personlig kontakt. Det kan ta flera år att utveckla den kunskapen, och även då kan de bästa teamen fortfarande kämpa med att minska trötta notiser och ärendebrus på olika klientenheter.

För att hjälpa dem som precis har kommit igång att korta ner uppstartstiden och begränsa sitt fokus har vi sammanställt denna lista med idéer för 25+ villkor att övervaka. Rekommendationerna är baserade på förslag från våra partners och på NinjaOnes erfarenhet av att hjälpa IT-partners att bygga upp en effektiv och användbar övervakning.

Hur man använder checklistorna nedan

För varje villkor beskriver vi vad som övervakas, hur man ställer in övervakningen i NinjaOne och vilka åtgärder som ska vidtas om villkoret utlöses. Vissa övervakningsförslag är konkreta medan andra kan kräva en liten anpassning för att passa ditt användningsområde.

Observera: Även om vi har skrivit denna checklista med NinjaOne och våra kunder i åtanke, bör dessa övervakningsidéer enkelt kunna anpassas till vilken RMM som helst.

Denna lista är naturligtvis inte uttömmande och kanske inte tillämplig på alla situationer eller omständigheter.

När du har börjat bygga upp din övervakning utifrån dessa förslag måste du utveckla en mer anpassad och robust övervakningsstrategi som är specifik för dina kunder och deras behov. Vi avslutar detta inlägg med ytterligare rekommendationer för att hjälpa till med detta arbete och göra övervakning, varning och ärendehantering till en konkurrensfördel för din VERKSAMHET.

Checklista för övervakning av enhetens hälsa

Övervakning av kontinuerliga kritiska händelser

- Villkor: Kritiska händelser

- Tröskelvärde: 80 kritiska händelser under 5 minuter

- Åtgärder: Ärende och utredning

Identifiera när en enhet oavsiktligt startas om

- Villkor: Windows-händelse

- Händelsekälla: Microsoft-Windows-Kernel-Power

- Händelse-ID: 41

- Observera: Detta tillstånd är bättre lämpat för servrar eftersom arbetsstationer och bärbara datorer kan skapa detta fel genom användarens ingripande.

- Åtgärder: Ärende och utredning

Identifiera enheter som behöver startas om

- Villkor: Systemets upptid

- Rekommendation om tröskelvärde: 30 eller 60 dagar

- Åtgärder: Starta om enheten under ett lämpligt fönster. Automatiserad sanering kan fungera för arbetsstationer.

Övervaka offline-endpoints

- Villkor: Enheten är nere

- Rekommendation om tröskelvärde:

- 10 minuter eller mindre (servrar).

- 24+ timmar (arbetsstationer)

- Åtgärder:

- Ärende och utredning

- Wake-on-lan (endast servrar)

Övervaka förändringar i hårdvaran

- Aktivitet: System

- Namn: Adapter tillagd/ändrad, Processor tillagd/avlägsnad, Hårddisk tillagd/avlägsnad, Minne tillagt/avlägsnat

- Åtgärder: Ärende och utredning

Checklista för övervakning av frekvensomriktare

Övervaka eventuella diskfel

- Villkor: Windows SMART-status har degraderats

och/eller - Villkor: Windows-händelse

- Händelsekälla: Disk

- Händelse-ID: 7, 11, 29, 41, 51, 153

- Åtgärder: Ärende och utredning

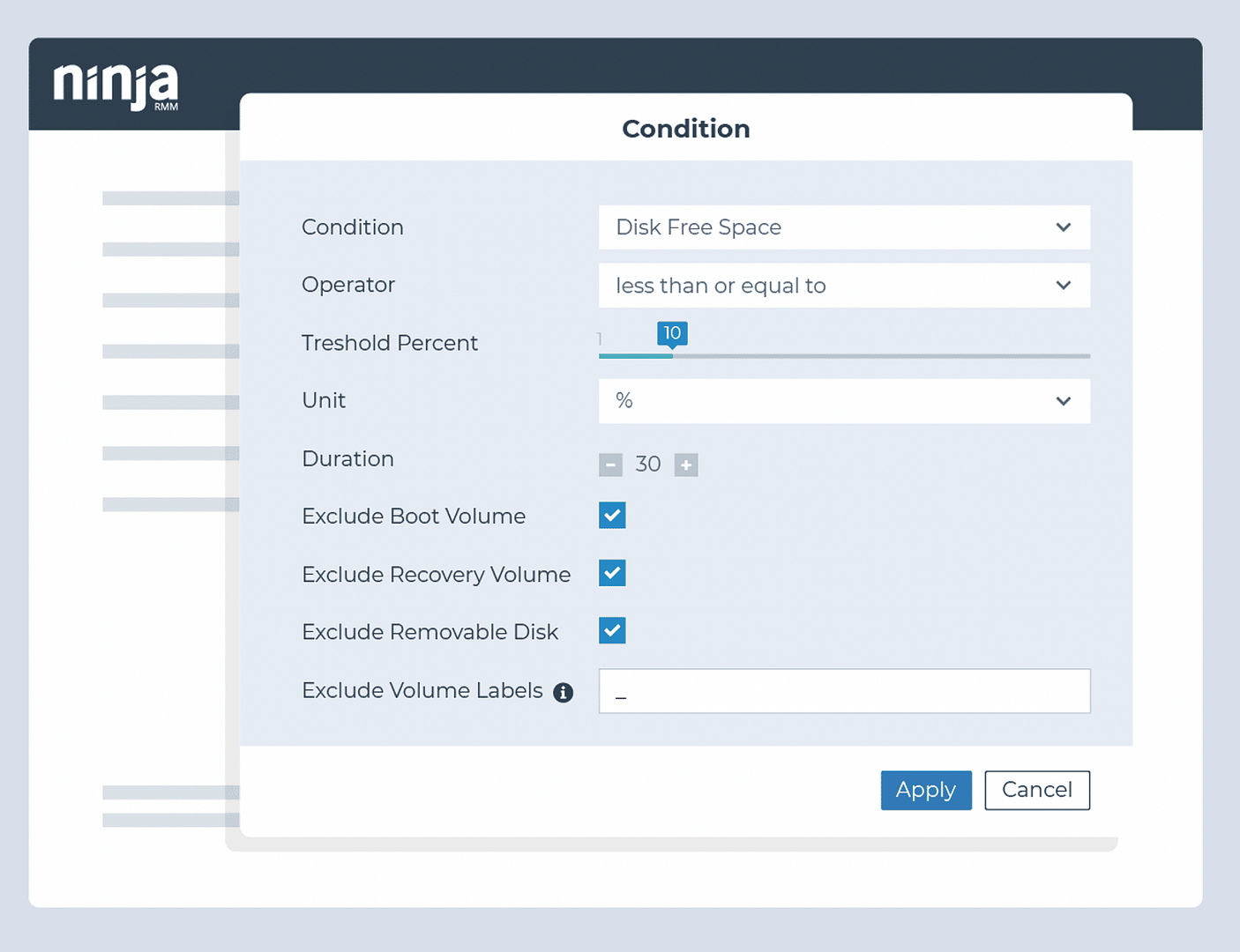

Identifiera när diskutrymmet närmar sig sin kapacitet

- Villkor: Ledigt diskutrymme

- Tröskelvärde: 20% och igen vid 10%

- Åtgärder: Utför diskrensning och radera temporära filer

Övervaka potentiella RAID-fel

- Villkor: RAID-hälsostatus

- Tröskelvärden: Kritisk och icke-kritisk för alla attribut

- Åtgärder: Ärende och utredning

Övervaka långvarig hög diskanvändning

- Villkor: Diskanvändning

- Tröskelvärden: 90% eller högre för att minska buller, med 95%+ som även är vanligt under 30- eller 60-minutersperioder

- Åtgärder: Ärende och utredning

Övervaka hög diskaktivitet

- Villkor: Aktiv tid för disken

- Tröskelvärden: Mer än 90% under 15 minuter

- Åtgärder: Ärende och utredning

Övervaka hög minnesanvändning

- Villkor: Aktiv tid för disken

- Tröskelvärden: Mer än 90% under 15 minuter

- Åtgärder: Ärende och utredning

Checklista för övervakning av applikationer

Identifiera om nödvändiga applikationer finns på en endpoint

- Villkor: Programvara

- Användning:

- Klientapplikationer för affärsverksamhet (exempel: AutoCAD, SAP, Photoshop)

- Lösningar för kundproduktivitet (Exempel: Zoom, Microsoft Teams, DropBox, Slack, Office, Acrobat)

- Verktyg för kundstöd (Exempel: TeamViewer, CCleaner, AutoElevate, BleachBit)

- Åtgärder: Installera programmet automatiskt om det saknas och krävs

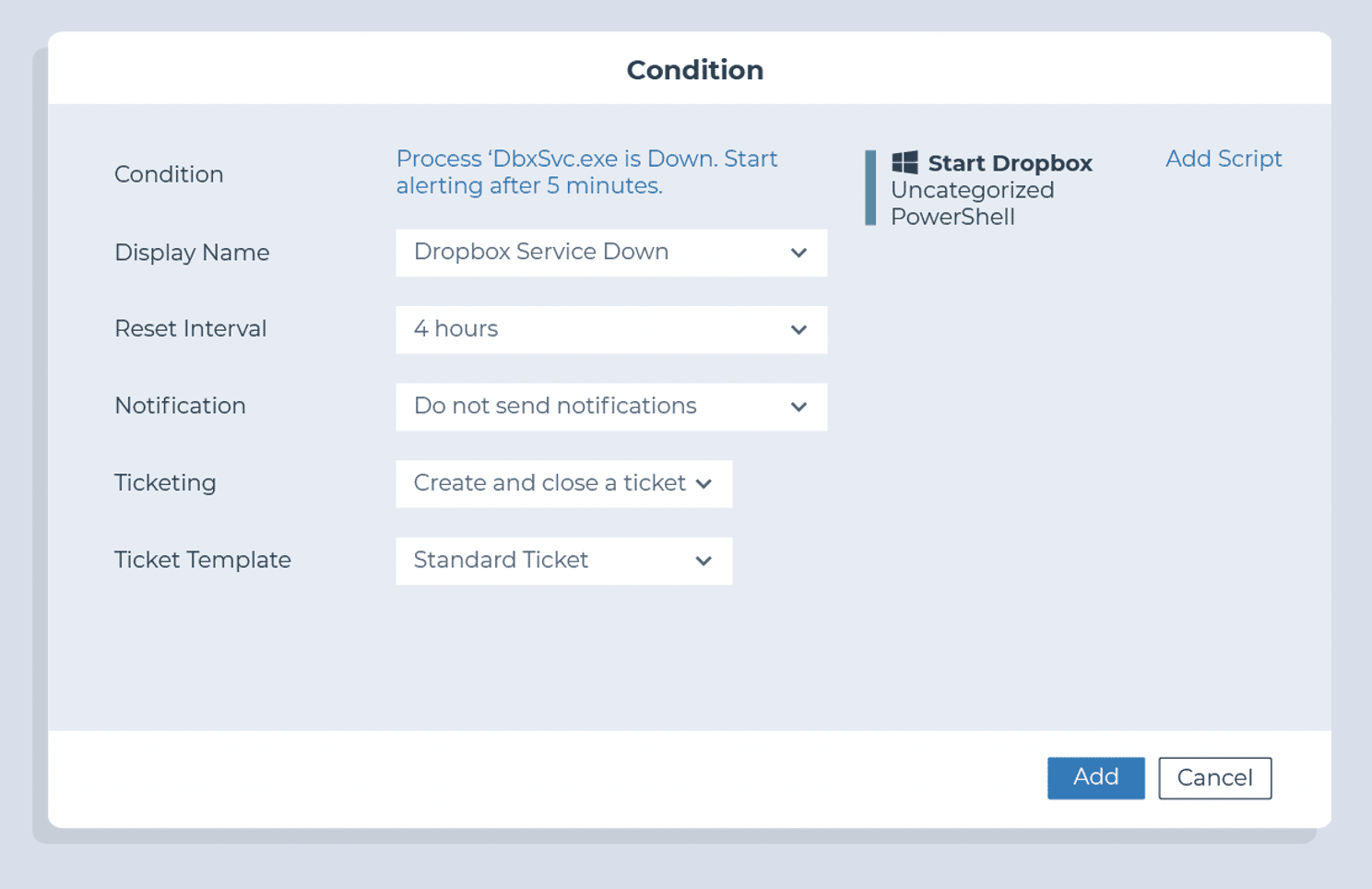

Övervaka om kritiska applikationer körs (särskilt för servrar)

- Villkor: Process / tjänst

- Tröskelvärde: Ner i minst 3 minuter

- Exempel på processer:

- För arbetsstationer: TeamViewer, RDP, DLP

- För en Exchange-server: MSExchangeServiceHost, MSExchangeIMAP4, MSExchangePOP3, etc

- För en Active Directory-server: Netlogon, dnscache, rpcss, etc

- För en SQL-server: mssqlserver, sqlbrowser, sqlwriter, etc

- Åtgärder: Starta om tjänsten eller processen

Övervaka resursanvändningen för applikationer som är kända för att orsaka prestandaproblem

- Villkor: Processresurs

- Tröskelvärde: 90%+ i minst 5 minuter

- Exempel på processer: Outlook, Chrome och TeamViewer

- Åtgärder:

- Ärende och utredning

- Inaktivera vid start

Övervaka programkrascher

- Villkor: Windows-händelse

- Källa: Applikation Hang

- Händelse-ID: 1002

- Åtgärder: Ärende och utredning

Checklista för nätverksövervakning

Övervaka oväntad bandbreddsanvändning

- Villkor: Nätverksanvändning

- Riktning: Ut

- Tröskelvärde: tröskelvärdena bestäms av typen av endpoint och nätverkskapacitet

- Varje server bör ha sitt eget tröskelvärde baserat på dess användningsområde

- Tröskelvärdena för nätverksövervakning av arbetsstationer bör vara tillräckligt höga för att endast aktiveras när en kunds nätverk är i fara

- Åtgärder: Ärende och utredning

Se till att nätverksenheter är uppkopplade

- Villkor: Enheten är nere

- Varaktighet: 3 minuter

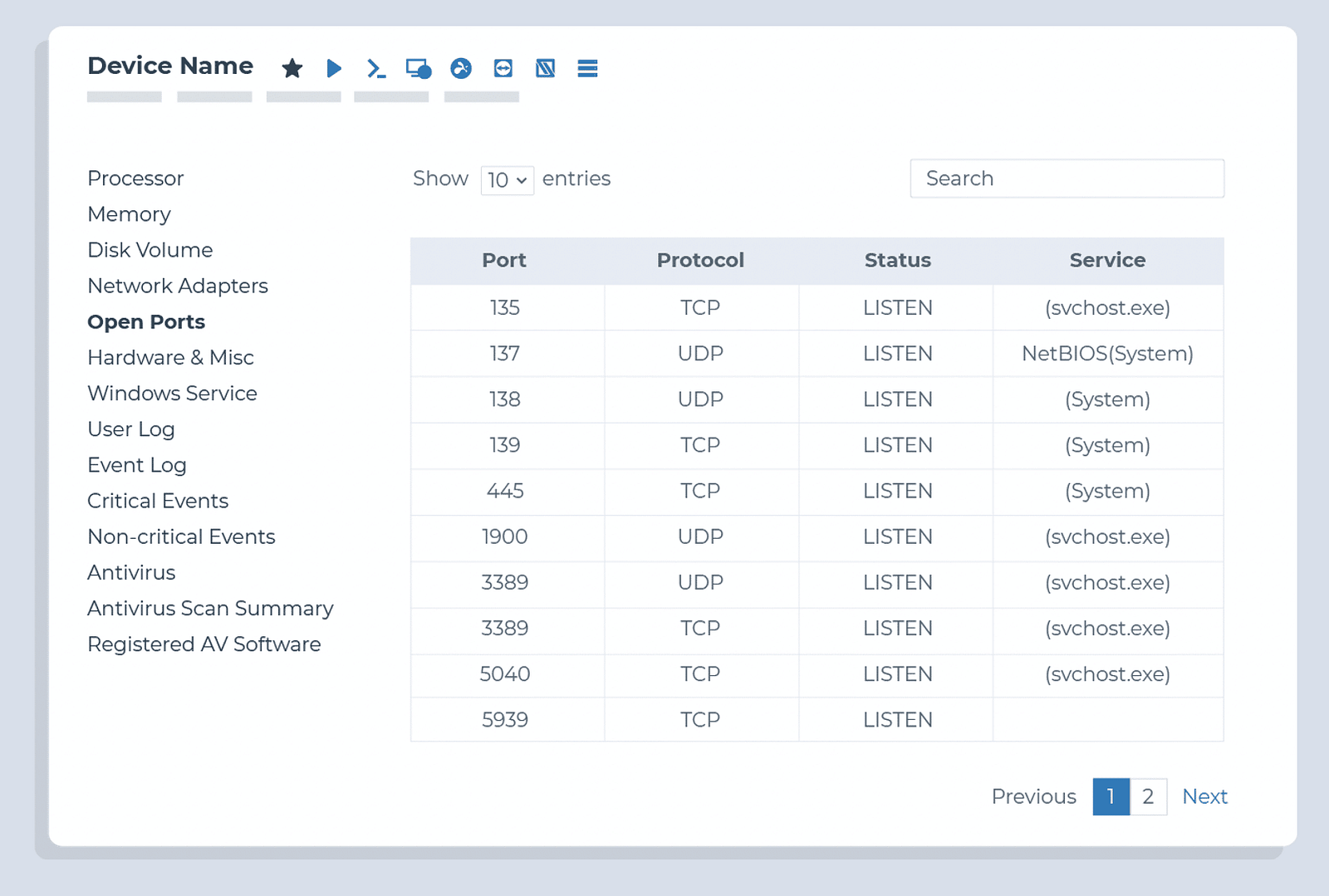

Övervaka vilka portar som är öppna

- Villkor: Molnövervakaren

- Portar: 80 (HTTP), 443 (HTTPS), 25 (SMTP), 21 (FTP)

Övervaka tillgängligheten till kundens webbplats

- Övervaka: Ping

- Mål: Kundens webbplats

- Villkor: Misslyckande (5 gånger)

- Åtgärder: Ärende och utredning

Checklista för grundläggande säkerhetsövervakning

Identifiera om Windows-brandväggen har stängts av

- Villkor: Windows-händelse

- Händelsekälla: System

- Händelse-ID: 5025

- Åtgärder: Aktivera Windows-brandväggen

Identifiera om antivirus- och säkerhetsverktyg är installerade och/eller körs på en endpoint

- Villkor: Programvara

- Närvaro: Finns inte

- Programvara (exempel): Huntress, Cylance, Threatlocker, Sophos

- Åtgärder: Automatisera installationen av säkerhetsprogram som saknas

och - Villkor: Process / tjänst

- Stat: Ned

- Process (exempel): threatlockerservice.exe, EPUpdateService.exe

- Åtgärder: Starta om processen

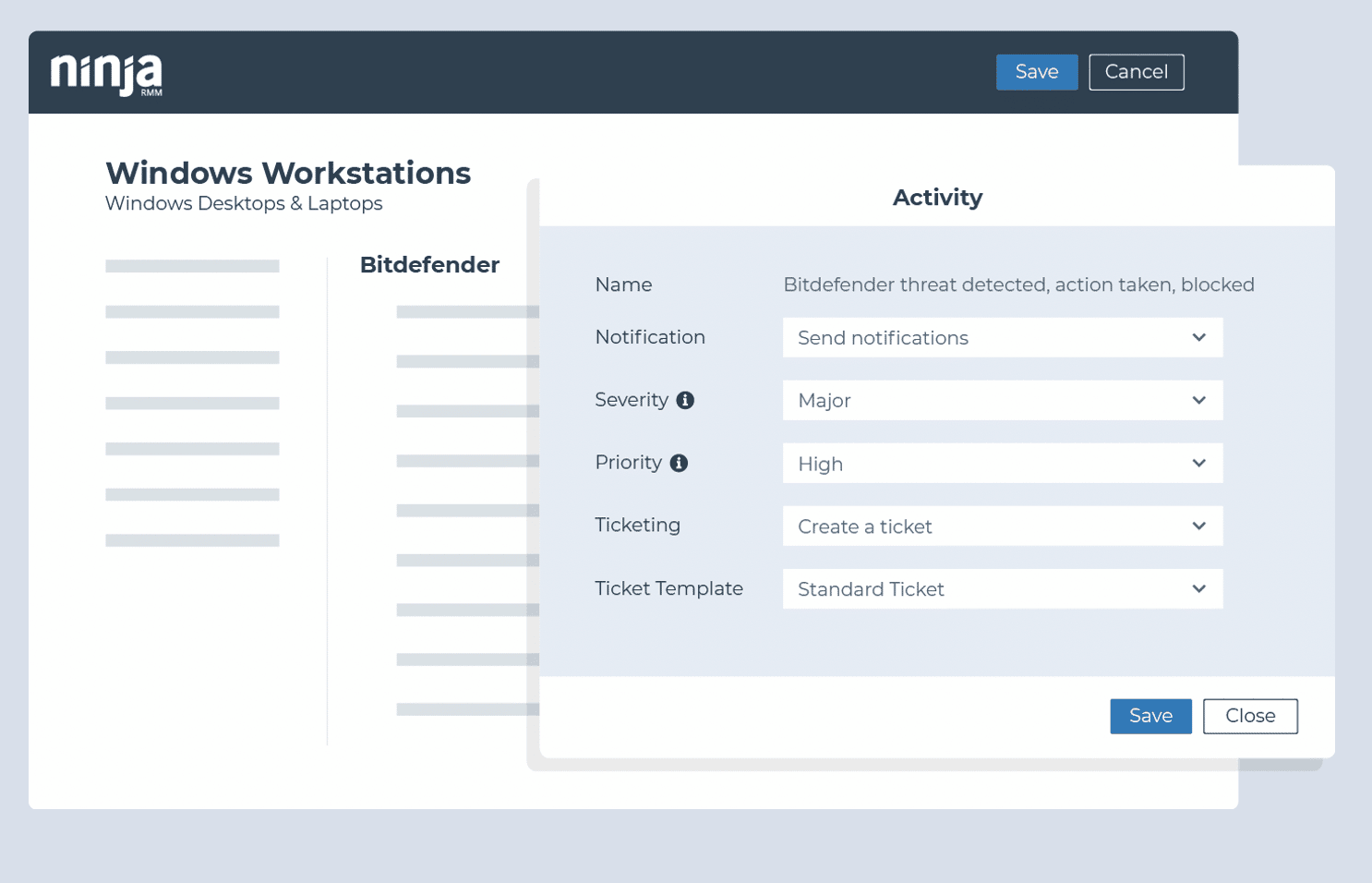

Övervaka om ointegrerade AV/EDR-hot upptäcks

- Villkor: Windows-händelse

- Exempel (Sophos)

- Händelsekälla: Sophos Anti-Virus

- Händelse-ID: 6, 16, 32, 42

Övervaka misslyckade inloggningsförsök

- Villkor: Windows-fel

- Händelsekälla: Microsoft-Windows-Säkerhet-Auditing

- Händelse-ID: 4625, 4740, 644 (lokala konton); 4777 (domäninloggning)

- Åtgärder: Ärende och utredning

Övervaka skapande, uppgradering eller borttagning av användare på en endpoint

- Villkor: Windows-fel

- Händelsekälla: Microsoft-Windows-Säkerhet-Auditing

- Händelse-ID: 4720, 4732, 4729

- Åtgärder: Ärende och utredning

Identifiera om enheterna på en endpoint är krypterade/okrypterade

- Villkor: Skript Resultat

- Skript (anpassad): Kontrollera krypteringsstatus

- Åtgärder: Ärende och utredning

Övervaka misslyckade säkerhetskopieringar (Ninja Data Protection)

- Aktivitet: Ninja Data Protection

- Namn: Säkerhetskopieringsjobbet misslyckades

Övervaka misslyckanden med säkerhetskopiering (andra leverantörer av säkerhetskopiering)

- Villkor: Windows-händelse

- Exempel Källa / ID (Veeam):

- Händelsekälla: Veeam Agent

- Händelse-ID: 190

- Texten innehåller: Misslyckad

- Exempel Källa / ID (Acronis):

- Händelsekälla: System för säkerhetskopiering online

- Händelse-ID: 1

- Texten innehåller: Misslyckad

4 nycklar till att nivåanpassa din övervakning

- Skapa en baslinjemall för övervakning av enhetens hälsa.

- Prata med kunderna om deras prioriteringar.

- Vilka servrar och arbetsstationer är viktiga?

- Vilka är deras kritiska affärs- eller produktivitetsapplikationer?

- Var finns deras smärtpunkter inom IT?

- Övervaka ert PSA/ärendesystem för återkommande problem.

- Justera aviseringen för att undvika ärendebrus.

- Övervaka kundernas händelseloggar för återkommande problem.

Ticketing & Bästa praxis för varning

- Varna endast för information som går att agera på. Om du inte har en specifik respons kopplad till en monitor ska du inte övervaka den.

- Kategorisera dina varningar så att de går till olika servicekontor i din PSA baserat på typ eller prioritet.

- Anordna regelbundna möten om alert housekeeping för att diskutera:

-

- Vilka varningar orsakar mest buller? Kan de tas bort eller begränsas i omfattning?

- Vad är det som inte övervakas eller skapar notifieringar, trots att det borde göras?

- Vilka vanliga varningar kan åtgärdas automatiskt?

- Finns det några kommande projekt som kan generera varningar?

- Städa upp dina ärenden och meddela när de är lösta.

-

- I NinjaOne har många villkor en ”Återställ när inte längre sant” eller ”Återställ när inte sant under x period” för att hjälpa dig att lösa och rensa upp meddelanden som kan lösa sig själva.

Letar du efter fler idéer för övervakning?

Se Kelvin Tegelaars utmärkta serie om fjärrövervakning med PowerShell. Han beskriver hur man övervakar allt från nätverkstrafik till Active Directory-hälsa till misslyckade inloggningar på Office 365, Shodan-resultat och mycket mer. Det bästa av allt är att han delar med sig av PowerShell-skript som är utformade för att vara RMM-agnostiska. Du kan även läsa vårt blogginlägg om skillnader mellan PowerShell och CMD Prompt och när man ska använda dem.

Vi publicerar regelbundet hans blogginlägg tillsammans med många andra verktyg och resurser i vårt NinjaOne Nyhetsbrev. Prenumerera nu för att få den senaste utgåvan tillsammans med en särskild lista över de mest populära verktygen och resurserna som vi har delat med oss av.