Sårbarheter i en IT-miljö utgör en stor säkerhetsrisk och är ett hot mot digitala data inom en organisation. Dessa sårbarheter kan utnyttjas av andra, eller så kan brist på nödvändiga försiktighetsåtgärder leda till skadade eller förlorade organisationsdata. Av dessa skäl är det viktigt att ha en process för förebyggande av ransomware och sårbarhetshantering på plats.

Sårbarheter i en IT-miljö utgör en stor säkerhetsrisk och är ett hot mot digitala data inom en organisation. Dessa sårbarheter kan utnyttjas av andra, eller så kan brist på nödvändiga försiktighetsåtgärder leda till skadade eller förlorade organisationsdata. Av dessa skäl är det viktigt att ha en process för förebyggande av ransomware och sårbarhetshantering på plats.

Vad är en process för förebyggande av ransomware och sårbarhetshantering?

Sårbarhetshantering handlar om att skaffa sig kontroll över de sårbarheter som kan finnas i IT-miljön. En process för förebyggande av ransomware och sårbarhetshantering syftar således till att uppnå denna kontroll genom att följa en fastställd uppsättning förfaranden. Det är en kontinuerlig process där sårbarheter identifieras och bedöms, och sedan vidtas åtgärder för att begränsa risken.

Viktiga steg i en process för förebyggande av ransomware och sårbarhetshantering

Fyra viktiga steg finns i varje framgångsrik sårbarhetshanteringsprocess, vilka är

1) Lokalisera och identifiera

Det första steget för att minimera sårbarheter är att identifiera var sårbarheterna finns i datasystemet och vilken typ av sårbarheter det rör sig om. Det finns flera olika typer av sårbarheter, så det finns inte bara ett sätt att minimera risken. Att identifiera hur många och vilken typ av sårbarheter som finns i IT-miljön är till exempel avgörande för att kunna ta fram en plan för att hantera dem.

2) Utvärdera

Utvärdera de identifierade sårbarheterna för att avgöra hur stor risk de utgör för resten av IT-miljön. När ni har utvärderat riskerna med sårbarheterna kan ni kategorisera och prioritera dem baserat på hur de påverkar er. Att dokumentera denna information behöver inte vara komplicerat. Idag är programvara för IT-dokumentation allmänt tillgänglig och kan automatisera en stor del av dokumentationsprocessen. För att göra dessa data användbara, sammanställ dem i en enda sårbarhetsrapport. Detta ger er en strukturerad plan för hur ni ska hantera sårbarheter och i vilken ordning de ska minskas eller åtgärdas.

3) Övervaka och åtgärda

När du har utvärderat de sårbarheter du har hittat i din miljö bör du proaktivt övervaka systemet för att upptäcka nya sårbarheter. När en ny sårbarhet upptäcks bör åtgärder vidtas. Detta kan variera från att korrigera ett problem med sårbarheten, helt ta bort sårbarheten eller kontinuerlig övervakning av sårbarheten. Detta steg är kontinuerligt i sårbarhetshanteringsprocessen eftersom nya sårbarheter upptäcks. Med en RMM kan tekniker enkelt övervaka sårbarheter och automatiskt åtgärda problemet, oavsett om det handlar om att starta om enheten på distans, ta bort och installera om korrigeringen och mycket mer.

4) Bekräfta

Det sista steget i en sårbarhetshanteringsprocess är att bekräfta om de upptäckta sårbarheterna har hanterats på lämpligt sätt. Att verifiera att varje upptäckt sårbarhet har åtgärdats innebär att processen för sårbarhetshantering har varit framgångsrik. Korrekt dokumentation av dessa framgångar kommer i slutändan att hjälpa era IT-team att arbeta mer effektivt och säkert genom att skala upp kända lösningar i växande IT-miljöer.

Exempel på sårbarheter

Det kan finnas olika sårbarheter i en organisations IT-miljö. Det handlar om svagheter i organisationens datasystem som kan utsättas för olika angrepp eller oönskade konsekvenser. De olika typerna av sårbarheter omfattar:

Fysiska sårbarheter

Några av de mest grundläggande typerna av sårbarheter är fysiska sårbarheter. Attacker mot den fysiska säkerheten omfattar allt från inbrott och stölder till extrema väderförhållanden och den förstörelse som följer med dessa. Sårbarheter på plats, som strömförsörjning och klimatkontroll, kan även störa verksamhetens drifttid och göra att digitala data riskerar att gå förlorade. De kan leda till skador på datasystemet.

Personbaserade sårbarheter

De personer som är anställda i din organisation utgör även en risk för din IT-säkerhet. Eftersom det är människor som ansvarar för den manuella driften av ditt företags datasystem kan en mängd olika risker uppstå bara på grund av mänskliga misstag. Till exempel kan ofullständig dokumentation eller utbildning, slarv eller att man helt enkelt glömmer bort hur man utför företagets rutiner korrekt leda till en mindre säker IT-miljö. Personalbaserade sårbarheter omfattar även risken för att viktiga organisationsdata finns på medarbetarnas enheter. Vid behov lagras data endast på en extern enhet, och det finns en stor risk att de går förlorade. Ännu allvarligare är det om någon har personlig tillgång till kritiska data och inte vidtar lämpliga åtgärder för att säkra dem, då kan en hackare lätt ta sig in i datasystemet. – prata om de data som finns i människors händer (implicit information – inte nedskriven någonstans, bara i någons huvud, kan lösas med IT-dokumentation)

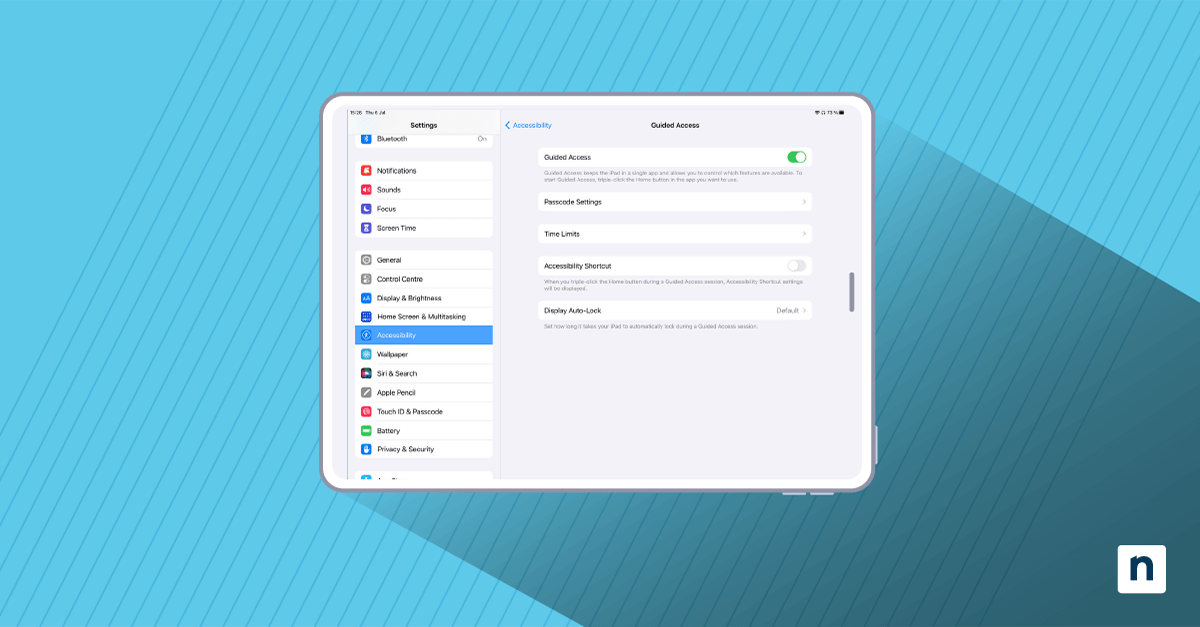

Sårbarheter i konfigurationen

Konfigurationssårbarheter är risker för din organisations datorsystem på grund av felkonfigurationer. Felkonfigurationer kan vara felaktiga eller undermåliga standardinställningar eller tekniska problem som gör systemet osäkert. Dessa sårbarheter bör minimeras snabbt och effektivt för att förhindra att angripare utnyttjar dessa svagheter.

Sårbarheter i applikationer

Datorprogram behöver ständigt uppdateras eller korrigeras för att bli bättre och säkrare. Dessa programsårbarheter hanteras genom användning av patch-programvara. Programvaran kan distribuera patchar till endpoints och säkerställa att processen är slutförd.

Fördelar med verktyg för sårbarhetshantering

Verktyg för sårbarhetshantering ger er möjlighet att genomföra er sårbarhetshanteringsprocess på ett effektivt sätt. Dessa verktyg bidrar även till att minska den organisatoriska risken och minska kostnaderna i samband med kända sårbarheter. Några viktiga fördelar med verktyg för sårbarhetshantering är

Heltäckande

Med hjälp av ett verktyg för sårbarhetshantering kan du få en övergripande bild av alla de sårbarheter som finns i din miljö. Dessa verktyg hjälper dig även att bedöma risken för sårbarheter, så att du kan vidta lämpliga åtgärder för att skydda ditt datasystem och säkra viktiga digitala data. Att ha en fullständig bild av de upplevda riskerna ger dig ett mycket bättre utgångsläge för att hantera dem.

Automatisering

Automatisering är en annan vanlig fördel med verktyg för sårbarhetshantering som kan spara både tid och arbete när det gäller att upprätthålla säkerheten för era data. Planera in regelbundna och konsekventa sårbarhetsskanningar så att du proaktivt kan minska riskerna. Genom att ställa in automatisk skanning och detektering kan du upptäcka eventuella sårbarheter innan det är för sent att vidta åtgärder. Automatisering kan även vara en fördel när det gäller att åtgärda sårbarheter. Automatiserad remediering tar bort det manuella arbetet med att lösa sårbarhetsärenden och ger dig sinnesro i vetskapen om att sårbarheter aktivt minskas.

Rapportering

Verktyg för sårbarhetshantering kan enkelt skapa rapporter som ger dig en sammanfattning av de insamlade uppgifterna. Dessa översikter ger dig en god uppfattning om säkerheten i ditt datasystem och kan hjälpa dig att snabbt identifiera områden som behöver förbättras. Genom att använda konsekventa rapporter får du även en överblick över säkerheten i organisationens IT-miljö över tid.

Alternativ till verktyg för sårbarhetshantering

Även om det inte går att ersätta specialiserad säkerhetsprogramvara kan många sårbarheter hanteras med enhetliga verktyg som kombinerar endpointhantering, säkerhetskopiering i molnet, dokumentation och ärendehantering. Med den här kombinationen kan dokumentation, övervakning och åtgärdande automatiseras för några av de vanligaste IT-sårbarheterna som nolldagspatchar, skadade säkerhetskopior eller stulna autentiseringsuppgifter. NinjaOne erbjuder patchprogramvara för att möjliggöra framgångsrik patchning och hantering av ditt systems sårbarheter. Kolla in NinjaOnes Patch Management Best Practices Guide och registrera dig för en kostnadsfri testversion av Ninja Patch Management.

Verktyg för sårbarhetshantering ger dig bättre kontroll

IT-sårbarheter är en olycklig realitet när man arbetar med digitala data, men dessa sårbarheter kan minskas med rätt planer och verktyg på plats. Genom att följa stegen i en sårbarhetshanteringsprocess får du bättre kontroll över eventuella risker i ditt datasystem. Verktyg för sårbarhetshantering kan även bidra till att minska organisationsrisken och därmed avsevärt sänka kostnaderna för att åtgärda riskproblem.