Da die meisten Menschen mit den Standard-Phishing-Angriffen vertraut sind und diese daher vermeiden können, sind die böswilligen Akteure zu etwas noch Heimtückischerem übergegangen. E-Mail-Spoofing ist ein Angriff, bei dem sich Angreifer als jemand ausgeben, den das Ziel kennt, und der eine viel subtilere Methode darstellt, um die Anmeldedaten oder das Gerät eines Benutzers zu kompromittieren. Wie beim Phishing gilt jedoch auch hier: Wenn Sie die Anzeichen für eine gefälschte E-Mail kennen und andere Benutzer darin schulen, wie sie diese erkennen können, ist die Lösung des Problems oft ganz einfach.

Was ist E-Mail-Spoofing?

Beim E-Mail-Spoofing sendet ein Angreifer eine E-Mail an einen Benutzer, die sich als eine andere Person ausgibt, in der Regel eine, die der Benutzer kennt. Oft ist diese Person ein Vorgesetzter, Manager oder eine Führungskraft im selben Unternehmen. Aufgrund der E-Mail-Kopfzeilen zeigt die E-Mail-Software des Benutzers eine E-Mail-Adresse an, die für den durchschnittlichen Benutzer legitim erscheint, der sich die Adresse wahrscheinlich nicht genau ansieht, wenn der Name bekannt ist. Da die Benutzer den Personen in ihrem Unternehmen vertrauen, ist die Wahrscheinlichkeit groß, dass sie eine in der E-Mail aufgeführte Aktion ausführen. Dabei kann es sich um einen einfachen Klick auf einen bösartigen Link handeln, der Malware installiert, oder um den Kauf von Geschenkkarten im Wert von Hunderten von Dollar und deren Versand an eine angegebene Adresse. Dies ähnelt zwar dem Phishing, aber die beiden Angriffe sind unterschiedlich. Obwohl Phishing-E-Mails auch darauf abzielen, Malware zu verbreiten oder Benutzer zu gefährden, ist ihr Hauptzweck der Diebstahl. Bei Spoofing-E-Mails handelt es sich dagegen nur um Imitationen, die zu Phishing-Angriffen führen können. E-Mail-Spoofing-Angriffe können auch Benutzeranmeldedaten anfordern, und wenn diese Daten weitergegeben werden, sind die Sicherheit und die Daten des Unternehmens gefährdet.

Wie funktioniert das E-Mail-Spoofing?

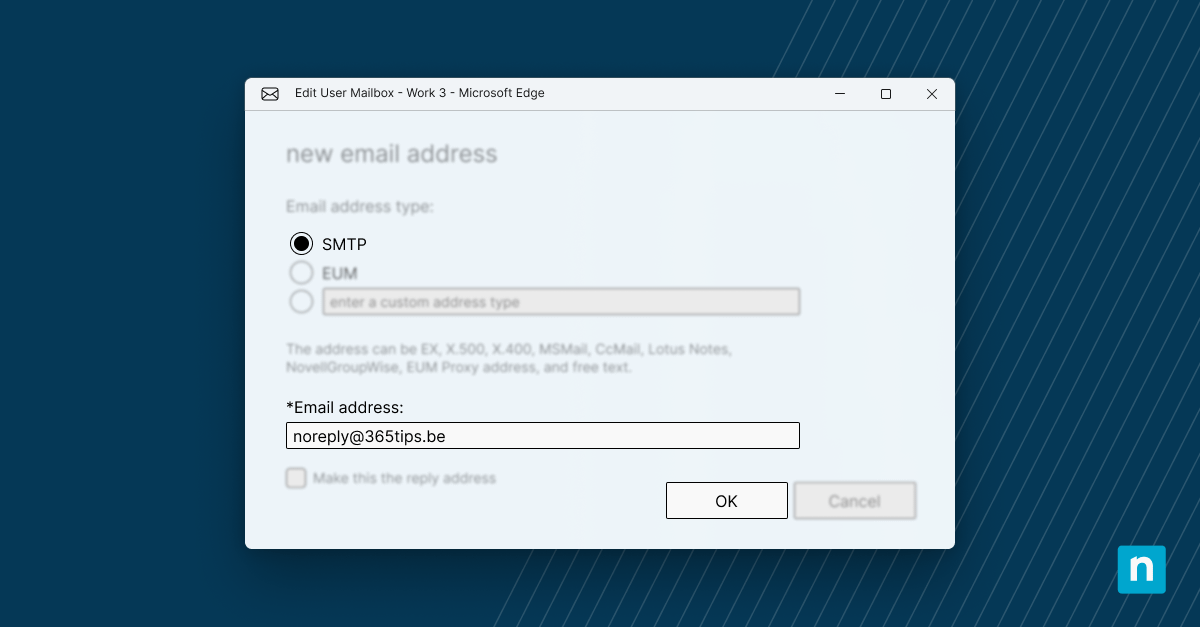

Angreifer sind in der Lage, E-Mail-Adressen zu fälschen, da das Simple Mail Transfer Protocol (SMTP) keine Verschlüsselung, Authentifizierung oder andere ähnliche Sicherheitsmaßnahmen unterstützt. Wenn Sie z. B. Google Mail oder Outlook verwenden, nutzen Sie SMTP, so dass es für einen Angreifer nicht schwierig ist, einen SMTP-Server zu finden und zu kompromittieren. Sobald er einen Server hat, beginnt der Angreifer damit, die Kopfzeile einer E-Mail anzupassen. In der Kopfzeile ist ein Feld für die Identität des Absenders vorgesehen (Mail From). Da SMTP über keine Authentifizierungsprotokolle verfügt, kann ein Angreifer die in der Mail From-Zeile angegebene E-Mail-Adresse sehr leicht ändern. Es gibt einige Details, die ein Angreifer beachten muss, z. B. ob die verwendete Domäne legitim ist, ob es eine Quarantäne oder einen anderen Schutz für diese Domäne gibt und ob der SMTP-Server korrekt eingerichtet wurde. Werden diese nicht beachtet, landet die E-Mail im Spam-Ordner des Opfers. Angenommen, ein Angreifer verfügt über einen ordnungsgemäß konfigurierten Server und wählt eine verwendbare Domäne aus, so ist der Vorgang einfach. Ändern Sie die Absenderadresse, schreiben Sie eine E-Mail, die so aussieht, als käme sie von einer vertrauenswürdigen Person, stellen Sie sicher, dass alle Befehle oder Aufforderungen im Code an die neue Absenderadresse angepasst wurden (oder verwenden Sie einfach ein Online-Tool, wenn er es sich wirklich leicht machen will), und schon beginnt das E-Mail-Spoofing.

Wie man gefälschte E-Mails erkennt

Da diese E-Mail-Spoofing-Methoden so einfach sind, ist es keine Überraschung, dass sie immer häufiger vorkommen. Um diese Angriffe zu bekämpfen, sollten Sie lernen, sie zu erkennen und die Benutzer in den von Ihnen verwalteten Umgebungen zu schulen. Hier sind einige Dinge, auf die Sie achten sollten, wenn Sie E-Mails öffnen.

- Genauigkeit der E-Mail-Signatur: Wenn es zu den Unternehmensrichtlinien gehört, eine bestimmte E-Mail-Signatur zu haben, sollte auch eine E-Mail von einem anderen Mitarbeiter oder Vorgesetzten eine solche haben. Prüfen Sie zunächst, ob eine Unterschrift vorhanden ist, und bestätigen Sie dann die Details. Vergewissern Sie sich zum Beispiel, dass die E-Mail-Adresse in der Signatur mit der E-Mail-Adresse in der Zeile „E-Mail von“ übereinstimmt, und überprüfen Sie die Vorwahl der Telefonnummer. Wenn sich Ihre Niederlassungen alle in einem Staat befinden, die Telefonnummer aber aus einem anderen stammt, könnte dies ein Warnsignal sein.

- Falsch geschriebene E-Mail Adresse: Bevor Sie auf Anhänge klicken oder auf die E-Mail antworten, werfen Sie einen kurzen Blick auf die Absenderzeile. Wenn eine bekannte Domain wie amazon.com stattdessen als amazon.shop angegeben wird, handelt es sich um eine gefälschte E-Mail.

- Allgemeine E-Mail Adresse: Obwohl viele E-Mail-Spoofing-Angriffe legitime Domänen in ihren E-Mail-Adressen haben, nimmt sich der Absender manchmal nicht die Zeit oder Mühe. Stattdessen könnten Sie eine E-Mail von einer Google Mail-, Outlook- oder einer anderen generischen Domäne erhalten, die eindeutig nicht der Domäne oder den Konventionen Ihres Unternehmens entspricht.

- E-Mail-Inhalt: Zwar ist nicht jede dringende E-Mail gefälscht, aber eine E-Mail, die versucht, Sie zu alarmieren oder Sie auffordert, sofort zu handeln, sollte als verdächtig betrachtet werden.

Auswirkungen und Risiken von E-Mail-Spoofing

Das Problem beim E-Mail-Spoofing ist, dass es für Angreifer sehr einfach ist, es zu benutzen, und dass es für den durchschnittlichen Benutzer sehr überzeugend ist. Wenn Sie das Problem nicht angehen, wird Ihr Unternehmen sehr schnell einen Sicherheitsvorfall erleiden, der sehr kostspielig sein kann. Ihr Unternehmen zahlt möglicherweise hohe Geldbeträge an Angreifer, weil es davon ausgeht, dass deren Anfragen legitim sind. Wenn ein Mitarbeiter seine Zugangsdaten weitergibt, sind die privaten Daten des Unternehmens in Gefahr. Die Nutzer, ob Ihre Kunden oder Ihre Mitarbeiter, sind einem höheren Risiko des Identitätsdiebstahls und finanzieller Verluste ausgesetzt, wenn ein bösartiger Akteur in ihre Daten eindringt.

Präventionstechniken für E-Mail-Spoofing

Es ist wichtig, die Benutzer darin zu schulen, gefälschte E-Mails zu vermeiden, aber das reicht meist nicht aus, um Ihr Unternehmen zu schützen. Die überwiegende Mehrheit der gemeldeten Sicherheitsvorfälle ist auf menschliches Versagen zurückzuführen, so dass die folgenden Präventivmaßnahmen erforderlich sein können, um das Risiko eines erfolgreichen Angriffs zu verringern.

- SPF (Sender Policy Framework): SPF ist nicht die ausgefeilteste Lösung, aber ein guter Anfang, um unzulässige E-Mails zu filtern. Es funktioniert über einen an die E-Mails angehängten Datensatz, der die autorisierten Server Ihrer Domäne identifiziert. Der empfangende Server muss dann auf der Grundlage dieses Datensatzes entscheiden, ob die E-Mail durchgelassen werden soll.

- DMARC (Domain-based Message Authentication, Reporting & Conformance): DMARC ist umfassender als SPF und liefert sowohl den Datensatz, den der empfangende Server analysieren kann, als auch Anweisungen, was zu tun ist, wenn die E-Mail den Anforderungen des empfangenden Servers nicht entspricht. Es werden auch Berichte angefordert, eine nützliche Funktion, wenn Sie mehr Informationen über die E-Mails erhalten möchten, die Ihre Server durchlaufen.

- DKIM (DomainKeys Identified Mail): DKIM konzentriert sich auf die Authentifizierung. Die gute Nachricht dabei ist, dass es sicherer ist als einige andere Optionen; die schlechte Nachricht ist, dass Sie Ihre E-Mails zerstören können, wenn Sie DKIM falsch konfigurieren. Auch bei dieser Präventionsmethode sind Aufzeichnungen erforderlich, aber es werden auch Unterschriften zur Überprüfung der Legitimität veröffentlicht.

- E-Mail-Filterung und erweiterter Schutz vor Bedrohungen: Der Einsatz von E-Mail-Filterlösungen zur Erkennung und Blockierung gefälschter E-Mails ist eine weitere gute Präventionsmaßnahme. Filter erkennen z. B. verdächtige Links, bestimmte Wörter oder Ausdrücke, die für Spam typisch sind, und die Reputation der IP-Adresse des Absenders. Sobald der Filter die E-Mail entdeckt hat, verschiebt er sie in einen separaten Ordner, um darauf hinzuweisen, dass sie möglicherweise nicht legitim ist. Darüber hinaus kann die Implementierung eines erweiterten Bedrohungsschutzes, einer Cloud-basierten Anwendung, die empfindlicher als ein herkömmlicher Filter ist, die Anzahl der unzulässigen E-Mails, die Sie und andere Mitarbeiter erhalten, weiter reduzieren.

Vermeidung der Gefahren des Spoofing

Wie bei den meisten Dingen im IT-Bereich gilt auch hier: Vorbeugen ist besser als heilen. Alles, was Sie tun können, um das Risiko von E-Mail-Spoofing und den daraus resultierenden Phishing-Angriffen zu verringern, wird Ihnen langfristig Zeit und Geld sparen. Setzen Sie die finanzielle Gesundheit Ihres Unternehmens oder die privaten Daten Ihrer Kunden nicht aufs Spiel. Verwenden Sie Präventionsmethoden wie Filterung, erweiterten Schutz, SPF, DKIM und DMARC, um eine robuste E-Mail-Sicherheit zu gewährleisten und vor gefälschten E-Mails zu schützen. Letztendlich ist der beste Weg, E-Mail-Spoofing zu verhindern, die Sensibilisierung. Obwohl Präventionsmethoden nützlich sind, können einige gefälschte E-Mails immer noch zu Ihren Benutzern durchdringen. Solange sich die Teams in Ihrem Unternehmen der Bedrohung bewusst sind und wissen, worauf sie achten müssen, können sie Maßnahmen zur aktiven Vermeidung und Vorbeugung von Sicherheitsrisiken ergreifen und so sicherstellen, dass Ihr Unternehmen und seine Daten sicher bleiben.