In den letzten Jahren hat sich Ransomware als eine der zerstörerischsten Cyber-Bedrohungen erwiesen, denen der private und der öffentliche Sektor ausgesetzt sind. Diese Gefahr ist während der COVID-19-Pandemie noch größer geworden. Die Krise führte zu einer Zunahme von Remote- und Phishing-Angriffen gegen Unternehmen und Krankenhäuser. Die Gefahr von Ransomware-Angriffen in Verbindung mit dem aktuellen Trend zum Home-Office, macht es für IT-Dienstleister dringend erforderlich, die wahren Kosten solcher Bedrohungen zu kennen und ihre Sicherheitspraktiken zu überdenken.

Unser Ransomware Report 2020 ist in Zusammenarbeit mit Coveware entstanden, einem Unternehmen, das mit Krankenhäusern, Kommunalverwaltungen und MSP’s zusammengearbeitet hat, um sie bei der Überwindung von Ransomware-Angriffen zu unterstützen. Im 1.Quartal 2020 haben wir MSP‘s, interne IT-Teams und Berater befragt, um herauszufinden, ob ihre Vorstellungen über die mit Ransomware verbundenen Risiken, mit den Erfahrungen derjenigen übereinstimmen, die tatsächlich einen Ransomware-Angriff durchlebt haben. Unsere Analyse konzentriert sich auf Präventivmaßnahmen, Maßnahmen zur Abmilderung eines Schadens und Cyber-Versicherungen. Wir zeigen auf, welche Konsequenzen die Befragten im Ernstfall für ihre Unternehmen befürchten und wieviel Schaden sie glauben notfalls finanziell kompensieren zu können.

“Die Ergebnisse unserer Analyse heben deutlich hervor, wie schädlich ein Ransomware-Vorfall für einen MSP sein kann, und dass selbst ein kleiner Fehler ausreichen kann, auch wenn man ansonsten alle möglichen Schritte unternommen hat, um sich genau vor diesem Schreckensszenario zu schützen“, sagt NinjaOne’s CEO Sal Sferlazza. “Als Dienstleister der IT-Branche sind wir dafür verantwortlich, alle Nutzer über die Gefahren aufzuklären, die von Ransomware ausgehen und ihnen die notwendige Anleitung zur Verfügung zu stellen, um ihr Unternehmen sowohl aus der Sicherheitsperspektive als auch vor finanziellen Schäden zu bewahren.”

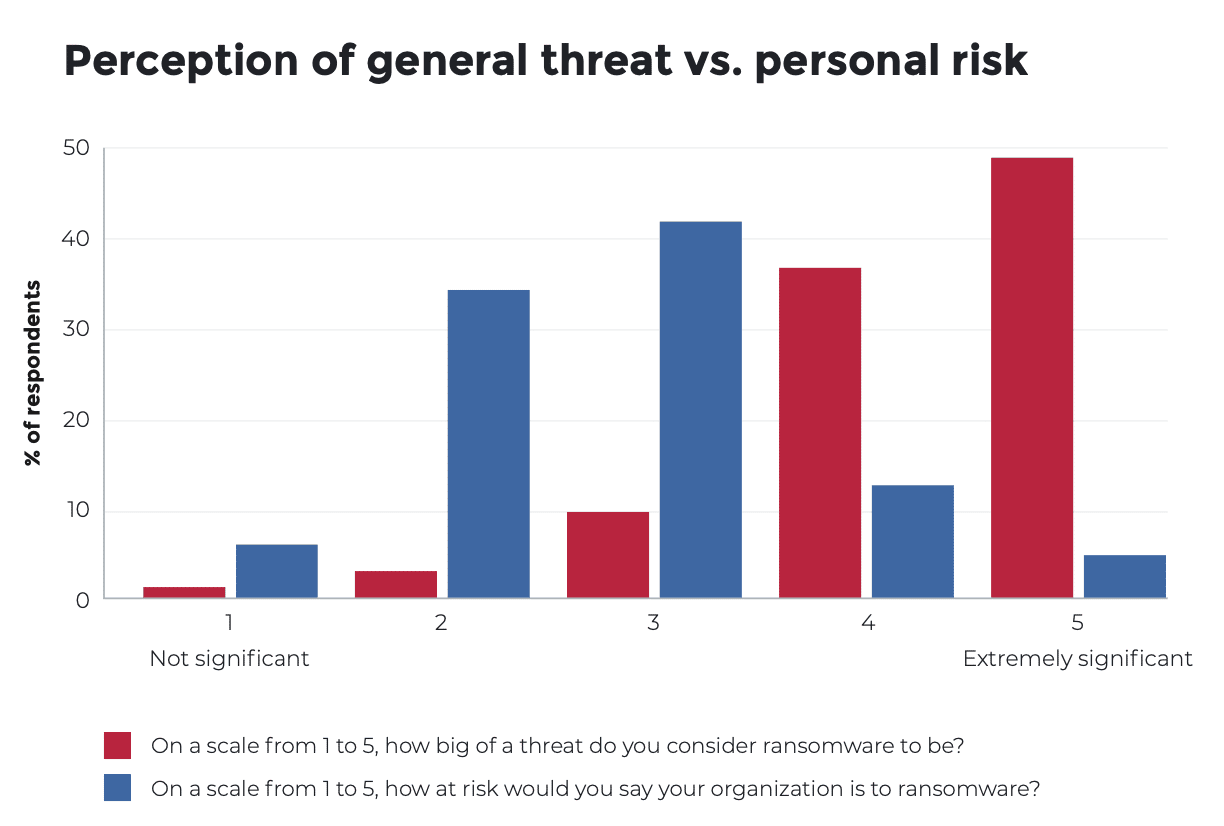

Die Ergebnisse unserer Analyse deuten darauf hin, dass viele MSP’s und IT-Fachleute zwar in Präventivmaßnahmen investieren, wie die Durchsetzung von Multi-Faktor-Authentifizierung (MFA) oder in Endpoint Detection and Response (EDR), dass es jedoch Raum für Verbesserungen bei regelmäßigen Sicherheitsprüfungen und Trainingsmaßnahmen für Mitarbeiter gibt. Interessant ist, dass eine Mehrheit der MSP’s und IT-Dienstleister sich selbst als eher wenig gefährdet einschätzt. Von ihnen bewerten 40% ihr Risiko als 1 oder 2 auf einer Skala bis 5 und weitere 42% stufen ihr Risiko von einem Ransomware-Angriff betroffen zu sein lediglich als eine 3 von 5 ein. Allerdings sind 86% der Befragten der Ansicht, dass es sich bei einem erfolgreichen Angriff um eine nahezu existenzielle Bedrohung für das Unternehmen handelt.

Eine Maßnahme zur Abmilderung von finanziellen Schäden, der wir große Aufmerksamkeit gewidmet haben, sind Cyber-Versicherungen. Sie stellen einen etwas anderen Weg dar, ein Unternehmen vor den Gefahren von Ransomware abzuschirmen. Unsere Befragung ergibt, dass 69% entweder keine Cyber-Versicherung abgeschlossen haben oder nicht wissen, ob dies der Fall ist. Dieses Ergebnis macht deutlich, dass in diesem Bereich noch ein großer Handlungsbedarf besteht. Die durch Ransomware-Vorfälle verursachten Kosten sind rapide angestiegen, wie Daten unseres Partners Coveware zeigen. Mit Cyber-Versicherungen können Schäden abgedeckt werden, die ein Unternehmen andernfalls ruinieren könnten.

Vor allem die MSP-Branche sei anfällig, erklärt Coveware-CEO Bill Siegel: “Die meisten MSP’s sind selbst kleine Unternehmen, aber für die Akteure hinter der Ransomware stellt ein MSP mit hundert Kunden ein verhältnismäßig großes Ziel dar und sie werden dieses Ziel genauso aggressiv angreifen als handele es sich um ein wirklich großes Unternehmen.”

Diesem Trend sei die MSP-Branche zunehmend ausgesetzt, so Bob Wice, Leiter der US Cyber & Tech Focus Group bei Beazley. Er teilte uns mit, dass im 3.Quartal 2019 ein Viertel der Ransomware-Vorfälle, die Beazley gemeldet wurden, mit einem Angriff auf einen IT-Anbieter oder MSP begann..

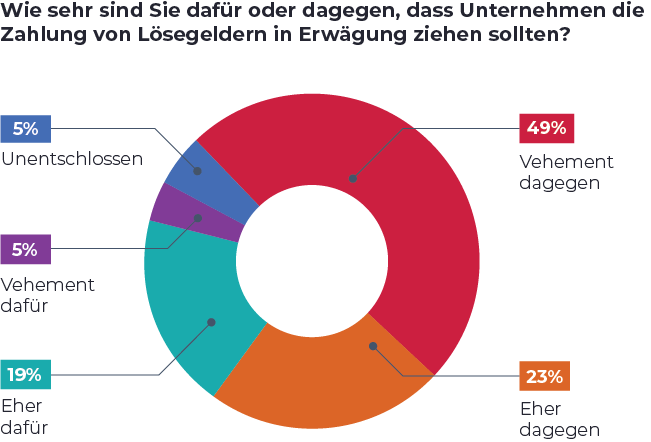

Wie ein Unternehmen letztendlich mit Lösegeldforderungen umgeht, hängt von individuellen und praktischen Überlegungen ab. Eine Fragestellung, bei der sich die meisten Befragten jedoch einig sind, ist ihre Ablehnung gegenüber der Zahlung eines Lösegeldes. 72% der Befragten lehnen die Zahlung von Lösegeld entweder in gewissem Umfang oder sogar vehement ab. Auf die Frage, wann sie die Zahlung eines Lösegeldes in Betracht ziehen würden, antworten 17% der MSP‘s und 14% der internen IT-Abteilungen, dass sie unter keinen Umständen bereit seien ein Lösegeld zu zahlen, selbst wenn dies die Schließung des Unternehmens bedeuten sollte.

Angemessene Sicherheit ist ein komplexes und facettenreiches Thema, das IT-Führungskräfte zwingt, sich weiterzuentwickeln und kritisch zu denken. Da der Coronavirus die Arbeitsweise von Mitarbeitern und Unternehmen umgestaltet, ist es jetzt an der Zeit, dass IT-Fachleute eine Bestandsaufnahme darüber machen, was funktioniert, was verbessert werden muss und welche blinden Flecken sie möglicherweise angehen müssen, um ihr Unternehmen zu schützen.

Laden Sie sich unseren Ransomware Report 2020 herunter und erfahren Sie detailliert, wie MSP’s und IT-Dienstleister mit der Bedrohung durch Ransomware-Angriffe umgehen.