Photo by Mike Petrucci

Wird das Jahr 2019, aufgrund steigender Cyberangriffe auf kleine Unternehmen, endlich das Jahr sein, in dem sich die Haltung „Uns wird sowieso nichts passieren“ endlich wandelt?

Unternehmen müssen keine riesigen Konzerne mehr sein oder einen großen Satz wertvoller Informationen beherbergen, um das Ziel häufiger Cyberangriffe zu werden. Tatsächlich zeigen die jüngsten Daten der Cybersecurity Statistik, dass kleine Unternehmen trotz ihrer Größe die Mehrheit an Datenmissbräuchen zu verzeichnen haben (58%).

Das ist nur eine der Kernaussagen verschiedener, aktueller Branchenberichte, welche die Entwicklung von Cyberkriminalität und Online-Bedrohungen beobachten. Wir haben hier einige Highlights zusammengetragen, für IT-Profis und Managed Service Provider (MSPs), die kleine Unternehmen über die bestehenden Risiken aufklären müssen. Diese können auch als Hilfestellung dienen, um Inhaber davon zu überzeugen, dass es nicht mehr darum geht, ob sie einem solchen Angriff ausgesetzt sein werden sondern vielmehr, wann dies der Fall sein wird.

Lesen Sie weiter für die neuesten Statistiken über:

- Wie oft kleine bis mittelständische Unternehmen gefährdet werden

- Die Kosten erfolgreicher Angriffe

- Die häufigsten Angriffskanäle

- Die größten Sicherheitsherausforderungen, denen sich kleine bis mittelständige Unternehmen stellen müssen

- Wie kleine bis mittelständische Unternehmen Hilfe bekommen können

Wenn Sie mit den Statistik Teil fertig sind, dann laden Sie unsere aktuelle 2019 MSP Cybersecurity Checkliste herunter, um praktische Tipps zu bekommen, wie Sie ihr Netzwerk mit sofortiger Wirkung noch sicherer machen können.

Kleine Unternehmen sind nicht gefeit

Zwei Drittel aller kleinen bis mittelständischen Unternehmen erlitten in den letzten 12 Monaten einen Cyberangriff

- Quelle: Stand der IT-Sicherheit kleiner und mittlerer Unternehmen im Jahr 2018 (Ponemon/Keeper Security)

- Diese Statistik twittern

So viel zu der Annahme, dass kleine Unternehmen nicht auf dem Radar potenzieller Angreifer erscheinen. Angriffskampagnen sind so weit verbreitet, dass man sich glücklich schätzen muss, wenn man 2018 keinen Cyberangriff erlebt hat. Laut Keeper Security und dem Ponemon Institute gehört man in diesem Fall zu einer 33%-igen Minderheit. Die Chancen, dies auch noch ein zweites Jahr zu schaffen, sind sehr gering! Besonders, wenn 6 von 10 kleine bis mittelständische Unternehmen berichten, dass die Angriffe, die sie miterleben, immer gezielter, schädlicher und ausgeklügelter erfolgen.

Die mit den Angriffen verbundenen Kosten können verheerend sein

Die durchschnittlichen Kosten eines Angriffes liegen bei knapp 3 Millionen Dollar

- Quelle: Stand der IT-Sicherheit kleiner und mittlerer Unternehmen im Jahr 2018 (Ponemon/Keeper Security)

- Diese Statistik twittern

Erscheint diese Zahl sehr hoch, dann kann es daran liegen, dass Unternehmen im Zusammenhang mit Angriffskosten nur an Lösegeldbeträge denken und dabei die weitreichenden Kosten übersehen, welche durch anhaltende Systemausfälle und Störungen entstehen. Denn in den meisten Fällen bringen Ausfallzeiten nach einem Vorfall die größten Folgen mit sich.

Denken Sie nur an die Auswirkungen, wenn ein wichtiger Kunde keinen Zugriff mehr auf kritische Systeme hat oder das Vertriebsteam offline ist, ohne jeglichen Zugriff auf Suchwerkzeuge oder E-Mails. Und jetzt stellen Sie sich vor, dieser Ausfall überdauert einen ganzen Arbeitstag oder sogar noch länger. Denn laut Cisco’s Cybersecurity Special Report 2018 für kleine und mittelständische Unternehmen erlitten 40% einen Angriffs-bedingten Ausfall von acht Stunden und mehr.

Laut dem Bericht von Keeper Security und dem Ponemon Institute, machen Ausfallzeiten mehr als die Hälfte (1,56 Millionen Dollar) der durchschnittlich 3 Millionen Dollar eines Hackerangriffs aus.

E-Mail ist der Angriffskanal #1

92,4% der Malware wird per E-Mail übertragen

Wie genau werden kleine Unternehmen demnach kompromittiert? Laut Verizon’s DBIR 2018, lautet die Antwort: fast immer mittels E-Mail.

Angreifer sehen in E-Mails eine direkte Verbindung zum schwächsten Punkt eines Netzwerks- dem Endnutzer. Warum sollte man sich auch die Mühen machen, ausgeklügelte Exploits und Bypässe zu nutzen, wenn man sich in vielen Fällen genauso gut darauf verlassen kann, dass die Nutzer auch nur Menschen sind, die dazu tendieren, voreilig auf E-Mails oder Anhänge zu klicken?

Bösartige E-Mails haben sich im Vergleich zu den früheren, leicht erkennbaren Spam-Nachrichten stark weiterentwickelt. Aber es sind meist die einfachsten Nachrichten und Tarnungen, die sich als effektivste erweisen.

Laut des 2019 Symantec Internet Security Threat Reports (ISTR) verstecken sich die meisten bösartigen E-Mails hinter:

- Abrechnungen / Rechnungen (15,7%)

- Meldungen über Nichtzustellbarkeit einer E-Mail (13,3%)

- Paketzustellungen (2,4%)

- Nachrichten zu einer Rechts-/ Strafverfolgung (1,1%)

- Gescannten Dokumenten (0,3%)

In dem meisten Fällen (92,2%) erfolgt die Übertragung von Malware, indem die Nutzer auf die Anhänge bösartiger E-Mails klicken. Dabei wird der Anhang einer Office-Datei am häufigsten verwendet, da diese normalerweise nicht von E-Mail Filtern geblockt werden. Während laut ISTR im Jahr 2017 5% der Anhänge bösartiger E-Mails Office Dateien waren, ist die Zahl in 2018 auf 48% angestiegen.

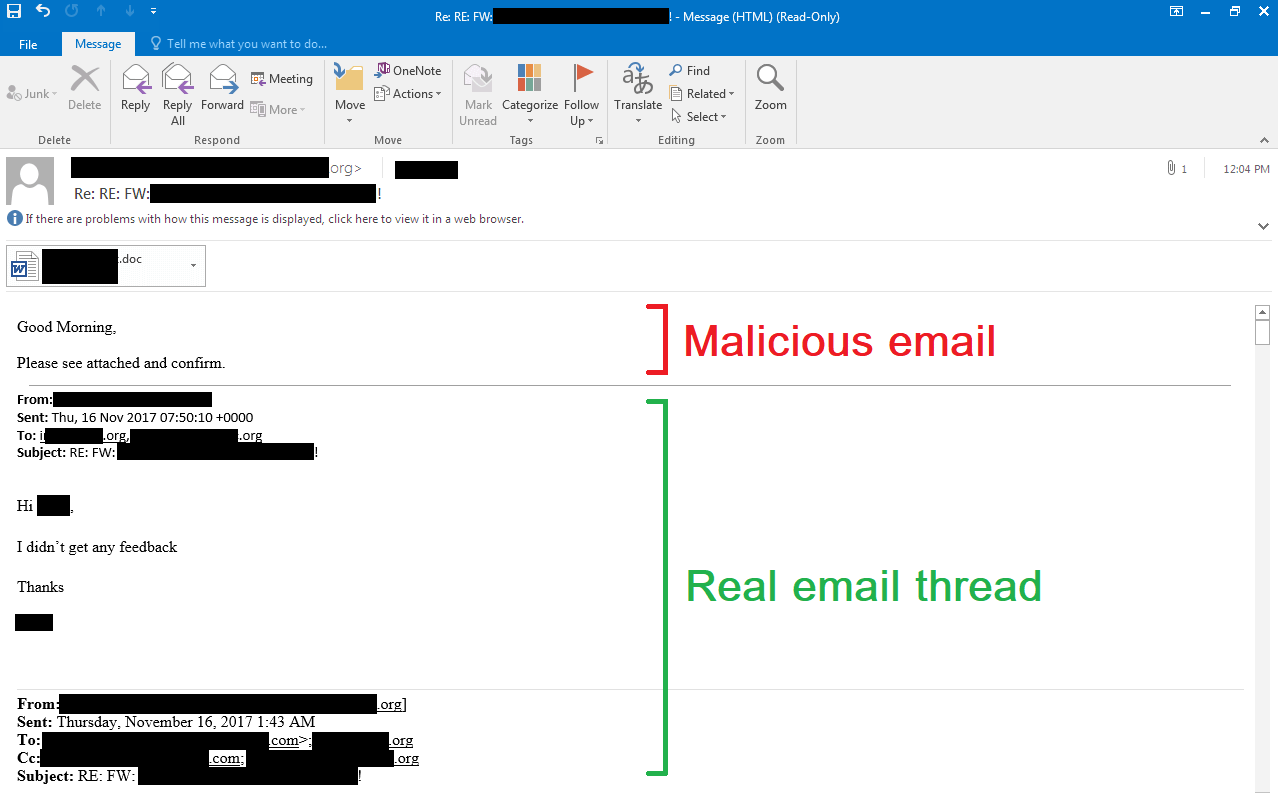

Derzeit werden Emotet und Ursnif Kampagnen als die erfolgreichsten Strategien zur Infizierung von E-Mails verwendet. Sobald ein Unternehmen mit einem dieser Trojaner infiziert wurde, verbreitet er sich häufig, indem er den E-Mail Account des betroffenen hijackt und E-Mails mit schädlichen Anhängen (oft als Rechnungen getarnte Word-Dokumente) an alle Kontakte versendet. In einigen Fällen werden diese schädlichen E-Mails sogar als Antwort auf bereits bestehende Mail Verläufe verschickt, um die Chancen zu erhöhen, bestehende Filter zu passieren und den Anschein zu erwecken, der „Absender“ sei bekannt und demnach auch vertrauenswürdig.

Beispiel für die Nutzung eines bestehenden E-Mail Verlaufs zur Verbreitung des Ursnif Trojaners. Quelle: Minerva Labs

Insbesondere Emotet hat diese und ähnliche Taktiken erfolgreich angewandt, und sich zu einer der gefährlichsten und erfolgreichsten Bedrohungen der Gegenwart entwickelt.

Der Angriffskanal #1 für Ransomware ist RDP.

84,5% der Ransomware Infektionen im vierten Quartal 2018 wurden via Remote Desktop Protocol (RDP) ausgelöst

Während E-Mail der am häufigsten genutzte Angriffskanal ist, insbesondere wenn es um Ransomware geht, greift die große Mehrheit aller Infektionen Fuß, indem sie sich Zugang zum Remote Desktop Protocol (RDP) durch Brute Force oder ähnliche Attacken verschaffen.

RDP ist ein Microsoft Protokoll, das Nutzern ermöglicht, eine Fernverbindung zu anderen Rechnern herzustellen. Es wird üblicherweise für administrative Zwecke eingesetzt, birgt jedoch ein hohes Angriffspotenzial für Brute-Force Attacken, falls die Sitzung nicht richtig beendet wurde. Sind sie erfolgreich geknackt, können kompromittierte Konten sofort ausgenutzt, oder für ein paar Dollar auf Dark Web Marktplätzen verkauft werden.

RDP ist das Gateway für einige der derzeit aktivsten Ransomware-Varianten, darunter auch Dharma/CrySiS. Auch bei der Verbreitung von Ryuk und SamSam, welche zu einem drastischen Anstieg gezielter Ransomware Angriffe beigetragen haben, spielte RDP eine tragende Rolle. In solchen Szenarios kann RDP Angreifern als erster Zugangspunkt dienen und/oder als ein Werkzeug, um im kompromittierten Netzwerk auch laterale Bewegungen durchzuführen. Bevor Angreifer die Ransomware jedoch einsetzen, stellen sie sicher, dass durch die Deaktivierung von Sicherheitssoftware und Backups ein maximaler Schaden angerichtet werden kann und insbesondere die wichtigsten Ressourcen des Betroffenen zur Verschlüsselung herausgegriffen werden können.

Diese Vorgehensweise kommt immer häufiger zum Einsatz. Laut des Sicherheitsunternehmens Coveware wurde bei 75% der untersuchten Ransomeware-Infektionen primäre oder sekundäre Backups gelöscht oder verschlüsselt. Das Ganze macht Infektionen weit lähmender und zudem kostenintensiver, sich von ihnen zu erholen. Coveware berichtet ebenso, dass Ransomware Vorfälle im Schnitt sechs Tage dauern und dass sie die Betroffenen durchschnittlich $54,904 in Form von Ausfallzeiten kosten.

Unternehmen suchen über die Grenzen von AV hinaus nach Hilfe

4 von 5 kleine bis mittelständische Unternehmen berichten, dass Malware ihr Antivirus umgangen ist

- Quelle: Stand der IT-Sicherheit kleiner und mittlerer Unternehmen im Jahr 2018 (Ponemon/Keeper Security)

- Diese Statistik twittern

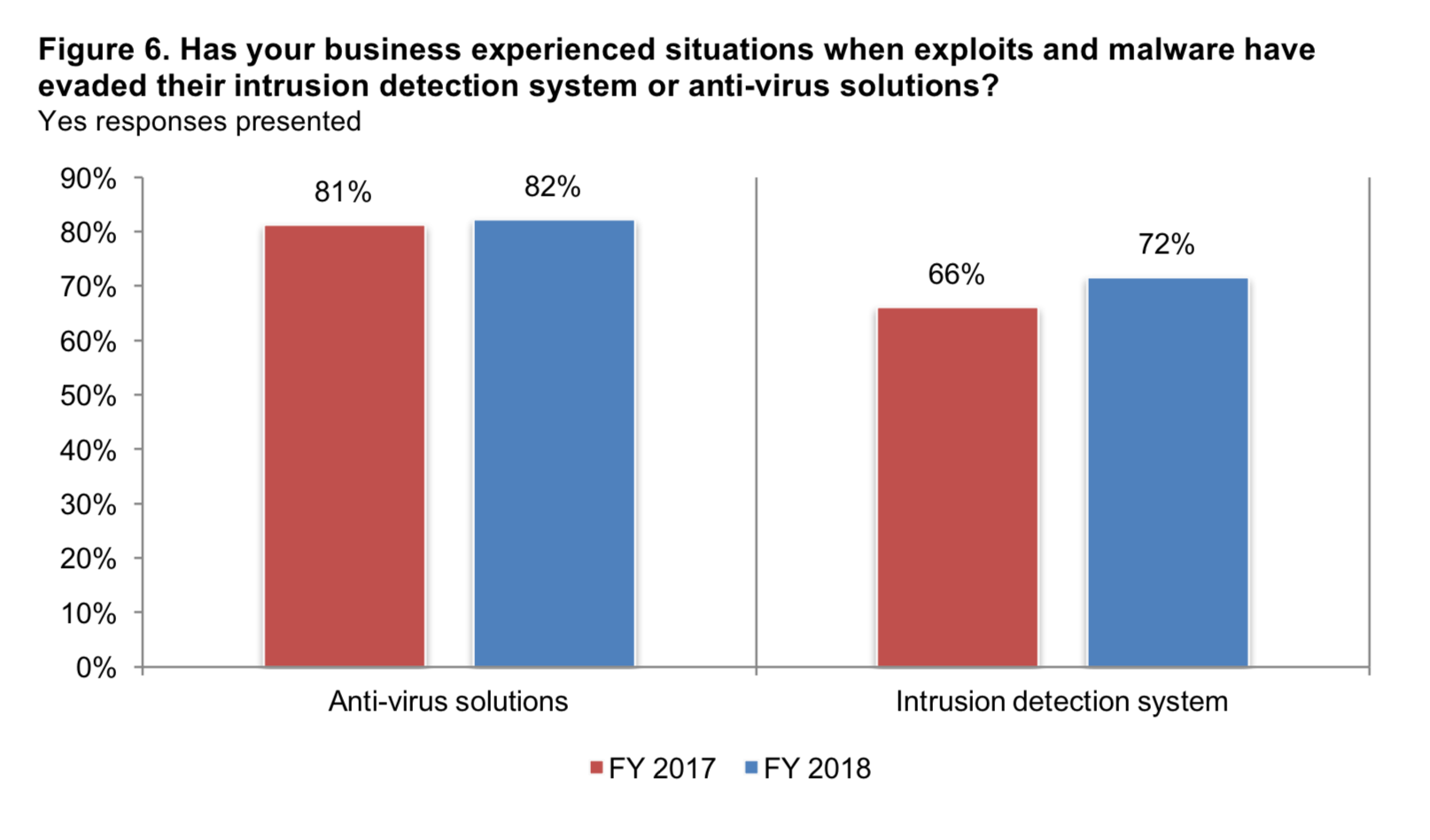

Wie steht es um den Schutz von Endgeräten mit Antivirus Software (AV)? Berichte zeigen, dass eine erschreckend hohe Zahl von 82% aller kleinen bis mittelständischen Unternehmen bereits einen Angriff erlebt haben, bei welchem Malware das AV umgehen konnte. Und auch Intrusion Detection Systems (IDS) sind nicht viel verlässlicher, da 72% der befragten Unternehmen auch hier von Malware berichten, die von ihrem IDS nicht entdeckt wurde.

Quelle: Keeper Security / Ponemon Institute

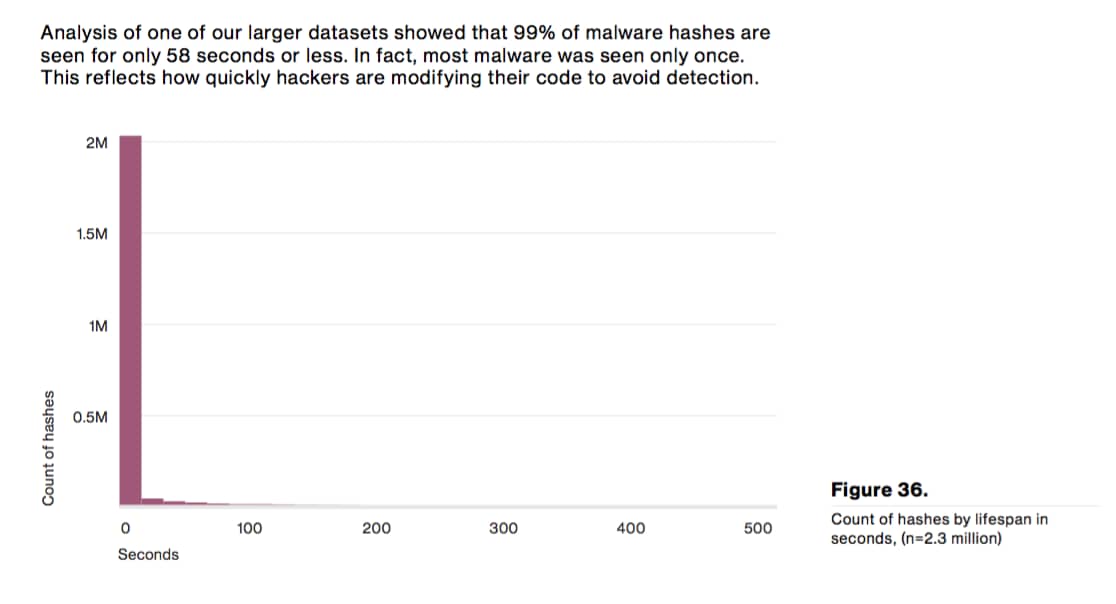

Bei der Wahl des Endgeräteschutzes ist es wichtig, Produkte zu wählen, die für die Erkennung und Blockierung von Malware nicht ausschließlich auf den Abgleich von Signaturen angewiesen sind. Folgende Statistik aus Verizon’s DBIR 2016 beschreibt dabei die Grenzen des Signaturabgleichs mitunter am deutlichsten:

99% aller Malware Hashes sind für weniger als 58 Sekunden sichtbar. Die breite Mehrheit an Malware ist nur ein einziges Mal sichtbar, bevor Angreifer den Code verändern, um den Vergleich von Signaturen ineffektiv zu machen und AV und Firewalls so einen Schritt voraus zu sein.

Mit anderen Worten, müssen sich Angreifer dank der Weiterentwicklung von Werkzeugen zur Erstellung von Malware nicht mehr auf die Wiederverwendung von Samples verlassen. Statt dessen können sie umgehend neue erstellen oder auf Polymorphie zurückgreifen, um sicherzustellen, dass die Malware nach jedem Einsatz leicht veränderte Attribute aufweist. Dies macht den alleinigen Abgleich von Signaturen leider weit weniger effektiv.

Um dieser Entwicklung entgegenzutreten, greifen Sicherheitsanbieter heute auf Machine Learning und der Entwicklung von Erkennungsalgorithmen zurück, welche genauere Vorhersagen darüber treffen können, ob eine Datei bösartig oder gutartig ist. Ein großer Nachteil dieses Ansatzes ist jedoch die Zunahme von False Positives, was bedeutet, dass Sicherheitsprodukte die Machine Learning integrieren in Bezug auf Verwaltung und Übersteuerung oft mehr Zeit in Anspruch nehmen. Diese Tatsache macht sie nicht immer zur optimalen Lösung für kleine Unternehmen, welche in ihrer IT eher unterbesetzt sind. Außer, diese entschieden sich dafür, die Verwaltung an MSPs oder MSSPs auszulagern.

Patching ohne Automatisierung ist nicht mehr vertretbar

2018 wurden 16,555 CVEs herausgegeben

E-Mail und RDP sind jedoch nicht die einzigen Angriffskanäle, um die sich kleine und mittelständische Unternehmen kümmern sollten. Schwachstellen in der Software und veraltete Betriebssysteme können Angreifern ebenso einen leichten Zugang ermöglichen. Diese Systeme und Programme im Hinblick auf das Patching stets auf dem neusten Stand zu halten, ist oft leichter gesagt als getan. Im besten Fall sind Updates einfach nur lästig, im schlimmsten Fall richten sie Schaden an und es ist nicht schwer mit neuen Updates ins Hintertreffen zu geraten.

Kombiniert man dies mit der Tatsache, dass vergangenes Jahr 16,555 Common Vulnerabilities and Exposures (CVEs) veröffentlicht wurden — davon 1,529 als kritisch eingestuft — ist es kein Wunder, dass Unternehmen immer weider der ein oder andere Patch durch die Lappen geht. Viele kleine Unternehmen, die das Patching manuell durchführen verzichten dabei auf eine umfassende Compliance und konzentrieren sich vielmehr auf einige selbst definierte Schwerpunkte in der Hoffnung, dass auch im Bezug auf den Rest alles problemlos verläuft.

Aber auch größere Unternehmen haben aufgrund von Testanforderungen und der Komplexität ihrer Netzwerke mit dem Patching zu kämpfen. Laut Ponemon’s Bericht 2018 State of Endpoint Security Risk benötigen Unternehmen im Durchschnitt 102 Tage um Patches vollständig zu testen und durchzuführen. In diesem Zusammenhang kann es durchaus seinen Vorteil haben, ein kleines Unternehmen mit einem kleineren Software-Footprint zu sein. Denn in vielen Fällen können kleine Unternehmen dennoch großen Nutzen aus Werkzeugen ziehen, die das Patch Management automatisieren.

NinjaOne’s Patch Management Feature zum Beispiel, erlaubt es seinen Nutzern Windows Patches sowie über 120 weitere gängige Drittanbieter-Patches zu automatisieren. Benutzer können die Zeitpläne für das Patching leicht anpassen, um sicherzustellen, dass alle Geräte regelmäßig aktualisiert werden und das außerhalb der Stoßzeiten, um die Endnutzer dabei nicht zu stören.

Viele kleine und mittelständische Unternehmen wenden sich für Hilfe an MSPs

3 von 4 kleine bis mittelständische Unternehmen geben an, nicht über ausreichend Personal zu verfügen, um sich selbst mir der IT-Sicherheit befassen zu können

- Quelle: Stand der IT-Sicherheit kleiner und mittlerer Unternehmen im Jahr 2018 (Ponemon/Keeper Security)

- Diese Statistik twittern

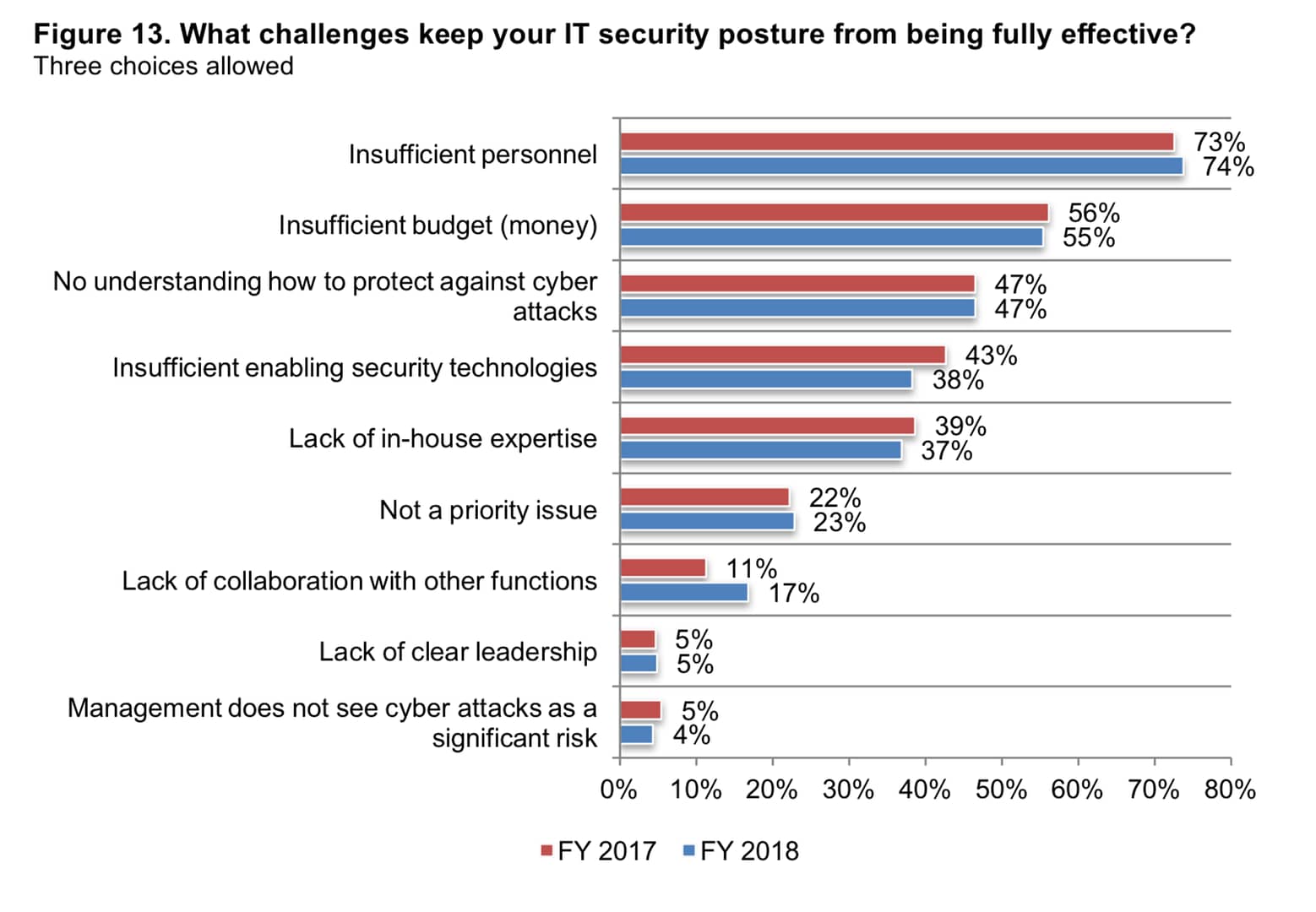

Der Mangel an Tools ist ein Faktor, wenn es um die Sicherung des Netzwerkes geht. Jedoch noch viel schwerwiegender als der Mangel an Software oder Hardware ist der Mangel an Personal. Kleinen Unternehmen fehlt es meist an Mitarbeitern, die Sicherheits-Tools und Prozesse angemessen verwalten können.

Laut der Sicherheitsstudie von Ponemon und Keeper übertrifft der Mangel an Personal sogar den Mangel an Budget. In einigen Fällen ist das Geld da und erstaunlicherweise wurden auch die Prioritäten entsprechen gelegt. Denn nur 4% aller Befragten gaben an, dass das Management Cyber Attacken nicht als erhebliches Risiko anerkennt, welches als eine der größten Herausforderungen angesehen wird.

Das Problem ist der Mangel an Eigenverantwortung und an Fachwissen. Ein weiteres wichtiges Ergebnis der Studie war, dass kleine und mittelständische Unternehmen meist nicht über Mitarbeiter mit erweiterter Kenntnis zu IT-Sicherheit verfügen. Dabei gab fast die Hälfte aller Befragten an, dass sie kein Wissen darüber besitzen, wie sie sich vor modernen Bedrohungen schützen können.

Dabei liegt für die Mehrheit der kleinen bis mittelständischen Unternehmen die Antwort in der Auslagerung zu MSPs oder MSSPs. Laut einem aktuellen Bericht von Webroot, planen 85% aller kleiner bis mittelständischer Unternehmen ihr Budget für Managed Security Services zu erweitern.

Was sollten kleine und mittelständische Unternehmen — sowie MSPs die diese betreuen— tun, um sich in 2019 erfolgreich zu schützen?

Bestehende Statistiken haben nicht immer eine ermutigende Wirkung. Was man jedoch stets im Hinterkopf behalten sollte, wenn es um die Sicherung von Endgeräten geht, dann ist es, dass man nicht alle Probleme auf einmal lösen muss. Gehen Sie die Thematik Schritt für Schritt an und konzentrieren Sie sich stets auf den nächsten Schritt. Führen Sie sich vor Augen, dass jede präventive Maßnahme, die Sie jetzt durchführen, Ihnen auf lange Sicht weit mehr Zeit und Geld ersparen wird, als die Behandlung der Nachwirkungen eines erfolgreichen Angriffs.

Die verlockende Alternative einfach nichts zu tun, mag im ersten Moment einfach erscheinen, kann jedoch auf lange Sicht weitreichende und verheerende Folgen mit sich bringen. Denn wie die Statistiken belegen, steigen die Risiken eines Angriffs stets an.

Um Ihnen den Einstieg zu erleichtern, laden Sie unsere neue Checkliste herunter, welche viele praktische Tipps zur Sicherung Ihres Netzwerkes enthält, sowie einige Links zu kostenlosen Sicherheitsressourcen.